Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Añada compatibilidad con IPv6 a su VPC

Si tiene una VPC existente que solo admite IPv4 y recursos en la subred que están configurados para usar solo IPv4, puede agregar compatibilidad con IPv6 para su VPC y sus recursos. La VPC puede funcionar en modo de pila doble: esto implica que los recursos se pueden comunicar mediante IPv4, IPv6 o ambos. Las comunicaciones IPv4 e IPv6 son independientes.

No puede desactivar la compatibilidad con IPv4 para la VPC y subredes, ya que este es el sistema de direccionamiento IP predeterminado para Amazon VPC y Amazon EC2.

Consideraciones

-

No hay ninguna ruta de migración desde subredes solo de IPv4 a subredes solo de IPv6.

-

En este ejemplo, se presupone que hay una VPC existente con subredes públicas y privadas. Para obtener más información sobre cómo crear una VPC nueva para utilizarla con IPv6, consulte Creación de una VPC.

-

Antes de empezar a usar IPv6, asegúrese de haber leído las características del direccionamiento IPv6 para Amazon VPC:. Comparar IPv4 e IPv6

Proceso

La siguiente tabla brinda información general del proceso para habilitar IPv6 para la VPC.

| Paso | Notas |

|---|---|

| Paso 1: Asociar un bloque de CIDR IPv6 a su VPC y subredes | Asocie un bloque de CIDR IPv6 proporcionado por Amazon o BYOIP a la VPC y a las subredes. |

| Paso 2: Actualizar las tablas de enrutamiento | Actualice sus tablas de ruteo para direccionar el tráfico IPv6. Para una subred pública, cree una ruta que direccione todo el tráfico IPv6 desde la subred al puerto de enlace a Internet. Para una subred privada, cree una ruta que direccione todo el tráfico IPv6 entrante desde la subred a un gateway de Internet de solo salida. |

| Paso 3: Actualizar las reglas del grupo de seguridad | Actualice las reglas de su grupo de seguridad para que incluyan reglas para direcciones IPv6. Esto permite el flujo de tráfico IPv6 entrante y saliente en las instancias. Si ha creado reglas de ACL de red personalizadas para controlar el flujo de tráfico entrante y saliente de su subred, debe incluir reglas para el tráfico IPv6. |

| Paso 4: Asignación de direcciones IPv6 a las instancias | Asigne direcciones IPv6 a sus instancias desde el rango de direcciones IPv6 de su subred. |

Ejemplo: habilitar IPv6 en una VPC con una subred pública y privada

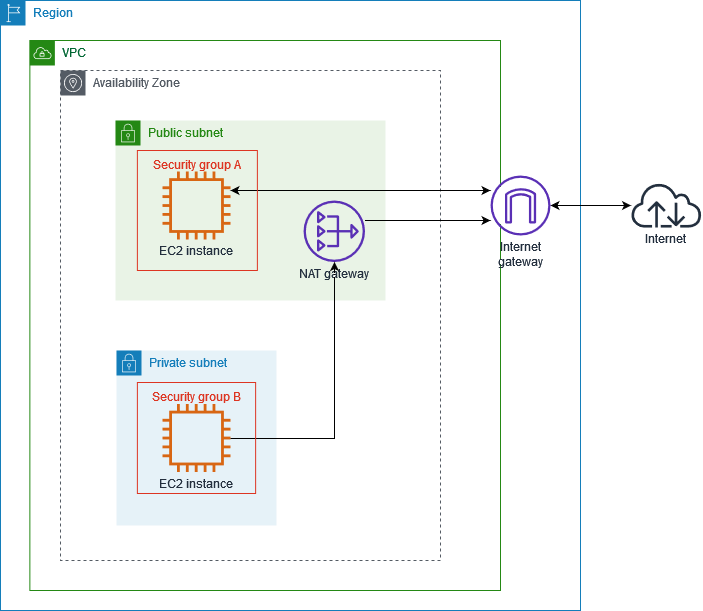

En este ejemplo, su VPC tiene una subred pública y privada. También dispone de una instancia de base de datos en su subred privada que tiene comunicación saliente a Internet mediante una gateway NAT en su VPC. Asimismo, tiene un servidor web público en su subred pública con acceso a Internet mediante la gateway de Internet. El diagrama siguiente representa la arquitectura de su VPC.

El grupo de seguridad de su servidor web (por ejemplo, con el ID de grupo de seguridad sg-11aa22bb11aa22bb1) tiene las siguientes reglas entrantes:

| Tipo | Protocolo | Rango de puerto | Origen | Comentario |

|---|---|---|---|---|

| Todo el tráfico | Todos | Todos | sg-33cc44dd33cc44dd3 | Permite el acceso entrante de todo el tráfico de instancias asociadas al grupo de seguridad sg-33cc44dd33cc44dd3 (instancia de la base de datos). |

| HTTP | TCP | 80 | 0.0.0.0/0 | Permite el tráfico entrante desde Internet mediante HTTP. |

| HTTPS | TCP | 443 | 0.0.0.0/0 | Permite el tráfico entrante desde Internet mediante HTTPS. |

| SSH | TCP | 22 | 203.0.113.123/32 | Permite el acceso SSH entrante desde su equipo local. Por ejemplo, cuando necesita conectarse a su instancia para realizar tareas de administración. |

El grupo de seguridad de su instancia de base de datos (por ejemplo, con el ID de grupo de seguridad sg-33cc44dd33cc44dd3) tiene la siguiente regla entrante:

| Tipo | Protocolo | Rango de puerto | Origen | Comentario |

|---|---|---|---|---|

| MySQL | TCP | 3306 | sg-11aa22bb11aa22bb1 | Permite el acceso entrante de tráfico MySQL desde instancias asociadas al grupo de seguridad sg-11aa22bb11aa22bb1 (instancia del servidor web). |

Ambos grupos de seguridad tienen la regla saliente predeterminada que permite todo el tráfico IPv4 saliente y ninguna otra regla saliente.

El servidor web es un tipo de instancia t2.medium. El servidor de la base de datos es del tipo m3.large.

Usted desea que su VPC y sus recursos admitan IPv6. Asimismo, desea que puedan funcionar en modo de pila doble. En otras palabras, desea utilizar las direcciones IPv4 e IPv6 entre los recursos de su VPC y los recursos a través de Internet.

Paso 1: Asociar un bloque de CIDR IPv6 a su VPC y subredes

Puede asociar un bloque de CIDR IPv6 a su VPC y, a continuación, asociar un bloque de CIDR /64 de dicho rango a cada subred.

Para asociar un bloque de CIDR IPv6 a una VPC

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Your VPCs (Sus VPC).

-

Seleccione la VPC.

-

Elija Acciones, Editar CIDR y luego, elija Agregar CIDR de IPv6 nuevo.

-

Seleccione una de las siguientes opciones y luego, elija Seleccionar CIDR:

-

Bloque de CIDR de IPv6 proporcionado por Amazon: utilice un bloque de CIDR de IPv6 del grupo de direcciones IPv6 de Amazon. En Network Border Group, elija el grupo desde el que se AWS anuncian las direcciones IP.

-

Bloque de CIDR de IPv6 asignado por IPAM: utilice un bloque de CIDR de IPv6 de un grupo de IPAM. Elija el grupo de IPAM y el bloque de CIDR de IPv6.

-

CIDR de IPv6 de mi propiedad: utilice un bloque de CIDR de IPv6 de su grupo de direcciones IPv6 (BYOIP). Elija el grupo de direcciones IPv6 y el bloque de CIDR de IPv6.

-

-

Elija Close.

Para asociar un bloque de CIDR IPv6 a una subred

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Subnets (Subredes).

-

Seleccione una subred.

-

Elija Acciones, Editar CIDR de IPv6 y luego, elija Agregar CIDR de IPv6.

-

Edite el bloque de CIDR según sea necesario (por ejemplo, reemplace el

00). -

Seleccione Guardar.

-

Repita este procedimiento para cualquier otra subred de su VPC.

Para obtener más información, consulte Bloques de CIDR de VPC IPv6.

Paso 2: Actualizar las tablas de enrutamiento

Cuando asocia un bloque de CIDR de IPv6 a su VPC, se agrega automáticamente una ruta local a cada tabla de enrutamiento para permitir el tráfico IPv6 dentro de la VPC.

Debe actualizar las tablas de enrutamiento de las subredes públicas para permitir que las instancias (como los servidores web) utilicen la puerta de enlace de Internet para el tráfico IPv6. Además, debe actualizar las tablas de enrutamiento de las subredes privadas para permitir que las instancias (como las instancias de base de datos) utilicen una puerta de enlace de Internet de solo salida para el tráfico IPv6, ya que las puertas de enlace NAT no admiten IPv6.

Para actualizar la tabla de enrutamiento de una subred pública

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. En el panel de navegación, elija Subnets (Subredes). Seleccione la subred pública. En la pestaña Tabla de enrutamiento, elija el ID de la tabla de enrutamiento para abrir la página de detalles de la tabla de enrutamiento.

-

Seleccione la tabla de enrutamiento. En la pestaña Rutas, elija Editar rutas.

-

Seleccione Añadir ruta. En Destino, elija

::/0. En Objetivo, elija el ID de la puerta de enlace de Internet. -

Elija Guardar cambios.

Para actualizar la tabla de enrutamiento de una subred privada

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Puertas de enlace de Internet de solo salida. Elija Crear puerta de enlace de Internet de solo salida. Elija su VPC en VPC y luego, elija Crear puerta de enlace de Internet de solo salida.

Para obtener más información, consulte Habilitar el tráfico IPv6 saliente mediante una puerta de enlace de Internet de solo salida.

-

En el panel de navegación, elija Subnets (Subredes). Seleccione la subred privada. En la pestaña Tabla de enrutamiento, elija el ID de la tabla de enrutamiento para abrir la página de detalles de la tabla de enrutamiento.

-

Seleccione la tabla de enrutamiento. En la pestaña Rutas, elija Editar rutas.

-

Seleccione Añadir ruta. En Destino, elija

::/0. En Objetivo, elija el ID de la puerta de enlace de Internet de solo salida. -

Elija Guardar cambios.

Para obtener más información, consulte Opciones de enrutamiento de ejemplo.

Paso 3: Actualizar las reglas del grupo de seguridad

Para habilitar sus instancias de modo que puedan enviar y recibir tráfico por IPv6 debe actualizar las reglas del grupo de seguridad para incluir reglas para direcciones IPv6. Por ejemplo, en el ejemplo anterior, puede actualizar el grupo de seguridad del servidor web (sg-11aa22bb11aa22bb1) para agregar reglas que permitan acceso entrante HTTP, HTTPS y SSH desde direcciones IPv6. No es necesario realizar ningún cambio en las reglas de entrada del grupo de seguridad de la base de datos; la regla que permite toda la comunicación de sg-11aa22bb11aa22bb1 incluye comunicación mediante IPv6.

Para actualizar las reglas de entrada del grupo de seguridad

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. En el panel de navegación, elija Grupos de seguridad y seleccione el grupo de seguridad de su servidor web.

-

En la pestaña Reglas de entrada, elija Editar reglas de entrada.

-

Para cada regla que permita tráfico IPv4, elija Agregar regla y configure la regla para permitir el tráfico IPv6 correspondiente. Por ejemplo, para agregar una regla que permita todo el tráfico HTTP a través de IPv6, elija HTTP en Tipo y elija

::/0en Origen. -

Cuando haya terminado de agregar reglas, elija Guardar reglas.

Actualización de las reglas de salida del grupo de seguridad

Cuando asocia un bloque de CIDR de IPv6 a su VPC, se agrega de manera automática una regla de salida a los grupos de seguridad de la VPC para permitir todo el tráfico IPv6. Sin embargo, si ha modificado las reglas salientes originales de su grupo de seguridad, esta regla no se añadirá automáticamente, por lo que deberá añadir las reglas salientes equivalentes para el tráfico IPv6.

Actualizar las reglas de ACL de red

Cuando asocia un bloque de CIDR de IPv6 a una VPC, se agregan de manera automática reglas a la ACL de red predeterminada para permitir el tráfico IPv6. Sin embargo, si modificó la ACL de red predeterminada o si creó una ACL de red personalizada, deberá agregar de manera manual las reglas para el tráfico IPv6. Para obtener más información, consulte Trabajar con ACL de red.

Paso 4: Asignación de direcciones IPv6 a las instancias

Todos los tipos de instancia de la generación actual admiten IPv6. Si el tipo de instancia no es compatible con IPv6, deberá cambiar el tamaño de la instancia a un tipo de instancia compatible antes de asignar una dirección IPv6. El proceso que utilice dependerá de si el tipo de instancia nuevo que elija es compatible con el tipo de instancia actual. Para obtener más información, consulte Cambiar el tipo de instancia en la Guía del usuario de Amazon EC2 para instancias de Linux. Si debe lanzar una instancia desde una AMI nueva para admitir IPv6, puede asignar una dirección IPv6 a su instancia durante el lanzamiento.

Después de comprobar que el tipo de instancia admite IPv6, puede asignar una dirección IPv6 a la instancia mediante la consola de Amazon EC2. La dirección IPv6 se asigna a la interfaz de red principal (eth0) para la instancia. Para obtener más información, consulte Asignación de una dirección IPv6 a una instancia en la Guía del usuario de Amazon EC2 para instancias de Linux.

Puede conectarse a una instancia utilizando su dirección IPv6. Para obtener más información, consulte Conexión a la instancia de Linux mediante un cliente SSH en la Guía del usuario de Amazon EC2 para instancias de Linux o Conexión a una instancia de Windows mediante su dirección IPv6 en la Guía del usuario de Amazon EC2 para instancias de Windows.

Si lanzó la instancia mediante una AMI para una versión actual del sistema operativo, la instancia está configurada para IPv6. Si no puede hacer ping a una dirección IPv6 desde su instancia, consulte la documentación del sistema operativo para configurar IPv6.