翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Windows Server のカスタマーゲートウェイデバイスとしての設定

Windows Server を実行するサーバーを VPC のカスタマーゲートウェイデバイスとして設定できます。Windows Server を VPC 内の EC2 インスタンスで実行しているか独自のサーバーで実行しているかに関わらず、次のプロセスを使用します。次の手順は、Windows Server 2012 R2 以降に適用されます。

目次

Windows インスタンスの設定

Windows AMI から起動した EC2 インスタンスで Windows Server を設定する場合は、次の手順を実行します。

-

インスタンスの送信元/送信先チェックを無効にします。

-

Amazon EC2 コンソール (https://console.aws.amazon.com/ec2/

) を開きます。 -

Windows Server インスタンスを選択して、[Actions]、[Networking]、[Change source/destination check] と選択します。[Stop] を選択してから、[Save] を選択します。

-

-

他のインスタンスからトラフィックをルーティングできるように、アダプタの設定を更新します。

-

Windows インスタンスに接続します。詳細については、「Windows インスタンスへの接続」を参照してください。

-

[コントロールパネル] を開き、[デバイスマネージャー] を起動します。

-

[ネットワークアダプター] ノードを展開します。

-

ネットワークアダプタ (インスタンスタイプに応じて、Amazon Elastic ネットワークアダプタまたは Intel 82599 仮想関数) を選択し、[ Action ]、[ Properties] の順に選択します。

-

[詳細設定] タブで、[IPv4 Checksum Offload]、[TCP Checksum Offload (IPv4)]、および [UDP Checksum Offload (IPv4)] の各プロパティを無効にし、[OK] を選択します。

-

-

Elastic IP アドレスをアカウントに割り当てて、インスタンスに関連付けます。詳細については、「Elastic IP アドレスの操作」を参照してください。このアドレスは書き留めておきます。VPC でカスタマーゲートウェイを作成するときに必要になります。

-

インスタンスのセキュリティグループのルールでアウトバウンドの IPsec トラフィックが許可されていることを確認します。デフォルトでは、セキュリティグループは、すべてのアウトバウンドトラフィックを許可します。ただし、セキュリティグループのアウトバウンドルールが元の状態から変更されている場合、IPsec トラフィック用にアウトバウンドのカスタムプロトコルルール (IP プロトコル 50、IP プロトコル 51、UDP 500) を作成する必要があります。

Windows インスタンスが配置されているネットワークの CIDR 範囲 (172.31.0.0/16 など) を書き留めます。

ステップ 1: VPN 接続を作成し、VPC を設定する

VPC から VPN 接続を作成するには、次の手順を実行します。

-

仮想プライベートゲートウェイを作成し、VPC にアタッチします。詳細については、「仮想プライベートゲートウェイの作成」を参照してください。

-

VPN 接続と新しいカスタマーゲートウェイを作成します。カスタマーゲートウェイの場合、Windows Server のパブリック IP アドレスを指定します。VPN 接続の場合は、静的ルーティングを選択し、Windows Server が配置されているネットワークの CIDR 範囲 (例:

172.31.0.0/16) を入力します。詳細については、「ステップ 5: VPN 接続を作成する」を参照してください。

VPN 接続を作成したら、VPN 接続を介した通信を有効にするように VPC を設定します。

VPC を設定するには

-

Windows Server と通信するインスタンスを起動するためのプライベートサブネットを VPC で作成します (まだ、ない場合)。詳細については、「VPC でサブネットを作成する」を参照してください。

注記

プライベートサブネットは、インターネットゲートウェイへのルートがないサブネットです。このサブネットのルーティングについては、次の項目で説明します。

-

VPN 接続のルートテーブルを更新します。

-

仮想プライベートゲートウェイをターゲットに指定し、Windows Server のネットワーク (CIDR 範囲) を宛先に指定して、プライベートサブネットのルートテーブルにルートを追加します。詳細については、Amazon VPC ユーザーガイドの「ルートテーブルでルートを追加および削除する」を参照してください。

-

仮想プライベートゲートウェイのルート伝達を有効にします。詳細については、「(仮想プライベートゲートウェイ) ルートテーブルでルート伝播を有効にする」を参照してください。

-

-

VPC とネットワーク間の通信を許可する、インスタンスのセキュリティグループを作成します。

-

ネットワークからのインバウンド RDP または SSH アクセスを許可するルールを追加します。これにより、ネットワークから VPC のインスタンスに接続できます。たとえば、ネットワークのコンピュータが VPC 内の Linux インスタンスにアクセスできるようにするには、SSH タイプのインバウンドルールを作成し、ソースをネットワークの CIDR 範囲 (例:

172.31.0.0/16) に設定します。詳細については、Amazon VPC ユーザーガイドの「VPC のセキュリティグループ」を参照してください。 -

ネットワークからのインバウンド ICMP アクセスを許可するルールを追加します。これにより、Windows Server から VPC 内のインスタンスへの ping を実行して、VPN 接続をテストできます。

-

ステップ 2: VPN 接続の設定ファイルをダウンロードする

Amazon VPC コンソールを使用して、VPN 接続用の Windows Server 設定ファイルをダウンロードできます。

設定ファイルをダウンロードするには

-

Amazon VPC コンソール (https://console.aws.amazon.com/vpc/

) を開きます。 -

ナビゲーションペインで、[Site-to-Site VPN Connections (Site-to-Site VPN 接続)] を選択します。

-

VPN 接続を選択してから、[設定のダウンロード] を選択します。

-

ベンダーとして [Microsoft]、プラットフォームとして [Windows Server]、ソフトウェアとして [2012 R2] を選択します。[Download] を選択します。ファイルを開くか保存できます。

設定ファイルには、次の例のような情報のセクションが含まれます。 この情報は、2 回 (トンネルごとに 1 回ずつ) 記述されています。

vgw-1a2b3c4d Tunnel1 -------------------------------------------------------------------- Local Tunnel Endpoint: 203.0.113.1 Remote Tunnel Endpoint: 203.83.222.237 Endpoint 1: [Your_Static_Route_IP_Prefix] Endpoint 2: [Your_VPC_CIDR_Block] Preshared key: xCjNLsLoCmKsakwcdoR9yX6GsEXAMPLE

Local Tunnel Endpoint-

VPN 接続の作成時にカスタマーゲートウェイ用に指定した IP アドレスです。

Remote Tunnel Endpoint-

仮想プライベートゲートウェイの 2 つの IP アドレスのうちの 1 つで、AWS 側の VPN 接続の終端です。

Endpoint 1-

VPN 接続を作成したときに静的ルートとして指定した IP プレフィックスです。VPN 接続を使用して VPC にアクセスすることを許可された、ネットワークの IP アドレスです。

Endpoint 2-

仮想プライベートゲートウェイにアタッチされた VPC の IP アドレス範囲 (CIDR ブロック) (例: 10.0.0.0/16) です。

Preshared key-

Local Tunnel EndpointとRemote Tunnel Endpointとの間で IPsec VPN 接続を確立するために使用される事前共有キーです。

両方のトンネルを VPN 接続の一部として設定することをお勧めします。 各トンネルは、VPN 接続の Amazon 側にある別個の VPN コンセントレータに接続します。一度に起動できるトンネルは 1 つだけですが、1 番目のトンネルが停止すると、2 番目のトンネルが自動的に接続を確立します。 冗長なトンネルを設定することで、デバイス障害の発生時にも可用性を継続的に維持できます。一度に使用できるトンネルは 1 つだけであるため、その 1 つのトンネルが停止したことが VPC コンソールに表示されます。これは予期されている動作のため、お客様が操作を行う必要はありません。

トンネルを 2 つ設定しておけば、AWS でデバイス障害が発生した場合、VPN 接続は仮想プライベートゲートウェイの 2 番目のトンネルに数分以内に自動的にフェイルオーバーします。カスタマーゲートウェイデバイスを設定するときは、両方のトンネルを設定することが重要です。

注記

AWS はときどき、仮想プライベートゲートウェイに対して定期的にメンテナンスを実行します。このメンテナンスにより、VPN 接続 の 2 つのトンネルのうち 1 つが短時間無効になることがあります。このメンテナンスの実行中、VPN 接続は自動的に 2 番目のトンネルにフェイルオーバーします。

Internet Key Exchange (IKE) および IPsec Security Associations (SA) についての追加情報が、ダウンロードした設定ファイルに記述されています。

MainModeSecMethods: DHGroup2-AES128-SHA1 MainModeKeyLifetime: 480min,0sess QuickModeSecMethods: ESP:SHA1-AES128+60min+100000kb QuickModePFS: DHGroup2

MainModeSecMethods-

IKE SA 用の暗号化および認証のアルゴリズムです。これらは、VPN 接続用の推奨設定と、Windows Server IPsec VPN 接続用のデフォルト設定です。

MainModeKeyLifetime-

IKE SA キーの有効期間です。 これは VPN 接続用の推奨設定であり、Windows Server IPsec VPN 接続用のデフォルト設定です。

QuickModeSecMethods-

IPsec SA 用の暗号化および認証のアルゴリズムです。これらは、VPN 接続用の推奨設定と、Windows Server IPsec VPN 接続用のデフォルト設定です。

QuickModePFS-

IPsec セッションにはマスターキー PFS (Perfect Forward Secrecy) を使用することを推奨します。

ステップ 3: Windows Server を設定する

VPN トンネルを設定する前に、Windows Server でルーティングとリモートアクセスサービスをインストールして設定する必要があります。これにより、リモートユーザーがお客様のネットワーク上のリソースにアクセスできるようになります。

ルーティングおよびリモートアクセスサービスをインストールするには

-

Windows Server にログオンします。

-

[Start] メニューに移動し、[Server Manager] を選択します。

-

ルーティングおよびリモートアクセスサービスをインストールします。

-

[Manage]メニューから、[Add Roles and Features] を選択します。

-

[Before You Begin] ページで、サーバーが前提条件を満たしていることを確認し、[Next] を選択します。

-

[Role-based or feature-based installation] を選択し、次に [Next] を選択します。

-

[Select a server from the server pool] を選択し、Windows Server を選択して [Next] を選択します。

-

リストで [Network Policy and Access Services] を選択します。表示されるダイアログボックスで、[Add Features] を選択してこのロールに必要な機能を確認します。

-

同じリストで、[リモート アクセス]、[次へ] の順に選択します。

-

[Select features] ページで、[Next] を選択します。

-

[Network Policy and Access Services] ページで、[Next] を選択します。

-

[Remote Access] ページで、[Next] を選択します。次のページで、[DirectAccess and VPN (RAS)] を選択します。表示されるダイアログボックスで、[Add Features] を選択してこのロールサービスに必要な機能を確認します。同じリストで、[Routing] を選択し、次に [Next] を選択します。

-

[Web Server Role (IIS)] ページで、[Next] を選択します。デフォルトの選択のまま残して、[Next] を選択します。

-

[Install] を選択します。インストールが完了したら、[Close] を選択します。

-

ルーティングおよびリモートアクセスサーバーを設定して有効にするには

-

ダッシュボードで、[Notifications] (フラグのアイコン) を選択します。デプロイ後の設定を完了するためのタスクが必要になる場合があります。[Open the Getting Started Wizard] リンクを選択します。

-

[Deploy VPN only] を選択します。

-

[Routing and Remote Access] ダイアログボックスで、サーバー名を選択します。さらに [アクション] を選択して [Configure and Enable Routing and Remote Access (Routing and Remote Access の設定と有効化)] を選択します。

-

[Routing and Remote Access Server Setup Wizard] の最初のページで、[Next] を選択します。

-

[構成] ページで、[カスタム構成]、[次へ] の順に選択します。

-

[LAN ルーティング]、[次へ]、[完了] の順に選択します。

-

[Routing and Remote Access] ダイアログボックスにメッセージが表示されたら、[Start service] を選択します。

ステップ 4: VPN トンネルを設定する

ダウンロードした設定ファイルに含まれている netsh スクリプトを実行するか、Windows Server のユーザーインターフェイスを使用して、VPN トンネルを設定できます。

重要

IPsec セッションにはマスターキー PFS (Perfect Forward Secrecy) を使用することを推奨します。 netsh スクリプトを実行することを選択した場合、スクリプトには PFSを有効にするためのパラメータ (qmpfs=dhgroup2) が含まれています。Windows のユーザーインターフェイスを使用して PFS を有効にすることはできません。コマンドラインを使用して有効にする必要があります。

オプション 1: netsh スクリプトを実行する

ダウンロードした設定ファイルから netsh スクリプトをコピーし、変数を置き換えます。スクリプトの例を次に示します。

netsh advfirewall consec add rule Name="vgw-1a2b3c4d Tunnel 1" ^ Enable=Yes Profile=any Type=Static Mode=Tunnel ^ LocalTunnelEndpoint=Windows_Server_Private_IP_address^ RemoteTunnelEndpoint=203.83.222.236 Endpoint1=Your_Static_Route_IP_Prefix^ Endpoint2=Your_VPC_CIDR_BlockProtocol=Any Action=RequireInClearOut ^ Auth1=ComputerPSK Auth1PSK=xCjNLsLoCmKsakwcdoR9yX6GsEXAMPLE ^ QMSecMethods=ESP:SHA1-AES128+60min+100000kb ^ ExemptIPsecProtectedConnections=No ApplyAuthz=No QMPFS=dhgroup2

[Name]: 推奨された名前 (vgw-1a2b3c4d Tunnel 1)) を選択した名前で置き換えることができます。

[LocalTunnelEndpoint]: ネットワークの Windows Server のプライベート IP アドレスを入力します。

[Endpoint1]: Windows Server が存在するネットワークの CIDR ブロック (たとえば、172.31.0.0/16) です。この値を二重引用符 (") で囲みます。

[Endpoint2]: VPC または VPC のサブネットの CIDR ブロック (たとえば、10.0.0.0/16) です。この値を二重引用符 (") で囲みます。

更新したスクリプトを Windows Server のコマンドプロンプトウィンドウで実行します。(^ を使用すると、コマンド行で折り返しテキストの切り取りと貼り付けができます)。 この VPN 接続に 2 番目の VPN トンネルを設定するには、設定ファイルにある 2 番目の netsh スクリプトを使用してこのプロセスを繰り返します。

作業が終了したら、「Windows ファイアウォールを設定する」を参照してください。

netsh パラメータの詳細については、Microsoft TechNet ライブラリの Netsh AdvFirewall Consec Commands

オプション 2: Windows Server ユーザーインターフェイスを使用する

Windows Server ユーザーインターフェイスを使用して VPN トンネルを設定することもできます。

重要

Windows Server ユーザーインターフェイスを使用してマスターキー PFS (Perfect Forward Secrecy) を有効にすることはできません。PFS を有効にするには、「マスターキー PFS (Perfect Forward Secrecy) を有効にする」で説明されているように、コマンドラインを使う必要があります。

タスク

VPN トンネル用のセキュリティルールを設定する

このセクションでは、Windows Server のセキュリティルールを設定して VPN トンネルを作成します。

VPN トンネル用のセキュリティルールを設定するには

-

Server Manager を開き、[Tools] を選択し、[Windows Defender Firewall with Advanced Security] を選択します。

-

[Connection Security Rules] を選択し、[Action] を選択して [New Rule] を選択します。

-

[New Connection Security Rule] ウィザードの [Rule Type] ページで、[Tunnel] を選択し、[Next] を選択します。

-

[Tunnel Type] ページの [What type of tunnel would you like to create] で、[Custom Configuration] を選択します。[Would you like to exempt IPsec-protected connections from this tunnel] で、デフォルト値を選択したまま ([No. Send all network traffic that matches this connection security rule through the tunnel]) にして、[Next] を選択します。

-

[Requirements] ページで、[Require authentication for inbound connections.Do not establish tunnels for outbound connections] を選択し、[Next] を選択します。

-

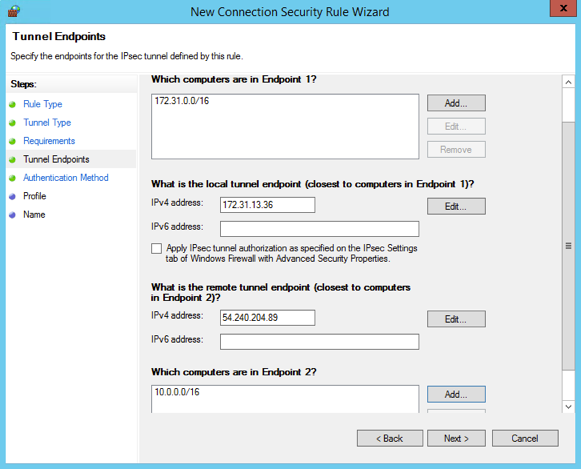

[Tunnel Endpoints (トンネルエンドポイント)] ページの [Which computers are in Endpoint 1 (Endpoint 1 のコンピュータ)] で、[Add (追加)] を選択します。ネットワーク (Windows Server カスタマーゲートウェイデバイスの背後にある) の CIDR 範囲 (

172.31.0.0/16など) を入力し、[OK] を選択します。この範囲にはカスタマーゲートウェイデバイスの IP アドレスを含めることができます。 -

[What is the local tunnel endpoint (closest to computer in Endpoint 1)] で、[Edit] を選択します。[IPv4 address] フィールドに Windows Server のプライベート IP アドレスを入力し、[OK] を選択します。

-

[What is the remote tunnel endpoint (closest to computers in Endpoint 2)] で、[Edit] を選択します。[IPv4 address] フィールドに、設定ファイルにあるトンネル 1 の仮想プライベートゲートウェイの IP アドレス (「

Remote Tunnel Endpoint」を参照) を入力し、[OK] を選択します。重要

トンネル 2 に対してこの手順を繰り返す場合は、トンネル 2 のエンドポイントを選択してください。

-

[Which computers are in Endpoint 2] で、[Add] を選択します。[This IP address or subnet field] に VPC の CIDR ブロックを入力して、[OK] を選択します。

重要

[Which computers are in Endpoint 2] が表示されるまでダイアログボックスをスクロールします。このステップが完了するまで、[Next] を選択しないでください。サーバーに接続できなくなります。

-

指定したすべての設定が正しいことを確認し、[次へ] を選択します。

-

[認証方法] ページで、[詳細設定]、[カスタマイズ] の順に選択します。

-

[First authentication methods] で、[Add] を選択します。

-

[Preshared key (事前共有キー)] を選択し、設定ファイルにある事前共有キーの値を入力して、[OK] を選択します。

重要

トンネル 2 に対してこの手順を繰り返す場合は、トンネル 2 の事前共有キーを選択してください。

-

[First authentication is optional] が選択されていないことを確認し、[OK] を選択します。

-

[次へ] を選択します。

-

[プロファイル] ページで、[ドメイン]、[プライベート]、[パブリック] の 3 つのチェックボックスをすべてオンにします。[次へ] を選択します。

-

[Name] ページで、接続ルールの名前 (

VPN to Tunnel 1など) を入力し、[完了] を選択します。

上記の手順を繰り返し、設定ファイルにあるトンネル 2 のデータを指定します。

完了すると、VPN 接続に 2 つのトンネルが設定されます。

トンネルの設定を確認する

トンネルの設定を確認するには

-

Server Manager を開き、[Tools] を選択して、[Windows Firewall with Advanced Security] を選択します。次に [Connection Security Rules] を選択します。

-

両方のトンネルについて次の設定を確認します。

-

[Enabled] は

Yes。 -

[Endpoint 1] はネットワークの CIDR ブロックです。

-

[Endpoint 2] は VPC の CIDR ブロックです。

-

認証モード は

Require inbound and clear outboundです -

[Authentication method] は

Custom。 -

[Endpoint 1 port] は

Any。 -

[Endpoint 2 port] は

Any。 -

[Protocol] は

Any。

-

-

最初のルールを選択し、[Properties] を選択します。

-

[Authentication (認証)] タブの [Method (方法)] で、[Customize (カスタマイズ)] を選択します。[First authentication methods (最初の認証方法)] に、設定ファイルにあるトンネルの正しい事前共有キーが指定されていることを確認し、[OK] を選択します。

-

[Advanced] タブで、[Domain]、[Private]、および [Public] がすべて選択されていることを確認します。

-

[IPsec tunneling] の [Customize] を選択します。IPsec トンネリングが次のように設定されていることを確認して [OK] を選択します。再度 [OK] を選択してダイアログボックスを閉じます。

-

[Use IPsec tunneling] が選択されている。

-

[Local tunnel endpoint (closest to Endpoint 1)] に、Windows Server の IP アドレスが設定されている。カスタマーゲートウェイデバイスが EC2 インスタンスである場合、これはインスタンスのプライベート IP アドレスです。

-

[Remote tunnel endpoint (closest to Endpoint 2)] に、このトンネルの仮想プライベートゲートウェイの IP アドレスが設定されている。

-

-

2 番目のトンネルのプロパティを開きます。このトンネルに対してステップ 4 から 7 までを繰り返します。

マスターキー PFS (Perfect Forward Secrecy) を有効にする

マスターキー PFS (Perfect Forward Secrecy) を有効にするにはコマンドラインを使用できます。ユーザーインターフェイスを使用してこの機能を有効にすることはできません。

マスターキー PFS (Perfect Forward Secrecy) を有効にするには

-

Windows Server で、新しいコマンドプロンプトウィンドウを開きます。

-

次のコマンドを入力します。

rule_nameは最初の接続ルールに指定した名前に置き換えます。netsh advfirewall consec set rule name="rule_name" new QMPFS=dhgroup2 QMSecMethods=ESP:SHA1-AES128+60min+100000kb -

2 番目のトンネルにステップ 2 を繰り返します。今回は

rule_nameを 2 番目の接続ルールに指定した名前に置き換えます。

Windows ファイアウォールを設定する

サーバーのセキュリティルールを設定した後、仮想プライベートゲートウェイと連動するように基本的な IPsec 設定を行います。

Windows ファイアウォールを設定するには

-

Server Manager を開き、[Tools] を選択して [Windows Defender Firewall with Advanced Security] を選択します。次に [Properties] を選択します。

-

[IPsec Settings] タブの [IPsec exemptions] で、[Exempt ICMP from IPsec] が [No (default)] になっていることを確認します。[IPsec tunnel authorization] が [None] であることを確認します。

-

[IPsec defaults] の [Customize] を選択します。

-

[Key exchange (Main Mode)] の [Advanced] を選択し、[Customize] を選択します。

-

[Customize Advanced Key Exchange Settings (キー交換の詳細設定のカスタマイズ)] の [Security Method (セキュリティメソッド)] で、最初のエントリに次のデフォルト値が使用されていることを確認します。

-

整合性: SHA-1

-

暗号化: AES-CBC 128

-

キー交換アルゴリズム: Diffie-Hellman Group 2

-

[Key lifetimes] で、[Minutes] が

480で [Sessions] が0であることを確認します。

これらの設定は、設定ファイルの次のエントリに対応します。

MainModeSecMethods: DHGroup2-AES128-SHA1,DHGroup2-3DES-SHA1 MainModeKeyLifetime: 480min,0sec -

-

[Key exchange options] の [Use Diffie-Hellman for enhanced security] を選択し、[OK] を選択します。

-

[Data protection (Quick Mode)] の [Advanced] を選択し、[Customize] を選択します。

-

[Require encryption for all connection security rules that use these settings] を選択します。

-

[Data integrity and encryption ] は次のようにデフォルト値のままにします。

-

プロトコル: ESP

-

整合性: SHA-1

-

暗号化: AES-CBC 128

-

有効期間: 60 分

これらの値は設定ファイルの以下のエントリに対応します。

QuickModeSecMethods: ESP:SHA1-AES128+60min+100000kb -

-

[OK] を選択して [IPsec の設定のカスタマイズ] ダイアログボックスに戻り、再度 [OK] を選択して設定を保存します。

ステップ 5: 停止しているゲートウェイの検出を有効にする

次に、ゲートウェイが使用できなくなったら検出するように TCP を設定します。それには、レジストリキー HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters を変更します。このステップは、これより前のセクションを完了してから実行してください。レジストリキーの変更後、サーバーを再起動する必要があります。

停止しているゲートウェイを検出するには

-

Windows Server でコマンドプロンプトまたは PowerShell セッションを起動し、regedit と入力してレジストリエディタを起動します。

-

[HKEY_LOCAL_MACHINE]、[SYSTEM]、[CurrentControlSet]、[Services]、[Tcpip]、[Parameters] の順に展開します。

-

[Edit] メニューの [New] を選択し、[DWORD (32-bit) Value] を選択します。

-

名前として [EnableDeadGWDetect] を入力します。

-

[EnableDeadGWDetect] を選択してから、[編集] メニューの [変更] を選択します。

-

[Value data] に「1」と入力し、[OK] を選択します。

-

レジストリエディタを終了し、サーバーを再起動します。

詳細については、Microsoft TechNet Library の「EnableDeadGWDetect

ステップ 6: VPN 接続をテストする

VPN 接続が正常に動作していることテストするには、インスタンスを VPC 内で起動し、インターネットに接続されていないことを確認します。インスタンスを起動した後、Windows Server からプライベート IP アドレスに対して ping を実行します。VPN トンネルは、カスタマーゲートウェイデバイスからトラフィックが生成されるときに開始されます。したがって、ping コマンドも VPN 接続を開始します。

VPN 接続をテストするステップについては、「Site-to-Site VPN 接続をテストする」を参照してください。

ping コマンドが失敗した場合、次の情報を確認します。

-

VPC 内のインスタンスに対して ICMP が許容されるように、セキュリティグループのルールが設定されていることを確認します。Windows Server が EC2 インスタンスである場合は、セキュリティグループのアウトバウンドルールで IPsec トラフィックが許可されていることを確認します。詳細については、「Windows インスタンスの設定」を参照してください。

-

ping 対象のインスタンスのオペレーティングシステムが ICMP に応答するように設定されていることを確認します。Amazon Linux AMI のいずれかを使用することをお勧めします。

-

ping 対象のインスタンスが Windows インスタンスである場合は、そのインスタンスに接続し、Windows ファイアウォールでインバウンド ICMPv4 を有効にします。

-

VPC またはサブネットのルートテーブルが正しく設定されていることを確認します。詳細については、「 ステップ 1: VPN 接続を作成し、VPC を設定する」を参照してください。

-

カスタマーゲートウェイデバイスが EC2 インスタンスである場合は、インスタンスに対して送信元/送信先チェックが無効になっていることを確認します。詳細については、「Windows インスタンスの設定」を参照してください。

Amazon VPC コンソールの [VPN Connections] ページで、使用している VPN 接続を選択します。1 番目のトンネルは起動状態です。2 番目のトンネルは、最初のトンネルが停止するまで使用されませんが、設定は必要です。暗号化されたトンネルを確立するのに数分かかることがあります。