NAT インスタンス

NAT インスタンスはネットワークアドレス変換 (NAT) を提供します。NAT インスタンスを使用すると、プライベートサブネット内のリソースが、インターネットやオンプレミスネットワークなどの仮想プライベートクラウド (VPC) 外部の宛先と通信できます。プライベートサブネット内のリソースは、インターネットへのアウトバウンド IPv4 トラフィックを開始できますが、インターネット上で開始されたインバウンドトラフィックを受信することはできません。

重要

NAT AMI は、2020 年 12 月 31 日に標準サポートが終了し、2023 年 12 月 31 日にメンテナンスサポートが終了した Amazon Linux AMI の最新バージョン 2018.03 に基づいて構築されています。詳細については、ブログ投稿「Amazon Linux AMI のサポート終了

既存の NAT AMI を使用する場合は、AWS が NATゲートウェイに移行することを推奨します。NAT ゲートウェイでは、可用性と帯域幅に優れ、運用管理の手間を軽減できます。詳細については、「NAT ゲートウェイと NAT インスタンスの比較」を参照してください。

NAT インスタンスの方が NAT ゲートウェイよりもユースケースに適している場合は、3. NAT AMI を作成する で説明されているように Amazon Linux の現行バージョンから独自の NAT AMI を作成できます。

NAT インスタンスの基本

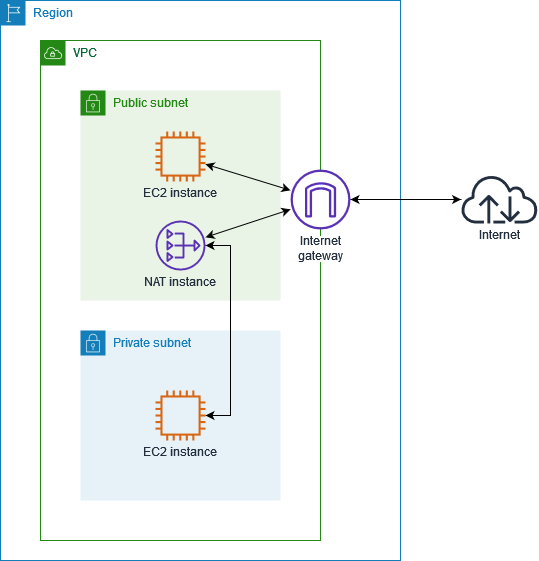

次の図は、NAT インスタンスの基本を示しています。プライベートサブネットと関連付けられたルートテーブルは、プライベートサブネットのインスタンスからパブリックサブネット内の NAT インスタンスにインターネットトラフィックを送信します。次に、NAT インスタンスは、そのトラフィックをインターネットゲートウェイに送信します。トラフィックは NAT インスタンスのパブリック IP アドレスに関連付けられます。NAT インスタンスは応答用に大きなポート番号を指定します。応答が戻ってきた場合、NAT インスタンスはそれをプライベートサブネット内のインスタンスに、応答用のポート番号に基づいて送信します。

NAT インスタンスにはインターネットアクセスが必要なため、パブリックサブネット (インターネットゲートウェイへのルートがあるルートテーブルを持つサブネット) に存在し、パブリック IP アドレスまたは Elastic IP アドレスを持っている必要があります。

NAT インスタンスを使い始めるには、NAT AMI を作成し、NAT インスタンスのセキュリティグループを作成して、NAT インスタンスを VPC で起動します。

NAT インスタンスのクォータは、リージョンのインスタンスのクォータによって異なります。詳細については、「AWS 全般のリファレンス」の「Amazon EC2 Service Quotas」を参照してください。