기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

예제: 접속 호스트로 VPC에서 Elastic Beanstalk 애플리케이션 시작

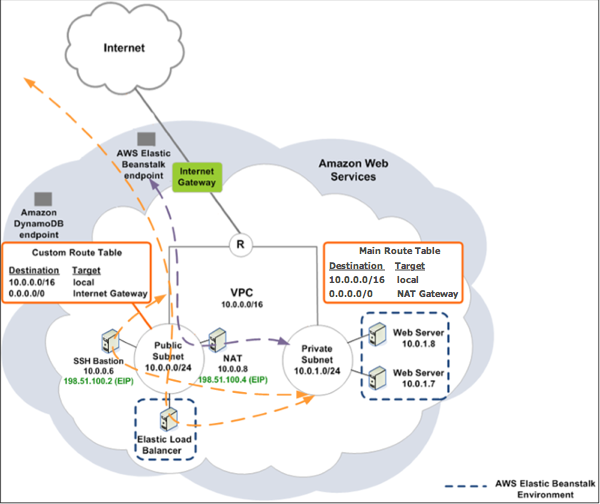

Amazon EC2 인스턴스가 프라이빗 서브넷에 있는 경우, 원격으로 연결할 수 없습니다. 퍼블릭 서브넷에서 접속 서버가 프록시 역할을 하도록 설정하면 인스턴스에 연결할 수 있습니다. 예를 들어, 퍼블릭 서브넷에 SSH 포트 전달자 또는RDP 게이트웨이를 설정하여 네트워크에서 데이터베이스 서버로 전송되는 트래픽이 프록시를 경유하게 할 수 있습니다. 이 단원에는 퍼블릭 및 프라이빗 서브넷이 있는 VPC를 생성하는 방법에 대한 예제가 나와 있습니다. 인스턴스는 프라이빗 서브넷에 있으며 접속 호스트, NAT 게이트웨이, 로드 밸런서는 퍼블릭 서브넷에 있습니다. 인프라는 다음 다이어그램과 비슷합니다.

접속 호스트를 사용하여 VPC 내부에 Elastic Beanstalk 애플리케이션을 배포하려면 다음 하위 단원에 설명된 단계를 완료합니다.

퍼블릭 및 프라이빗 서브넷이 있는 VPC 생성

퍼블릭/프라이빗 VPC의 모든 절차를 완료합니다. 애플리케이션을 배포할 때 원격으로 연결할 수 있도록 인스턴스에 대해 Amazon EC2 키 페어를 지정해야 합니다. 인스턴스 키 페어를 지정하는 방법에 대한 자세한 내용은 Elastic Beanstalk 환경에 대한 Amazon EC2 인스턴스 단원을 참조하십시오.

접속 호스트 보안 그룹의 생성 및 구성

접속 호스트에 대한 보안 그룹을 생성하고, 인터넷에서의 인바운드 SSH 트래픽 및 Amazon EC2 인스턴스를 포함하는 프라이빗 서브넷으로의 아웃바운드 SSH 트래픽을 허용하는 규칙을 추가합니다.

접속 호스트 보안 그룹을 생성하려면

https://console.aws.amazon.com/vpc/

에서 Amazon VPC 콘솔을 엽니다. -

탐색 창에서 [Security Groups]를 선택합니다.

-

보안 그룹 생성을 선택합니다.

-

보안 그룹 생성 대화 상자에 다음을 입력한 후 예, 생성을 선택합니다.

- Name 태그(선택 사항)

-

보안 그룹에 이름 태그를 입력합니다.

- 그룹 이름

-

보안 그룹의 이름을 입력합니다.

- 설명

-

보안 그룹에 대한 설명을 입력합니다.

- VPC

-

해당 VPC를 선택합니다.

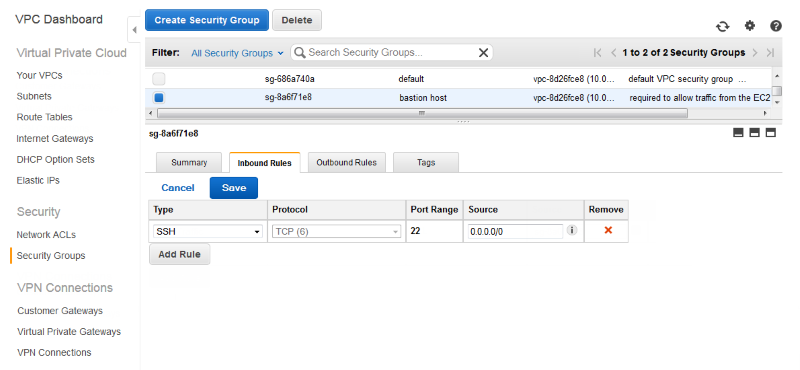

보안 그룹이 생성되고 보안 그룹 페이지에 나타납니다. 그룹에 ID(예:

sg-xxxxxxxx)가 있습니다. 페이지 오른쪽 상단에서 표시/숨기기를 클릭하여 그룹 ID 열을 활성화해야 할 수 있습니다.

접속 호스트 보안 그룹을 구성하려면

-

보안 그룹 목록에서 방금 생성한 접속 호스트에 대한 보안 그룹에 해당되는 확인란을 선택합니다.

-

Inbound Rules 탭에서 [Edit]를 선택합니다.

-

필요에 따라 다른 규칙 추가를 선택합니다.

-

접속 호스트가 Linux 인스턴스인 경우 유형에서 SSH를 선택합니다.

접속 호스트가 Windows 인스턴스인 경우 유형에서 RDP를 선택합니다.

-

소스 필드에 원하는 소스 CIDR 범위를 입력한 후 저장을 선택합니다.

-

아웃바운드 규칙 탭에서 편집을 선택합니다.

-

필요에 따라 다른 규칙 추가를 선택합니다.

-

유형에서 인바운드 규칙에 대해 지정한 유형을 선택합니다.

-

소스 필드에서 VPC 프라이빗 서브넷에 호스트 서브넷의 CIDR 범위를 입력합니다.

이를 찾는 방법:

https://console.aws.amazon.com/vpc/

에서 Amazon VPC 콘솔을 엽니다. -

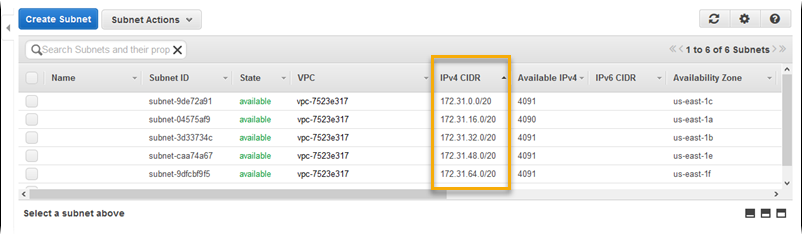

탐색 창에서 서브넷(Subnets)을 선택합니다.

-

배스천 호스트를 연결할 호스트가 있는 각 가용 영역의 IPv4 CIDR 아래 값을 기록합니다.

참고

여러 가용 영역에 호스트가 있다면 각 가용 영역에 대해 아웃바운드 규칙을 생성합니다.

-

저장(Save)을 선택합니다.

인스턴스 보안 그룹의 업데이트

기본적으로 생성한 인스턴스의 보안 그룹은 수신 트래픽을 허용하지 않습니다. Elastic Beanstalk가 SSH 트래픽을 허용하도록 인스턴스에 대한 기본 그룹을 수정하는 반면, 인스턴스가 Windows 인스턴스인 경우 RDP 트래픽을 허용하도록 사용자 지정 인스턴스 보안 그룹을 수정해야 합니다.

RDP에 대한 인스턴스 보안 그룹을 업데이트하려면

-

보안 그룹 목록에서 인스턴스 보안 그룹에 해당되는 확인란을 선택합니다.

-

인바운드 탭에서 편집을 선택합니다.

-

필요에 따라 다른 규칙 추가를 선택합니다.

-

다음 값을 입력하고 저장을 선택합니다.

- 유형

-

RDP - 프로토콜

-

TCP - 포트 범위

-

3389 - 소스

-

접속 호스트 보안 그룹의 ID(예:

sg-8a6f71e8)를 입력하고 저장을 선택합니다.

접속 호스트 생성

접속 호스트를 만들려면 접속 호스트 역할을 하는 퍼블릭 서브넷에서 Amazon EC2 인스턴스를 시작합니다.

프라이빗 서브넷에서 Windows 인스턴스에 대한 접속 호스트를 설정하는 것에 대한 자세한 내용은 Bastion 서버를 사용하여 EC2 인스턴스에 대한 네트워크 액세스 제어

프라이빗 서브넷에서 Linux 인스턴스에 대한 접속 호스트를 설정하는 것에 대한 자세한 내용은 프라이빗 Amazon VPC에서 실행 중인 Linux 인스턴스에 안전하게 연결