As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Atualizar uma trilha

Esta seção descreve como alterar as configurações da trilha.

Para atualizar uma trilha de região única para registrar todos os eventos Regiões da AWS na AWS partição em que você está trabalhando, ou atualizar uma trilha multirregional para registrar eventos em apenas uma única região, você deve usar o. AWS CLI Para obter mais informações sobre como atualizar uma trilha de região única para registrar eventos em todas as regiões, consulte Converter uma trilha que se aplica a uma região para que ela se aplique a todas as regiões. Para obter mais informações sobre como atualizar uma trilha de váreias regiões para registrar eventos em uma região única, consulte Converter uma trilha de várias regiões em uma trilha de região única.

Se você habilitou eventos CloudTrail de gerenciamento no Amazon Security Lake, é necessário manter pelo menos uma trilha organizacional que seja multirregional e read registre os eventos write de gerenciamento. Você não pode atualizar uma trilha de qualificação de uma forma que não atenda aos requisitos do Security Lake. Por exemplo, alterando a trilha para região única ou desativando o registro em log de eventos de gerenciamento de read ou write.

nota

CloudTrail atualiza as trilhas da organização nas contas dos membros, mesmo que a validação do recurso falhe. Exemplos de falhas de validação incluem:

-

uma política incorreta de bucket do Amazon S3

-

uma política de tópicos incorreta do Amazon SNS

-

incapacidade de entregar para um grupo de CloudWatch registros de registros

-

permissão insuficiente para criptografar usando uma chave KMS

Uma conta membro com CloudTrail permissões pode ver qualquer falha de validação de uma trilha da organização visualizando a página de detalhes da trilha no CloudTrail console ou executando o AWS CLI get-trail-statuscomando.

Para atualizar uma trilha com o AWS Management Console

Faça login no AWS Management Console e abra o CloudTrail console em https://console.aws.amazon.com/cloudtrail/

. -

No painel de navegação, escolha Trilhas e o nome da trilha.

-

Em General details (Detalhes gerais), escolha Edit (Editar) para alterar as configurações a seguir. Não é possível alterar o nome de uma trilha.

-

Aplicar trilha à minha organização - altere se essa trilha é uma trilha AWS Organizations da organização.

nota

Somente a conta de gerenciamento da organização pode converter uma trilha da organização em uma trilha não pertencente à organização ou converter uma trilha não pertencente à organização em uma trilha da organização.

-

Trail log location (Localização do log de trilha) - Altere o nome do bucket do S3 ou prefixo no qual você está armazenando logs para essa trilha.

-

Log file SSE-KMS encryption (Criptografia SSE-KMS do arquivo de log) - Escolha habilitar ou desabilitar a criptografia de arquivos de log com SSE-KMS em vez de SSE-S3.

-

Log file validation (Validação do arquivo de log) - Escolha habilitar ou desabilitar a validação da integridade dos arquivos de log.

-

SNS notification delivery (Entrega de notificações do SNS) - Escolha habilitar ou desabilitar as notificações de Amazon Simple Notification Service (Amazon SNS) de que os arquivos de logs foram entregues ao bucket especificado para a trilha.

-

Para alterar a trilha para uma trilha AWS Organizations da organização, você pode optar por habilitar a trilha para todas as contas da sua organização. Para ter mais informações, consulte Criar uma trilha para uma organização.

-

Para alterar o bucket especificado no Storage location (Local de armazenamento), escolha Create new S3 bucket (Criar novo bucket do S3) para criar um bucket. Quando você cria um bucket, CloudTrail cria e aplica as políticas de bucket necessárias.

nota

Se você escolheu Use existing S3 bucket (Usar bucket do S3 existente), especifique um bucket em Trail log bucket name (Nome do bucket de log de trilha), ou escolha Browse (Procurar) para escolher um bucket. A política do bucket deve conceder CloudTrail permissão para gravar nela. Para obter informações sobre como editar manualmente a política de bucket, consulte Política de bucket do Amazon S3 para CloudTrail.

Para facilitar a localização de seus registros, crie uma nova pasta (também conhecida como prefixo) em um bucket existente para armazenar seus CloudTrail registros. Insira o prefixo em Prefix (Prefixo).

-

Em Log file SSE-KMS encryption (Criptografia de arquivo de log com SSE-KMS), escolha Enabled (Habilitado) se quiser criptografar os arquivos de log com criptografia SSE-KMS em vez de criptografia SSE-S3. O padrão é Enabled (Habilitado). Se você não habilitar a criptografia SSE-SKMS, seus registros serão criptografados usando a criptografia SSE-S3. Para obter mais informações sobre a criptografia SSE-KMS, consulte Usando a criptografia do lado do servidor com (SSE-KMS). AWS Key Management Service Para obter mais informações sobre a criptografia SSE-S3, consulte Using Server-Side Encryption with Amazon S3-Managed Encryption Keys (SSE-S3) (Uso de criptografia no lado do servidor com chaves de criptografia gerenciadas pelo Amazon S3 [SSE-S3]).

Se você habilitar a criptografia SSE-KMS, escolha Nova ou Existente. AWS KMS key Em AWS KMS Alias, especifique um alias, no formato.

alias/MyAliasNamePara ter mais informações, consulte Atualizar um recurso para usar sua chave do KMS. CloudTrail também suporta chaves AWS KMS multirregionais. Para obter mais informações sobre chaves de várias regiões, consulte Usar chaves de várias regiões no Manual do desenvolvedor do AWS Key Management Service .nota

Você também pode digitar o Nome de região da Amazon (ARN) de uma chave de outra conta. Para ter mais informações, consulte Atualizar um recurso para usar sua chave do KMS. A política de chaves deve permitir CloudTrail o uso da chave para criptografar seus arquivos de log e permitir que os usuários que você especificar leiam os arquivos de log em formato não criptografado. Para obter informações sobre como editar manualmente a política de chaves, consulte Configure as políticas de chaves do AWS KMS para o CloudTrail.

-

Em Log file validation (Validação de arquivo de log), escolha Enabled (Habilitado) para receber resumos de log no seu bucket do S3. Você pode usar os arquivos de resumo para verificar se seus arquivos de log não foram alterados após CloudTrail serem entregues. Para ter mais informações, consulte Validar a integridade dos arquivos de log do CloudTrail.

-

Para entrega de notificações do SNS, escolha Ativado para ser notificado sempre que um registro for entregue ao seu bucket. CloudTrail armazena vários eventos em um arquivo de log. As notificações do SNS são enviadas para todos os arquivos de log, não para todos os eventos. Para ter mais informações, consulte Configurar notificações do Amazon SNS para o CloudTrail.

Se você habilitar notificações do SNS, para Create a new SNS topic (Criar um tópico do SNS), escolha New (Novo) para criar um tópico ou escolha Existing (Existente) para usar um tópico existente. Se criar uma trilha aplicável a todas as regiões, as notificações do SNS sobre a entrega de arquivos de log de todas as regiões serão enviadas ao único tópico do SNS que você criar.

Se você escolher Novo, CloudTrail especifica um nome para o novo tópico para você ou pode digitar um nome. Se escolher Existing (Existente), escolha um tópico do SNS na lista suspensa. Você também pode inserir o Nome de região da Amazon (ARN) de um tópico de outra região ou de uma conta com permissões apropriadas. Para ter mais informações, consulte Política de tópicos do Amazon SNS para CloudTrail.

Se você criar um tópico, precisará se inscrever nele para ser notificado sobre a entrega de arquivos de log. Você pode se inscrever no console do Amazon SNS. Devido à frequência das notificações, recomendamos que você configure a inscrição para usar uma fila do Amazon SQS para gerenciar as notificações de modo programático. Para obter mais informações, consulte o Guia de conceitos básicos do Amazon Simple Notification Service.

-

-

Em CloudWatch Registros, escolha Editar para alterar as configurações de envio de arquivos de CloudTrail registro para o CloudWatch Logs. Escolha Ativado em CloudWatch registros para ativar o envio de arquivos de log. Para ter mais informações, consulte Enviar eventos para o CloudWatch Logs.

-

Se você habilitar a integração com CloudWatch Logs, escolha Novo para criar um novo grupo de registros ou Existente para usar um existente. Se você escolher Novo, CloudTrail especifica um nome para o novo grupo de registros para você ou pode digitar um nome.

-

Se escolher Existing (Existente), escolha um grupo de logs na lista suspensa.

-

Escolha Novo para criar uma nova função do IAM para obter permissões para enviar registros para o CloudWatch Logs. Escolha Existing (Existente) para escolher uma função do IAM existente na lista suspensa. A declaração de política para a função nova ou existente é exibida quando você expande Policy document (Documento de política). Para obter mais informações sobre essa função, consulte Documento de política de funções CloudTrail para usar CloudWatch registros para monitoramento.

nota

-

Quando você configurar uma trilha, você pode escolher um bucket do S3 e um tópico do SNS que pertençam a outra conta. No entanto, se você quiser CloudTrail entregar eventos a um grupo de CloudWatch registros de registros, deverá escolher um grupo de registros que exista na sua conta atual.

-

Somente a conta de gerenciamento pode configurar um grupo de CloudWatch registros de registros para uma trilha da organização usando o console. O administrador delegado pode configurar um grupo de CloudWatch registros de registros usando as operações AWS CLI ou CloudTrail

CreateTrailouUpdateTrailda API.

-

-

-

Em Tags, escolha Edit (Editar) para alterar, adicionar ou excluir tags na trilha. Adicione uma ou mais tags personalizadas (pares chave-valor) à sua trilha. As tags podem ajudá-lo a identificar suas CloudTrail trilhas e os buckets do Amazon S3 que contêm CloudTrail arquivos de log. Em seguida, você pode usar grupos de recursos para seus CloudTrail recursos. Para ter mais informações, consulte AWS Resource Groups e Por que usar tags como CloudTrail recursos?.

-

Em Management events (Eventos de gerenciamento), escolha Edit (Editar) para alterar as configurações de log de eventos de gerenciamento.

-

Em API activity (Atividade da API), escolha se você deseja que sua trilha registre eventos Read (Leitura), Write (Gravação) ou ambos. Para ter mais informações, consulte Eventos de gerenciamento.

-

Escolha Excluir AWS KMS eventos para filtrar AWS Key Management Service (AWS KMS) eventos da sua trilha. A configuração padrão é incluir todos os eventos do AWS KMS .

A opção de registrar ou excluir AWS KMS eventos está disponível somente se você registrar eventos de gerenciamento em sua trilha. Se você optar por não registrar eventos de gerenciamento, os AWS KMS eventos não serão registrados e você não poderá alterar as configurações do registro de AWS KMS eventos.

AWS KMS ações como

Encrypt,Decrypt, eGenerateDataKeynormalmente geram um grande volume (mais de 99%) de eventos. Agora essas ações são registradas em log como eventos de Leitura. AWS KMS Ações relevantes de baixo volume, comoDisableDelete, eScheduleKey(que normalmente representam menos de 0,5% do volume de AWS KMS eventos) são registradas como eventos de gravação.Para excluir eventos de alto volume, como

Encrypt,DecrypteGenerateDataKey, mas ainda registra eventos relevantes comoDisable,DeleteeScheduleKey, escolha para registrar Write (Gravação) e desmarque a caixa de seleção para Exclude AWS KMS events (Excluir eventos do KMS). -

Escolha Exclude Amazon RDS Data API events (Excluir eventos da API de dados do Amazon RDS) para filtrar eventos da API de dados do Amazon Relational Database Service fora da trilha. A configuração padrão é incluir todos os eventos da API de dados do Amazon RDS. Para obter mais informações sobre eventos da API de dados do Amazon RDS, consulte Registrar em log chamadas da API de dados com o AWS CloudTrail no Manual do usuário do Amazon RDS for Aurora.

-

-

Importante

As etapas 7 a 11 devem ser usadas para configurar eventos de dados usando seletores de eventos avançados. Os seletores de eventos avançados permitem que você configure mais tipos de eventos de dados e oferecem um controle mais preciso sobre quais eventos de dados são capturados por sua trilha. Se você estiver usando seletores de eventos básicos, consulte Atualizar configurações de eventos de dados com seletores de eventos básicos e, em seguida, volte para a etapa 12 deste procedimento.

Em Data events (Eventos de dados), escolha Edit (Editar) para alterar as configurações de log dos eventos de dados. Por padrão, as trilhas não registram eventos de dados. Há cobranças adicionais para o registro de eventos de dados. Para obter a definição de preço do CloudTrail, consulte Definição de preço do AWS CloudTrail

. Em Data event type (Tipo de evento de dados), escolha o tipo de recurso no qual você deseja registrar eventos de dados. Para obter mais informações sobre os tipos de eventos de dados disponíveis, consulte Eventos de dados.

nota

Para registrar eventos de dados para AWS Glue tabelas criadas pelo Lake Formation, escolha Lake Formation.

-

Escolha um modelo de seletor de registros. CloudTrail inclui modelos predefinidos que registram todos os eventos de dados do tipo de recurso. Para criar um modelo de seletor de log personalizado, escolha Custom (Personalizado).

nota

A escolha de um modelo predefinido para buckets do S3 permite o registro de eventos de dados de todos os buckets atualmente em sua AWS conta e de todos os buckets que você criar depois de concluir a criação da trilha. Ele também permite o registro da atividade de eventos de dados realizada por qualquer usuário ou função em sua AWS conta, mesmo que essa atividade seja realizada em um bucket que pertença a outra AWS conta.

Se a trilha se aplicar somente a uma região, a escolha da opção Select all S3 buckets in your account (Selecionar todos os buckets do S3 em sua conta) habilitará o registro de eventos de dados para todos os buckets do S3 na mesma região que a trilha e todos os buckets que você criar posteriormente nessa região. Os eventos de dados não serão registrados para os buckets do Amazon S3 em outras regiões em sua conta da AWS .

Se você estiver criando uma trilha para todas as regiões, a escolha de um modelo predefinido para as funções do Lambda permite o registro de eventos de dados para todas as funções atualmente em AWS sua conta e para quaisquer funções do Lambda que você possa criar em qualquer região depois de terminar de criar a trilha. Se você estiver criando uma trilha para uma única região (feita usando o AWS CLI), essa seleção habilita o registro de eventos de dados para todas as funções atualmente nessa região em sua AWS conta e quaisquer funções Lambda que você possa criar nessa região depois de terminar de criar a trilha. Essa opção não permite o registro de eventos de dados para funções do Lambda criadas em outras regiões.

O registro de eventos de dados para todas as funções também permite o registro da atividade de eventos de dados realizada por qualquer usuário ou função em sua AWS conta, mesmo que essa atividade seja realizada em uma função que pertença a outra AWS conta.

-

(Opcional) Em Nome do seletor, insira um nome para identificar o seletor. O nome do seletor é um nome descritivo para um seletor de eventos avançado, como "Registrar eventos de dados em log para apenas dois buckets do S3". O nome do seletor é listado como

Nameno seletor de eventos avançado e poderá ser visualizado se você expandir a visualização JSON. -

Em Advanced event selectors (Seletores de eventos avançados), crie uma expressão para os recursos específicos nos quais você deseja coletar eventos de dados. Você poderá ignorar esta etapa se estiver usando um modelo de log predefinido.

-

Escolha um dos seguintes campos:

-

readOnly-readOnlypode ser definido como igual a um valor detrueou.falsePara registrar os eventosreadewrite, não adicione um seletorreadOnly. -

eventName-eventNamepode usar qualquer operador. Você pode usá-lo para incluir ou excluir qualquer evento de dados registrado CloudTrail, comoPutBucketouGetSnapshotBlock. -

resources.ARN- Você pode usar qualquer operador comresources.ARN, mas se usar igual ou diferente, o valor deverá corresponder exatamente ao ARN de um recurso válido do tipo que você especificou no modelo como valor de.resources.typeA tabela a seguir mostra o formato de ARN válido para cada

resources.type.nota

Você não pode usar o

resources.ARNcampo para filtrar tipos de recursos que não tenham ARNs.resources.type resources.ARN AWS::DynamoDB::Table1arn:partition:dynamodb:region:account_ID:table/table_nameAWS::Lambda::Functionarn:partition:lambda:region:account_ID:function:function_nameAWS::S3::Object2arn:partition:s3:::bucket_name/ arn:partition:s3:::bucket_name/object_or_file_name/AWS::AppConfig::Configurationarn:partition:appconfig:region:account_ID:application/application_ID/environment/environment_ID/configuration/configuration_profile_IDAWS::B2BI::Transformerarn:partition:b2bi:region:account_ID:transformer/transformer_IDAWS::Bedrock::AgentAliasarn:partition:bedrock:region:account_ID:agent-alias/agent_ID/alias_IDAWS::Bedrock::KnowledgeBasearn:partition:bedrock:region:account_ID:knowledge-base/knowledge_base_IDAWS::Cassandra::Tablearn:partition:cassandra:region:account_ID:keyspace/keyspace_name/table/table_nameAWS::CloudFront::KeyValueStorearn:partition:cloudfront:region:account_ID:key-value-store/KVS_nameAWS::CloudTrail::Channelarn:partition:cloudtrail:region:account_ID:channel/channel_UUIDAWS::CodeWhisperer::Customizationarn:partition:codewhisperer:region:account_ID:customization/customization_IDAWS::CodeWhisperer::Profilearn:partition:codewhisperer:region:account_ID:profile/profile_IDAWS::Cognito::IdentityPoolarn:partition:cognito-identity:region:account_ID:identitypool/identity_pool_IDAWS::DynamoDB::Streamarn:partition:dynamodb:region:account_ID:table/table_name/stream/date_timeAWS::EC2::Snapshotarn:partition:ec2:region::snapshot/snapshot_IDAWS::EMRWAL::Workspacearn:partition:emrwal:region:account_ID:workspace/workspace_nameAWS::FinSpace::Environmentarn:partition:finspace:region:account_ID:environment/environment_IDAWS::Glue::Tablearn:partition:glue:region:account_ID:table/database_name/table_nameAWS::GreengrassV2::ComponentVersionarn:partition:greengrass:region:account_ID:components/component_nameAWS::GreengrassV2::Deploymentarn:partition:greengrass:region:account_ID:deployments/deployment_IDAWS::GuardDuty::Detectorarn:partition:guardduty:region:account_ID:detector/detector_IDAWS::IoT::Certificatearn:partition:iot:region:account_ID:cert/certificate_IDAWS::IoT::Thingarn:partition:iot:region:account_ID:thing/thing_IDAWS::IoTSiteWise::Assetarn:partition:iotsitewise:region:account_ID:asset/asset_IDAWS::IoTSiteWise::TimeSeriesarn:partition:iotsitewise:region:account_ID:timeseries/timeseries_IDAWS::IoTTwinMaker::Entityarn:partition:iottwinmaker:region:account_ID:workspace/workspace_ID/entity/entity_IDAWS::IoTTwinMaker::Workspacearn:partition:iottwinmaker:region:account_ID:workspace/workspace_IDAWS::KendraRanking::ExecutionPlanarn:partition:kendra-ranking:region:account_ID:rescore-execution-plan/rescore_execution_plan_IDAWS::KinesisVideo::Streamarn:partition:kinesisvideo:region:account_ID:stream/stream_name/creation_timeAWS::ManagedBlockchain::Networkarn:partition:managedblockchain:::networks/network_nameAWS::ManagedBlockchain::Nodearn:partition:managedblockchain:region:account_ID:nodes/node_IDAWS::MedicalImaging::Datastorearn:partition:medical-imaging:region:account_ID:datastore/data_store_IDAWS::NeptuneGraph::Grapharn:partition:neptune-graph:region:account_ID:graph/graph_IDAWS::PCAConnectorAD::Connectorarn:partition:pca-connector-ad:region:account_ID:connector/connector_IDAWS::QBusiness::Applicationarn:partition:qbusiness:region:account_ID:application/application_IDAWS::QBusiness::DataSourcearn:partition:qbusiness:region:account_ID:application/application_ID/index/index_ID/data-source/datasource_IDAWS::QBusiness::Indexarn:partition:qbusiness:region:account_ID:application/application_ID/index/index_IDAWS::QBusiness::WebExperiencearn:partition:qbusiness:region:account_ID:application/application_ID/web-experience/web_experienc_IDAWS::RDS::DBClusterarn:partition:rds:region:account_ID:cluster/cluster_nameAWS::S3::AccessPoint3arn:partition:s3:region:account_ID:accesspoint/access_point_nameAWS::S3ObjectLambda::AccessPointarn:partition:s3-object-lambda:region:account_ID:accesspoint/access_point_nameAWS::S3Outposts::Objectarn:partition:s3-outposts:region:account_ID:object_pathAWS::SageMaker::Endpointarn:partition:sagemaker:region:account_ID:endpoint/endpoint_nameAWS::SageMaker::ExperimentTrialComponentarn:partition:sagemaker:region:account_ID:experiment-trial-component/experiment_trial_component_nameAWS::SageMaker::FeatureGrouparn:partition:sagemaker:region:account_ID:feature-group/feature_group_nameAWS::SCN::Instancearn:partition:scn:region:account_ID:instance/instance_IDAWS::ServiceDiscovery::Namespacearn:partition:servicediscovery:region:account_ID:namespace/namespace_IDAWS::ServiceDiscovery::Servicearn:partition:servicediscovery:region:account_ID:service/service_IDAWS::SNS::PlatformEndpointarn:partition:sns:region:account_ID:endpoint/endpoint_type/endpoint_name/endpoint_IDAWS::SNS::Topicarn:partition:sns:region:account_ID:topic_nameAWS::SQS::Queuearn:partition:sqs:region:account_ID:queue_nameAWS::SSM::ManagedNodeO ARN deve estar em um dos seguintes formatos:

-

arn:partition:ssm:region:account_ID:managed-instance/instance_ID -

arn:partition:ec2:region:account_ID:instance/instance_ID

AWS::SSMMessages::ControlChannelarn:partition:ssmmessages:region:account_ID:control-channel/control_channel_IDAWS::SWF::Domainarn:partition:swf:region:account_ID:/domain/domain_nameAWS::ThinClient::Devicearn:partition:thinclient:region:account_ID:device/device_IDAWS::ThinClient::Environmentarn:partition:thinclient:region:account_ID:environment/environment_IDAWS::Timestream::Databasearn:partition:timestream:region:account_ID:database/database_nameAWS::Timestream::Tablearn:partition:timestream:region:account_ID:database/database_name/table/table_nameAWS::VerifiedPermissions::PolicyStorearn:partition:verifiedpermissions:region:account_ID:policy-store/policy_store_ID1 Para tabelas com fluxos habilitados, o campo

resourcesno evento de dados contémAWS::DynamoDB::StreameAWS::DynamoDB::Table. Se você especificarAWS::DynamoDB::Tablecomoresources.type, ele registrará os eventos da tabela do DynamoDB e dos fluxos do DynamoDB por padrão. Para excluir eventos de streams, adicione um filtro noeventNamecampo.2 Para registrar em log todos os eventos de dados de todos os objetos em um bucket do S3 específico, use o operador

StartsWithe inclua apenas o ARN do bucket como o valor correspondente. A barra final é intencional; não a exclua.3 Para registrar em log eventos de todos os objetos em um ponto de acesso do S3, recomendamos usar somente o ARN do ponto de acesso, não incluir o caminho do objeto e usar os operadores

StartsWithouNotStartsWith. -

Para obter mais informações sobre os formatos do ARN de recursos de evento de dados, consulte Ações, recursos e chaves de condição no Guia do usuário do AWS Identity and Access Management .

-

-

Para cada campo, escolha + Condição para adicionar quantas condições forem necessárias até o máximo de 500 valores especificados para todas as condições. Por exemplo, para excluir eventos de dados de dois buckets do S3 dos eventos de dados registrados em sua trilha, você pode definir o campo como Resources.arn, definir o operador para does not start with e, em seguida, colar o ARN de um bucket do S3 ou procurar os buckets do S3 nos quais você não deseja registrar eventos.

Para adicionar o segundo bucket do S3, escolha + Condição e, em seguida, repita a instrução anterior, colando o ARN ou procurando um bucket diferente.

nota

É possível ter, no máximo, 500 valores para todos os seletores em uma trilha. Isso inclui matrizes de vários valores para um seletor, como

eventName. Se você tiver valores únicos para todos os seletores, poderá ter um máximo de 500 condições adicionadas a um seletor.Se você tiver mais de 15.000 funções do Lambda em sua conta, não poderá visualizar ou selecionar todas as funções no console CloudTrail ao criar uma trilha. Ainda será possível registrar todas as funções com um modelo de seletor predefinido, mesmo se elas não forem exibidas. Se você desejar registrar eventos de dados para funções específicas, poderá adicionar manualmente uma função se você souber seu ARN. Você também pode concluir a criação da trilha no console e, em seguida, usar o put-event-selectors comando AWS CLI e o para configurar o registro de eventos de dados para funções específicas do Lambda. Para ter mais informações, consulte Gerenciando trilhas com o AWS CLI.

-

Selecione + Field (+ Campo) para adicionar outros campos, conforme necessário. Para evitar erros, não defina valores conflitantes ou duplicados para campos. Por exemplo, não especifique um ARN em um seletor para ser igual a um valor e, em seguida, especifique que o ARN não seja igual ao mesmo valor em outro seletor.

-

-

Para adicionar outro tipo de dados no qual registrar eventos de dados, escolha Add data event type (Adicionar tipo de evento de dados). Repita as etapas de 3 até esta etapa para configurar seletores de eventos avançados para o tipo de evento de dados.

-

Em Eventos do Insights, escolha Editar se quiser que sua trilha registre eventos do CloudTrail Insights.

Em Event type (Tipo de evento), selecione Insights events (Eventos do Insights).

Em Eventos do Insights, escolha Taxa de chamada da API, Taxa de erro da API ou ambos. Você deve registrar eventos de gerenciamento de gravação para registrar em log eventos do Insights sobre a taxa de chamadas à API. É necessário registrar eventos de gerenciamento de leitura ou gravação para registrar em log eventos do Insights sobre a taxa de erros da API.

CloudTrail O Insights analisa eventos de gerenciamento em busca de atividades incomuns e registra eventos quando anomalias são detectadas. Por padrão, as trilhas não registram em log eventos do Insights. Para obter mais informações sobre eventos do Insights, consulte Registrar eventos do Insights. Há cobranças adicionais para o registro em log de eventos do Insights. Para CloudTrail saber os preços, consulte AWS CloudTrail Preços

. Os eventos do Insights são entregues em uma pasta diferente chamada

/CloudTrail-Insightdo mesmo bucket do S3 que é especificado na área de localização de armazenamento da página de detalhes da trilha. CloudTrailcria o novo prefixo para você. Por exemplo, se o bucket de destino do S3 atual for chamado deS3bucketName/AWSLogs/CloudTrail/, o nome do bucket do S3 com um novo prefixo será chamado deS3bucketName/AWSLogs/CloudTrail-Insight/. -

Quando você terminar de alterar configurações da trilha, escolha Update trail (Atualizar trilha).

Atualizar configurações de eventos de dados com seletores de eventos básicos

Você pode usar seletores de eventos avançados para configurar todos os tipos de eventos de dados. Os seletores de eventos avançados permitem criar seletores refinados para registrar somente os eventos de interesse.

Se você usa seletores de eventos básicos para registrar eventos de dados, você está limitado a registrar eventos de dados para buckets AWS Lambda , funções e tabelas do Amazon DynamoDB do Amazon S3. Você não pode filtrar no eventName campo usando seletores de eventos básicos.

Use o procedimento a seguir para configurar opções de eventos de dados utilizando seletores de eventos básicos.

-

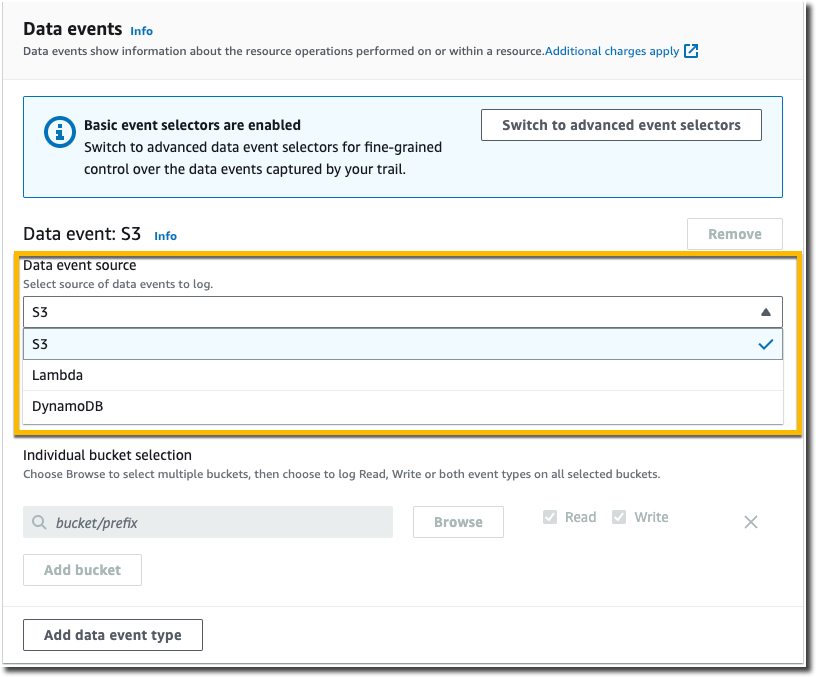

Em Data events (Eventos de dados), escolha Edit (Editar) para alterar as configurações de log dos eventos de dados. Com seletores de eventos básicos, você pode especificar eventos de dados de registro para buckets AWS Lambda , funções, DynamoDBtables do Amazon S3 ou uma combinação desses recursos. Tipos de eventos de dados adicionais têm suporte dos seletores de eventos avançados. Por padrão, as trilhas não registram eventos de dados. Há cobranças adicionais para o registro de eventos de dados. Para ter mais informações, consulte Eventos de dados. Para obter a definição de preço do CloudTrail, consulte Definição de preço do AWS CloudTrail

. Para Buckets do Amazon S3:

-

Em Data event source (Fonte do eventos de dados), escolha S3.

-

Você pode escolher registrar All current and future S3 buckets (Todos os buckets do S3 atuais e futuros) ou pode especificar buckets ou funções individuais. Por padrão, os eventos de dados são registrados para todos os buckets do S3 atuais e futuros.

nota

Manter a opção padrão All current and future S3 buckets permite o registro de eventos de dados para todos os buckets atualmente em sua AWS conta e para todos os buckets que você criar depois de concluir a criação da trilha. Ele também permite o registro da atividade de eventos de dados realizada por qualquer usuário ou função em sua AWS conta, mesmo que essa atividade seja realizada em um bucket que pertença a outra AWS conta.

Se a trilha se aplicar somente a uma região, selecionar All current and future S3 buckets (Todos os buckets do S3 atuais ou futuros) habilitará o registro de eventos de dados para todos os buckets na mesma região que a trilha e todos os buckets que você criar posteriormente nessa região. Ele não registrará eventos de dados para buckets do Amazon S3 em outras regiões da sua conta. AWS

-

Se você deixar a opção padrão All current and future S3 buckets (Todos os buckets do S3 atuais e futuros), escolha para registrar eventos Read (Leitura), Write (Gravação) ou ambos.

-

Para selecionar buckets individuais, desmarque as caixas de seleção Read (Leitura) e Write (Gravação) em All current and future S3 buckets (Todos os buckets do S3 atuais e futuros). Em Individual bucket selection (Seleção de bucket individual), procure por um bucket no qual registrar eventos de dados. Para localizar períodos específicos, digite um prefixo de bucket para o bucket desejado. É possível selecionar vários buckets nesta janela. Escolha Add bucket (Adicionar bucket) para registrar eventos de dados em mais buckets. Escolha se você deseja registrar eventos de Read (Leitura), como

GetObject, Write (Gravação), comoPutObject, ou ambos.Essa configuração tem precedência sobre configurações individuais que você configura para buckets individuais. Por exemplo, se você especificar o registro de eventos de Read (Leitura) para todos os buckets do S3 e escolher adicionar um bucket específico ao registro de eventos de dados, Read (Leitura) já estará selecionada para o bucket adicionado. Você não pode limpar a seleção. Você pode somente configurar a opção para Write (Gravação).

Para remover um bucket do registro, escolha X.

-

-

Para adicionar outro tipo de dados no qual registrar eventos de dados, escolha Add data event type (Adicionar tipo de evento de dados).

-

Funções do Lambda:

-

Em Data event source (Fonte do eventos de dados), escolha Lambda.

-

Em Lambda function (Função do Lambda), escolha All regions (Todas as regiões) para registrar todas as funções do Lambda, ou Input function as ARN (Função de entrada como ARN) para registrar eventos de dados em uma função específica.

Para registrar eventos de dados para todas as funções do Lambda em sua AWS conta, selecione Registrar todas as funções atuais e futuras. Essa configuração tem precedência sobre configurações individuais definidas para funções individuais. Todas as funções são registradas, mesmo se todas as funções não forem exibidas.

nota

Se você estiver criando uma trilha para todas as regiões, essa seleção habilita o registro de eventos de dados para todas as funções atualmente em sua AWS conta e quaisquer funções Lambda que você possa criar em qualquer região depois de terminar de criar a trilha. Se você estiver criando uma trilha para uma única região (feita usando o AWS CLI), essa seleção habilita o registro de eventos de dados para todas as funções atualmente nessa região em sua AWS conta e quaisquer funções Lambda que você possa criar nessa região depois de terminar de criar a trilha. Essa opção não permite o registro de eventos de dados para funções do Lambda criadas em outras regiões.

O registro de eventos de dados para todas as funções também permite o registro da atividade de eventos de dados realizada por qualquer usuário ou função em sua AWS conta, mesmo que essa atividade seja realizada em uma função que pertença a outra AWS conta.

-

Se você escolher Input function as ARN (Função de entrada como ARN), insira o ARN de uma função do Lambda.

nota

Se você tiver mais de 15.000 funções do Lambda em sua conta, não poderá visualizar ou selecionar todas as funções no console CloudTrail ao criar uma trilha. Você ainda poderá selecionar a opção de registrar todas as funções, mesmo se elas não forem exibidas. Se você desejar registrar eventos de dados para funções específicas, poderá adicionar manualmente uma função se você souber seu ARN. Também é possível criar da trilha no console e usar o AWS CLI e o comando put-event-selectors para configurar o registro de eventos de dados para funções do Lambda específicas. Para ter mais informações, consulte Gerenciando trilhas com o AWS CLI.

-

-

Para adicionar outro tipo de dados no qual registrar eventos de dados, escolha Add data event type (Adicionar tipo de evento de dados).

-

Para tabelas do DynamoDB:

-

Em Data event source (Fonte do eventos de dados), escolha DynamoDB.

-

Em DynamoDB table selection (Seleção da tabela do DynamoDB), escolha Browse (Navegar) para selecionar uma tabela ou cole no ARN de uma tabela do DynamoDB à qual você tem acesso. Um ARN de tabela do DynamoDB tem o seguinte formato:

arn:partition:dynamodb:region:account_ID:table/table_namePara adicionar outra tabela, escolha Add row (Adicionar linha) e procure uma tabela ou cole no ARN de uma tabela à qual você tem acesso.

-

-

Para configurar eventos do Insights e outras configurações para sua trilha, volte ao procedimento anterior neste tópico, Atualizar uma trilha.