服务摘要(操作列表)

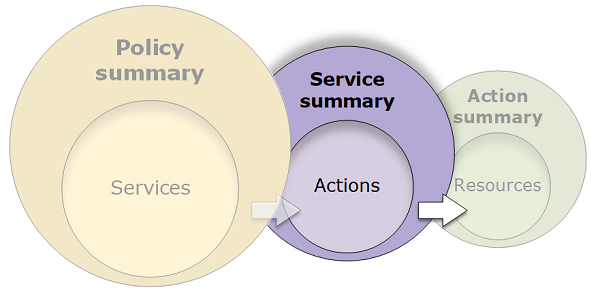

策略在三个表中概括:策略摘要、服务摘要和操作摘要。服务摘要表包括由所选服务的策略定义的操作列表和权限摘要。

对于策略摘要中列出的每个授予权限的服务,您都可以查看服务摘要。该表分组为 Uncategorized actions、Uncategorized resource types 和访问级别部分。如果策略包含 IAM 无法识别的操作,则该操作将包含在表的 Uncategorized actions(无法识别的操作)部分中。如果 IAM 能够识别该操作,则它将包含在表的某个访问级别(List(列出)、Read(读取)、Write(写入)和 Permissions management(权限管理))部分下。要查看分配给服务中每个操作的访问级别分类,请参阅 AWS 服务的操作、资源和条件键。

查看服务摘要

您可以在策略页面上查看管理型策略的服务摘要。

查看托管策略的服务摘要

登录到 AWS Management Console,然后通过以下网址打开 IAM 控制台:https://console.aws.amazon.com/iam/

。 -

在导航窗格中,选择策略。

-

在策略列表中,选择要查看的策略的名称。

-

在策略的策略详细信息页面上,查看权限选项卡以查看策略摘要。

-

在服务的策略摘要列表中,选择您想要查看的服务的名称。

查看附加到用户的策略的服务摘要

登录 AWS Management Console,单击 https://console.aws.amazon.com/iam/

打开 IAM 控制台。 -

在导航窗格中,选择用户。

-

在用户列表中,选择要查看其策略的用户的名称。

-

在用户的 Summary 页面上,查看 Permissions 选项卡,以查看直接附加到用户或从组附加到用户的策略列表。

-

在用户的策略表中,选择要查看的策略的名称。

如果您已打开用户页面,并选择查看附加到该用户的策略的服务摘要,则您会被重定向到策略页面。您只能在策略页面上查看服务摘要。

-

选择摘要。在服务的策略摘要列表中,选择您想要查看的服务的名称。

注意

如果您选择的策略是直接附加到用户的内联策略,则将显示服务摘要表。如果策略是附加到组的内联策略,则您将看到该组的 JSON 策略文档。如果策略是托管策略,则您将在 Policies 页面中看到该策略的服务摘要。

查看附加到角色的策略的服务摘要

登录 AWS Management Console,然后使用以下网址打开 IAM 控制台:https://console.aws.amazon.com/iam/

。 -

从导航窗格中,选择 Roles。

-

在角色列表中,选择要查看其策略的角色的名称。

-

在角色的 Summary 页面上,查看 Permissions 选项卡,以查看附加到角色的策略列表。

-

在角色的策略表中,选择要查看的策略的名称。

如果您已打开角色页面,并选择查看附加到该用户的策略的服务摘要,则您会被重定向到策略页面。您只能在策略页面上查看服务摘要。

-

在服务的策略摘要列表中,选择您想要查看的服务的名称。

了解服务摘要的元素

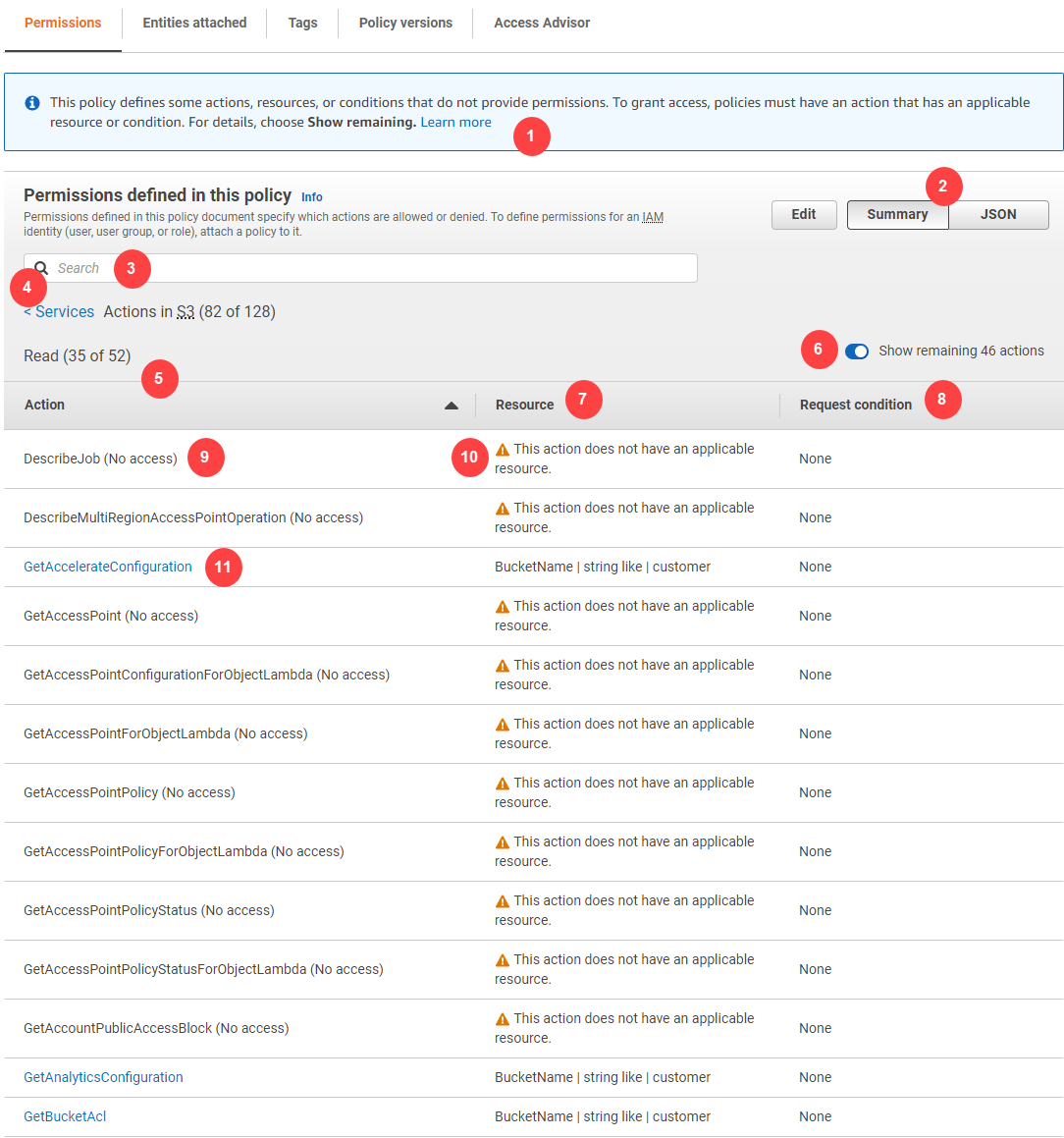

下面的示例是策略摘要许可的 Amazon S3 操作的服务摘要。此服务的操作按访问级别分组。例如,在服务可用的总计 52 个读取操作之中,定义了 35 个读取操作。

托管策略的服务摘要页面上包含以下信息:

-

如果策略未向策略中服务定义的所有操作、资源和条件授予权限,则将在页面顶部显示警告或错误横幅。服务摘要中包含有关该问题的详细信息。要了解策略摘要如何帮助您了解策略授予的权限并进行相关问题排查,请参阅我的策略未授予预期权限。

-

选择 JSON 可查看策略的其他详细信息。您可以执行此操作以查看应用于操作的所有条件。(如果您要查看直接附加到用户的内联策略的服务摘要,则必须关闭服务摘要对话框并返回到策略摘要以访问 JSON 策略文档。)

-

要查看特定操作的摘要,请在搜索框中键入关键字以缩短可用操作列表。

-

在服务返回箭头旁将显示服务的名称(在此例中为 S3)。此服务的服务摘要包括在策略中定义的允许或拒绝的操作的列表。如果服务显示在权限选项卡的(显式拒绝)下,则服务摘要表中列出的操作将被明确拒绝。如果服务出现在权限选项卡的允许下,则服务摘要表中列出的操作将被允许。

-

操作 – 此列将列出在策略中定义的操作,并提供每个操作的资源和条件。如果策略向操作授予或拒绝权限,则操作名称链接到操作摘要表。该表将操作分组为至少 1 个或最多 5 个部分,具体取决于策略允许或拒绝的访问权限级别。这些部分是列表、读取、写入、权限管理和标记。计数表示每个访问级别内提供权限的已识别操作的数量。总计是服务的已知操作数量。在此示例中,总共 52 个已知 Amazon S3 读取操作,有 35 个操作提供权限。要查看分配给服务中每个操作的访问级别分类,请参阅 AWS 服务的操作、资源和条件键。

-

显示剩余操作 – 切换此按钮可展开或隐藏该表,以包含已知但未向此服务提供权限的操作。切换按钮还将显示未提供权限的任何元素的警告。

-

Resource(资源)- 此列显示策略为服务定义的资源。IAM 不检查资源是否适用于每个操作。在此示例中,只允许对

developer_bucketAmazon S3 桶资源执行 Amazon S3 服务中的操作。根据服务提供给 IAM 的信息,您可能会看到一个 ARN(如arn:aws:s3:::developer_bucket/*),或者您可能会看到定义的资源类型(如BucketName = developer_bucket)。注意

此列可以包括来自不同服务的资源。如果包含资源的策略语句不包括来自同一服务的操作和资源,则您的策略将包括不匹配的资源。在创建策略或在服务摘要中查看策略时,IAM 不会就不匹配的资源向您发出警告。IAM 也不会指示操作是否适用于资源,仅会指示服务是否匹配。如果此列包含不匹配的资源,那么您应该查看策略中是否有错误。为了更好地了解您的策略,请始终使用策略模拟器进行测试。

-

Request condition(请求条件)- 此列指出与资源关联的操作是否受条件约束。要了解有关这些条件的更多信息,请选择 JSON 以查看 JSON 策略文档。

-

(No access)(无权访问)- 此策略包含未提供权限的操作。

-

Resource warning(资源警告)对于资源不提供完全权限的操作,您将看到以下警告之一:

-

此操作不支持资源级权限。这需要为资源提供通配符 (*)。- 这意味着策略包含资源级权限,但必须包含

"Resource": ["*"]来提供此操作的权限。

-

此操作没有适用的资源。- 这意味着策略中包含该操作,但没有支持资源。

-

This action does not have an applicable resource and condition. (此操作没有适用的资源和条件。) - 这意味着策略中包含该操作,但没有支持资源和支持条件。在这种情况下,策略中还包含用于此服务的条件,但没有适用于此操作的条件。

-

-

提供权限的操作包含指向操作摘要的链接。