Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Bewährte Methoden für die Verbindung von Amazon ECS mit AWS Services innerhalb Ihrer VPC

Damit Amazon ECS ordnungsgemäß funktioniert, muss der Amazon-ECS-Container-Agent, der auf jedem Host ausgeführt wird, mit der Amazon-ECS-Steuerebene kommunizieren. Wenn Sie Ihre Container-Images in Amazon ECR speichern, müssen die EC2 Amazon-Hosts mit dem Amazon ECR-Serviceendpunkt und mit Amazon S3 kommunizieren, wo die Bildebenen gespeichert sind. Wenn Sie andere AWS Dienste für Ihre containerisierte Anwendung verwenden, z. B. persistente Daten, die in DynamoDB gespeichert sind, überprüfen Sie, ob diese Dienste auch über die erforderliche Netzwerkunterstützung verfügen.

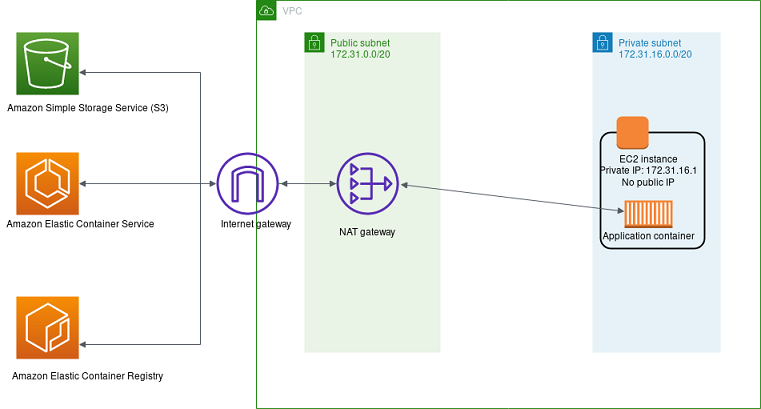

NAT-Gateway

Die Verwendung eines NAT-Gateways ist der einfachste Weg, um sicherzustellen, dass Ihre Amazon ECS-Aufgaben auf andere AWS Services zugreifen können. Weitere Informationen zu diesem Ansatz finden Sie unter Privates Subnetz und NAT-Gateway.

Dieser Ansatz hat folgende Nachteile:

-

Sie können nicht einschränken, mit welchen Zielen das NAT-Gateway kommunizieren kann. Sie können auch nicht einschränken, mit welchen Zielen Ihre Backend-Stufe kommunizieren kann, ohne die gesamte ausgehende Kommunikation von Ihrer VPC zu unterbrechen.

-

NAT-Gateways berechnen für jedes GB an Daten, das übertragen wird. Wenn Sie das NAT-Gateway für einen der folgenden Vorgänge verwenden, wird Ihnen jedes GB Bandbreite in Rechnung gestellt:

-

Herunterladen großer Dateien aus Amazon S3

-

Durchführen einer großen Anzahl von Datenbankabfragen an DynamoDB

-

Abrufen von Images aus Amazon ECR

NAT-Gateways unterstützen zusätzlich eine Bandbreite von 5 Gbit/s und skalieren automatisch auf 45 Gbit/s hoch. Wenn Sie über ein einzelnes NAT-Gateway routen, können Anwendungen, die Verbindungen mit sehr hoher Bandbreite benötigen, auf Netzwerkeinschränkungen stoßen. Um das Problem zu umgehen, können Sie Ihre Workload auf mehrere Subnetze aufteilen und jedem Subnetz ein eigenes NAT-Gateway zuweisen.

-

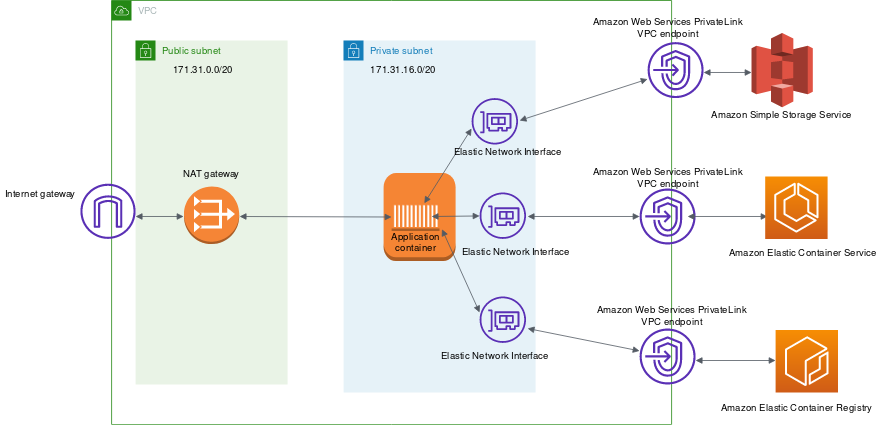

AWS PrivateLink

AWS PrivateLink bietet private Konnektivität zwischen VPCs AWS Diensten und Ihren lokalen Netzwerken, ohne dass Ihr Datenverkehr dem öffentlichen Internet ausgesetzt wird.

Ein VPC-Endpunkt ermöglicht private Verbindungen zwischen Ihrer VPC und unterstützten AWS -Services und VPC-Endpunktservices. Der Datenverkehr zwischen Ihrer VPC und dem anderen Service verlässt das Amazon-Netzwerk nicht. Ein VPC-Endpunkt benötigt kein Internet-Gateway, kein Virtual Private Gateway, kein NAT-Gerät, keine VPN-Verbindung oder Direct Connect Verbindung. EC2Amazon-Instances in Ihrer VPC benötigen keine öffentlichen IP-Adressen, um mit Ressourcen im Service zu kommunizieren.

Das folgende Diagramm zeigt, wie die Kommunikation mit AWS Diensten funktioniert, wenn Sie VPC-Endpunkte anstelle eines Internet-Gateways verwenden. AWS PrivateLink stellt elastische Netzwerkschnittstellen (ENIs) innerhalb des Subnetzes bereit, und VPC-Routing-Regeln werden verwendet, um jegliche Kommunikation an den Service-Hostnamen über die ENI direkt an den Zieldienst zu senden. AWS Dieser Datenverkehr muss nicht mehr das NAT-Gateway oder das Internet-Gateway verwenden.

Im Folgenden sind einige der gängigen VPC-Endpunkte aufgeführt, die mit dem Amazon-ECS-Service verwendet werden.

Viele andere AWS Dienste unterstützen VPC-Endpunkte. Wenn Sie einen AWS -Service intensiv nutzen, sollten Sie die spezifische Dokumentation für diesen Service und die Erstellung eines VPC-Endpunkts für diesen Datenverkehr nachschlagen.