Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Automatisches Verbinden einer EC2-Instance und eines Multi-AZ-DB-Clusters

Sie können die Amazon-RDS-Konsole verwenden, um das Einrichten einer Verbindung zwischen einer Amazon Elastic Compute Cloud (Amazon-EC2)-Instance und einem Multi-AZ-DB-Cluster zu vereinfachen. Häufig befindet sich Ihr Multi-AZ-DB-Cluster in einem privaten Subnetz und Ihre EC2-Instance in einem öffentlichen Subnetz innerhalb einer VPC. Sie können einen SQL-Client auf Ihrer EC2-Instance verwenden, um eine Verbindung mit Ihrem Multi-AZ-DB-Cluster herzustellen. Die EC2-Instance kann auch Webserver oder Anwendungen ausführen, die auf Ihren privaten Multi-AZ-DB-Cluster zugreifen.

Wenn Sie eine Verbindung mit einer EC2-Instance herstellen möchten, die sich nicht in derselben VPC wie der Multi-AZ-DB-Cluster befindet, sehen Sie sich die entsprechenden Szenarien unter Szenarien für den Zugriff auf einen in einem VPC an.

Themen

Übersicht über die automatische Verbindung mit einer EC2-Instance

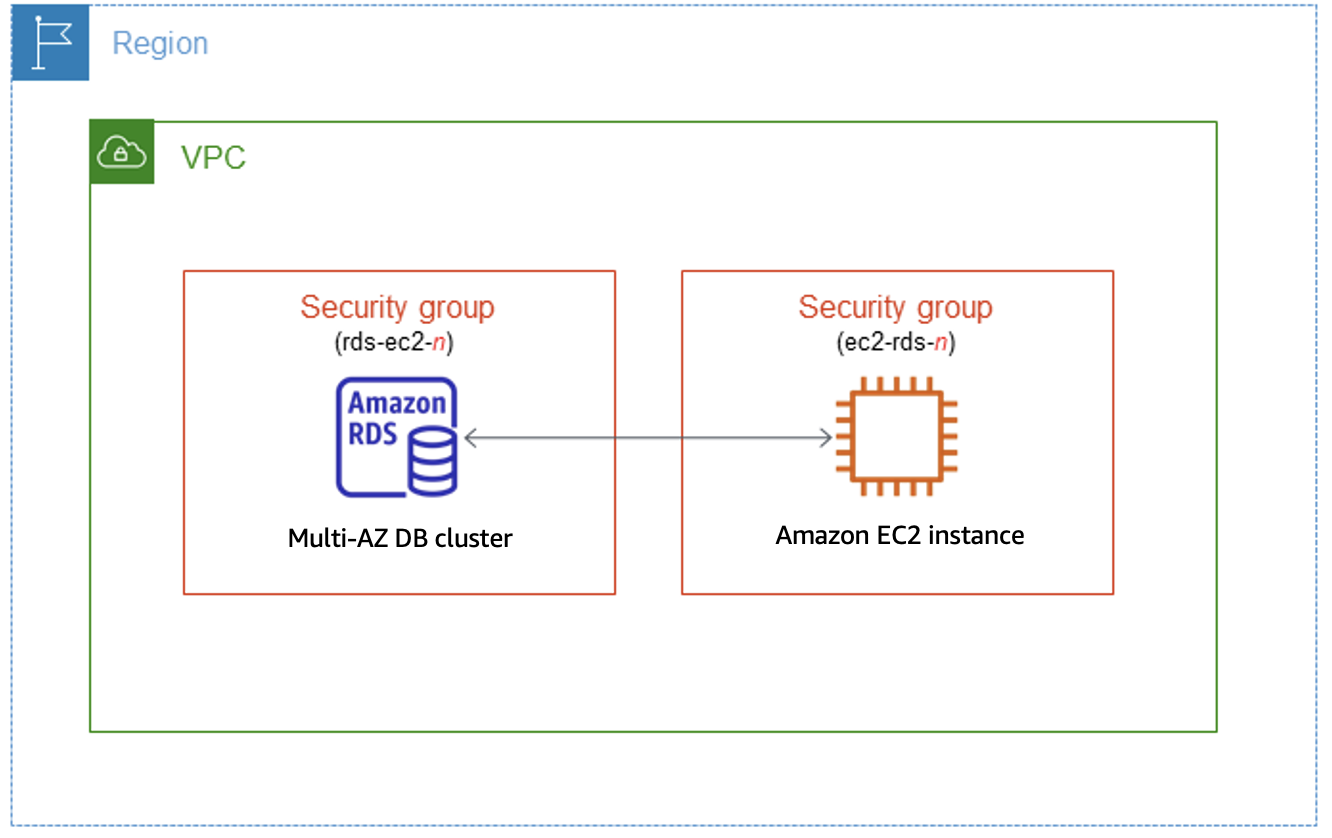

Wenn Sie eine Verbindung zwischen einer EC2-Instance und einem Multi-AZ-DB-Cluster automatisch einrichten, konfiguriert Amazon RDS die VPC-Sicherheitsgruppe für Ihre EC2-Instance und für Ihren DB-Cluster.

Im Folgenden sind die Anforderungen für die Verbindung einer EC2-Instance mit einem Multi-AZ-DB-Cluster aufgeführt:

-

Die EC2-Instance muss sich in derselben VPC wie die der Multi-AZ-DB-Cluster befinden.

Wenn keine EC2-Instances in derselben VPC vorhanden sind, bietet die Konsole einen Link zum Erstellen einer solchen Instance.

-

Der Benutzer, der die Verbindung einrichtet, muss über Berechtigungen zum Ausführen der folgenden EC2-Vorgänge verfügen:

-

ec2:AuthorizeSecurityGroupEgress -

ec2:AuthorizeSecurityGroupIngress -

ec2:CreateSecurityGroup -

ec2:DescribeInstances -

ec2:DescribeNetworkInterfaces -

ec2:DescribeSecurityGroups -

ec2:ModifyNetworkInterfaceAttribute -

ec2:RevokeSecurityGroupEgress

-

Wenn Sie eine Verbindung mit einer EC2-Instance einrichten, führt Amazon RDS eine Aktion aus, die auf der aktuellen Konfiguration der Sicherheitsgruppen basiert, die dem Multi-AZ-DB-Cluster und der EC2-Instance zugeordnet sind, wie in der folgenden Tabelle beschrieben.

| Aktuelle RDS-Sicherheitsgruppenkonfiguration | Aktuelle EC2-Sicherheitsgruppenkonfiguration | RDS-Aktion |

|---|---|---|

|

Dem Multi-AZ-DB-Cluster sind eine oder mehrere Sicherheitsgruppen zugeordnet, deren Name dem Muster |

Der EC2-Instance sind eine oder mehrere Sicherheitsgruppen zugeordnet, deren Name dem Muster |

Amazon RDS führt keine Aktion aus. Es wurde bereits automatisch eine Verbindung zwischen der EC2-Instance und dem Multi-AZ-DB-Cluster konfiguriert. Da bereits eine Verbindung zwischen der EC2-Instance und der RDS-Datenbank besteht, werden die Sicherheitsgruppen nicht geändert. |

|

Es gilt eine der folgenden Bedingungen:

|

Es gilt eine der folgenden Bedingungen:

|

RDS action: create new security groups |

|

Dem Multi-AZ-DB-Cluster sind eine oder mehrere Sicherheitsgruppen zugeordnet, deren Name dem Muster |

Der EC2-Instance sind eine oder mehrere Sicherheitsgruppen zugeordnet, deren Name dem Muster |

RDS action: create new security groups |

|

Dem Multi-AZ-DB-Cluster sind eine oder mehrere Sicherheitsgruppen zugeordnet, deren Name dem Muster |

Eine gültige EC2-Sicherheitsgruppe für die Verbindung ist vorhanden, jedoch nicht mit der EC2-Instance verknüpft. Die Sicherheitsgruppe trägt einen Namen, der dem Muster |

RDS action: associate EC2 security group |

|

Es gilt eine der folgenden Bedingungen:

|

Der EC2-Instance sind eine oder mehrere Sicherheitsgruppen zugeordnet, deren Name dem Muster |

RDS action: create new security groups |

RDS-Aktion : neue Sicherheitsgruppen erstellen

Amazon RDS führt die folgenden Aktionen durch:

-

Erstellt eine neue Sicherheitsgruppe, die dem Muster

rds-ec2-entspricht. Diese Sicherheitsgruppe enthält eine Regel für eingehenden Datenverkehr mit der VPC-Sicherheitsgruppe der EC2-Instance als Quelle. Diese Sicherheitsgruppe, die dem Multi-AZ-DB-Cluster zugeordnet ist, ermöglicht der EC2-Instance den Zugriff auf den Multi-AZ-DB-Cluster.n -

Erstellt eine neue Sicherheitsgruppe, die dem Muster

ec2-rds-entspricht. Diese Sicherheitsgruppe enthält eine Regel für ausgehenden Datenverkehr mit der VPC-Sicherheitsgruppe des Multi-AZ-DB-Clusters als Quelle. Diese Sicherheitsgruppe ist der EC2-Instance zugeordnet und ermöglicht es der EC2-Instance, Datenverkehr an den Multi-AZ-DB-Cluster zu senden.n

RDS-Aktion : EC2-Sicherheitsgruppe zuordnen

Amazon RDS ordnet die gültige, vorhandene EC2-Sicherheitsgruppe der EC2-Instance zu. Diese Sicherheitsgruppe ermöglicht es der EC2-Instance, Datenverkehr an den Multi-AZ-DB-Cluster zu senden.

Automatisches Verbinden einer EC2-Instance und eines Multi-AZ-DB-Clusters

Bevor Sie eine Verbindung zwischen einer EC2-Instance und einer RDS-Datenbank einrichten, stellen Sie sicher, dass Sie die unter Überblick über die automatische Konnektivität mit einer EC2 Instance beschriebenen Anforderungen erfüllen.

Wenn Sie nach dem Konfigurieren der Verbindung Änderungen an diesen Sicherheitsgruppen vornehmen, können sich die Änderungen auf die Verbindung zwischen der EC2-Instance und der RDS-Datenbank auswirken.

Anmerkung

Sie können eine Verbindung zwischen einer EC2-Instance und einer RDS-Datenbank nur automatisch einrichten, indem Sie die AWS Management Console verwenden. Sie können keine automatische Verbindung mit der AWS CLI oder der RDS-API einrichten.

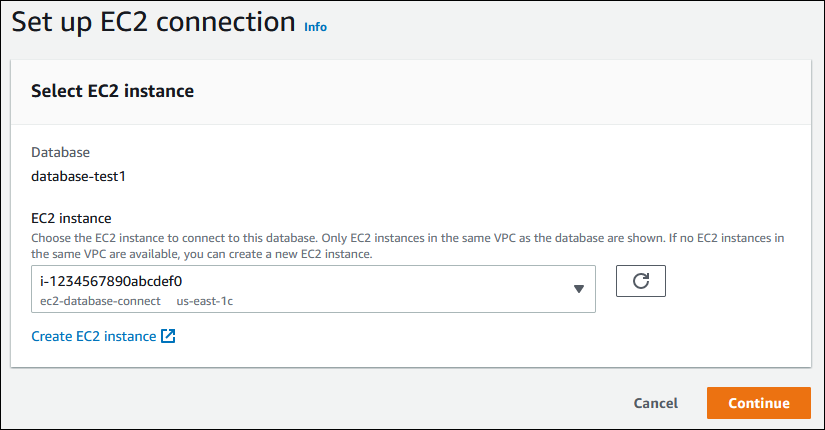

So verbinden Sie eine EC2-Instance und eine RDS-Datenbank automatisch

Melden Sie sich bei der Amazon RDS-Konsole an AWS Management Console und öffnen Sie sie unter https://console.aws.amazon.com/rds/

. -

Wählen Sie im Navigationsbereich Databases (Datenbanken) und dann den DB-Cluster aus.

-

Wählen Sie für Aktionen die Option EC2-Verbindung einrichten aus.

Die Seite Set up EC2 connection (EC2-Verbindung einrichten) wird angezeigt.

-

Wählen Sie auf der Seite Set up EC2 connection (EC2-Verbindung einrichten) die EC2-Instance aus.

Wenn keine EC2-Instances in derselben VPC vorhanden sind, wählen Sie Create EC2 instance (EC2-Instance erstellen) aus, um eine solche Instance zu erstellen. Stellen Sie in diesem Fall sicher, dass sich die neue EC2-Instance in derselben VPC wie die RDS-Datenbank befindet.

-

Klicken Sie auf Weiter.

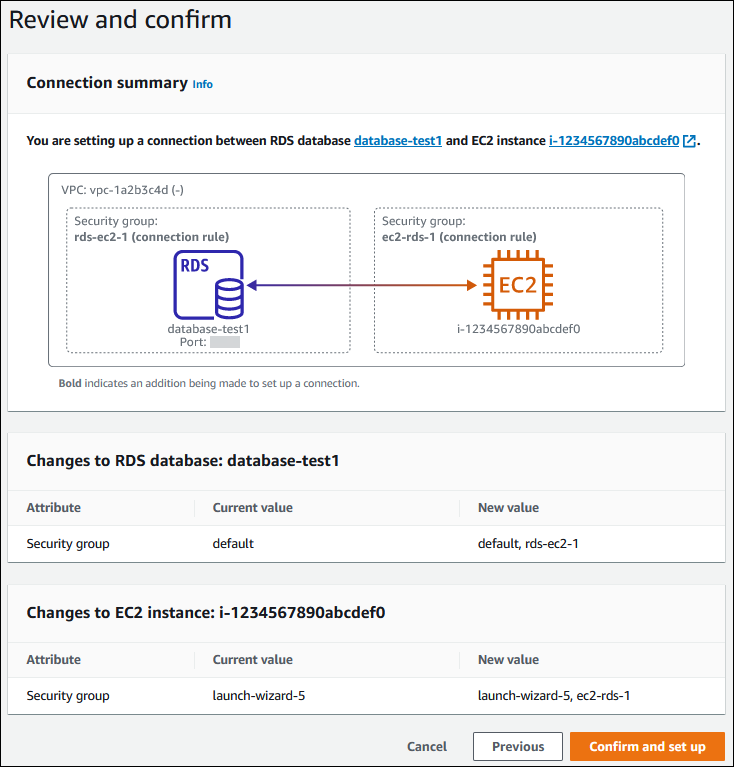

Die Seite Review and confirm (Überprüfen und bestätigen) wird angezeigt.

-

Sehen Sie sich auf der Seite Review and confirm (Überprüfen und bestätigen) die Änderungen an, die RDS beim Einrichten der Verbindung mit der EC2-Instance vornehmen wird.

Wenn die Änderungen korrekt sind, wählen Sie Bestätigen und einrichten.

Sind die Änderungen nicht korrekt, wählen Sie Previous (Zurück) oder Cancel (Abbrechen) aus.

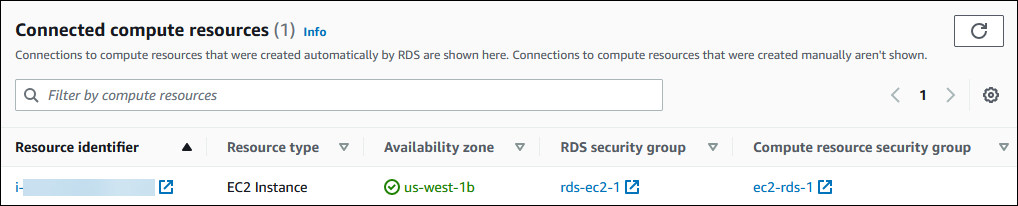

Anzeigen verbundener Rechenressourcen

Sie können den verwenden AWS Management Console , um die Rechenressourcen anzuzeigen, die mit einem mit einer RDS-Datenbank verbunden sind. Zu den angezeigten Ressourcen gehören Rechenressourcenverbindungen, die automatisch eingerichtet wurden. Sie können die Konnektivität mit Rechenressourcen auf folgende Weise automatisch einrichten:

-

Sie können die Rechenressource auswählen, wenn Sie die Datenbank erstellen.

Weitere Informationen erhalten Sie unter Erstellen einer Amazon RDS-DB-Instance und Einen Multi-AZ-DB-Cluster für Amazon RDS erstellen.

-

Sie können die Konnektivität zwischen einer vorhandenen Datenbank und einer Rechenressource einrichten.

Weitere Informationen finden Sie unter Automatisches Verbinden einer EC2 Instance und eines RDS.

Die aufgelisteten Rechenressourcen enthalten keine Ressourcen, die manuell mit der Datenbank verbunden wurden. Sie können beispielsweise einer Rechenressource den manuellen Zugriff auf eine Datenbank erlauben, indem Sie der VPC-Sicherheitsgruppe, die der Datenbank zugeordnet ist, eine Regel hinzufügen.

Für die Auflistung einer Rechenressource müssen die folgenden Bedingungen erfüllt sei:

-

Der Name der Sicherheitsgruppe, die der Rechenressource zugeordnet ist, entspricht dem Muster

ec2-rds-(wobeinn -

Die Sicherheitsgruppe, die der Rechenressource zugeordnet ist, hat eine Regel für ausgehenden Datenverkehr, wobei der Portbereich auf den Port festgelegt ist, den die RDS-Datenbank verwendet.

-

Die Sicherheitsgruppe, die der Rechenressource zugeordnet ist, hat eine Regel für ausgehenden Datenverkehr, wobei die Quelle auf eine Sicherheitsgruppe festgelegt ist, die der RDS-Datenbank zugeordnet ist.

-

Der Name der Sicherheitsgruppe, die der RDS-Datenbank zugeordnet ist, entspricht dem Muster

rds-ec2-entspricht (wobeinn -

Die Sicherheitsgruppe, die der RDS-Datenbank zugeordnet ist, hat eine Regel für eingehenden Datenverkehr, wobei der Portbereich auf den Port festgelegt ist, den die RDS-Datenbank verwendet.

-

Die Sicherheitsgruppe, die der RDS-Datenbank zugeordnet ist, hat eine Regel für eingehenden Datenverkehr, wobei die Quelle auf eine Sicherheitsgruppe festgelegt ist, die der Rechenressource zugeordnet ist.

So zeigen Sie Rechenressourcen an, die mit einer RDS-Datenbank verbunden sind

Melden Sie sich bei der Amazon RDS-Konsole an AWS Management Console und öffnen Sie sie unter https://console.aws.amazon.com/rds/

. -

Wählen Sie im Navigationsbereich Databases (Datenbanken) und dann den Namen des DB-Clusters aus.

-

Sehen Sie sich auf der Registerkarte Connectivity & security (Konnektivität und Sicherheit) die Rechenressourcen unter Verbundene Rechenressourcen an.