Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Auswertungslogik für Richtlinien

Wenn ein Auftraggeber versucht, die AWS-Managementkonsole, die AWS-API oder die AWS CLI zu verwenden, sendet dieser Auftraggeber eine Anforderung an AWS. Wenn ein AWS-Service die Anforderung erhält, führt AWS mehrere Schritte durch, um festzustellen, ob die Anforderung zugelassen oder abgelehnt werden soll.

-

Authentication (Authentifizierung) – AWS authentifiziert zunächst den Auftraggeber, der die Anforderung gesendet hat, falls erforderlich. Dieser Schritt ist für einige wenige Services, wie z. B. Amazon S3, die einige Anforderungen von anonymen Benutzern erlauben, nicht notwendig.

-

Verarbeitung des Anforderungskontexts – AWS verarbeitet die in der Anforderung erfassten Informationen, um festzustellen, welche Richtlinien für die Anforderung gelten.

-

So wertet die Logik des AWS-Durchsetzungscodes Anfragen zum Gewähren oder Verweigern des Zugriffs aus – AWS wertet alle Richtlinientypen aus, wobei die Reihenfolge der Richtlinien Einfluss darauf hat, wie sie ausgewertet werden. Anschließend verarbeitet AWS die Richtlinien anhand des Anforderungskontexts, um zu bestimmen, ob die Anforderung zugelassen oder abgelehnt wird.

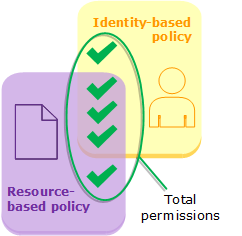

Auswerten identitätsbasierter Richtlinien mit ressourcenbasierten Richtlinien

Identitätsbasierte Richtlinien und ressourcenbasierte Richtlinien erteilen Identitäten oder Ressourcen, an die sie angefügt sind, Berechtigungen. Wenn eine IAM-Entität (Benutzer oder Rolle) Zugriff auf eine Ressource innerhalb desselben Kontos anfordert, wertet AWS all die Berechtigungen aus, die von den identitätsbasierten Richtlinien und den ressourcenbasierten Richtlinien erteilt wurden. Die resultierenden Berechtigungen sind die Kombination der Berechtigungen der beiden Typen. Wenn eine Aktion von einer identitätsbasierten Richtlinie, einer ressourcenbasierten Richtlinie oder von beiden erlaubt wird, dann lässt AWS die Aktion zu. Eine explizite Zugriffsverweigerung in einer der beiden Richtlinien überschreibt die Zugriffserlaubnis.

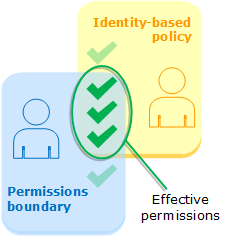

Auswerten von identitätsbasierten Richtlinien mit Berechtigungsgrenzen

Wenn AWS die identitätsbasierten Richtlinien und die Berechtigungsgrenze für einen Benutzer auswertet, sind die resultierenden Berechtigungen die Schnittmenge der beiden Kategorien. Das heißt, wenn Sie einem Benutzer mit bestehenden identitätsbasierten Richtlinien eine Berechtigungsgrenze hinzufügen, reduzieren Sie möglicherweise die Aktionen, die der Benutzer ausführen kann. Wenn Sie andererseits eine Berechtigungsgrenze von einem Benutzer entfernen, können Sie die Aktionen erweitern, die dieser ausführen kann. Eine explizite Zugriffsverweigerung in einer der beiden Richtlinien überschreibt die Zugriffserlaubnis. Informationen darüber, wie andere Richtlinientypen mit Berechtigungsgrenzen ausgewertet werden, finden Sie unter Auswerten von effektiven Berechtigungen mit Grenzen.

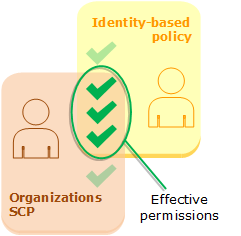

Auswerten von identitätsbasierten Richtlinien mit AWS Organizations-SCPs oder -RPCs

Wenn ein Benutzer zu einem Konto gehört, das Mitglied einer Organisation ist, und auf eine Ressource zugreift, für die keine ressourcenbasierte Richtlinie konfiguriert ist, sind die resultierenden Berechtigungen die Schnittmenge aus den Richtlinien des Benutzers, den Service-Kontrollrichtlinien (SCPs) und der Ressourcenkontrollrichtlinie (RCP). Dies bedeutet, dass eine Aktion von allen drei Richtlinientypen zugelassen werden muss. Eine explizite Verweigerung in der identitätsbasierten Richtlinie, einer SCP oder einer RCP überschreibt die Zulassung.

Sie können erfahren ob Ihr Konto als Mitgliedskonto einer Organisation in AWS Organizations eingerichtet ist. Mitglieder der Organisation könnten von einer SCP oder RCP betroffen sein. Zum Anzeigen der Daten mit dem AWS CLI-Befehl oder einer AWS-API-Operation, benötigen Sie Berechtigungen für die organizations:DescribeOrganization-Aktion für Ihre AWS Organizations-Entität. Sie müssen über zusätzliche Berechtigungen verfügen, um die Operation in der AWS Organizations-Konsole auszuführen. Um zu erfahren, ob eine SCP oder RCP den Zugriff auf eine bestimmte Anfrage verweigert, oder um Ihre effektiven Berechtigungen zu ändern, wenden Sie sich an Ihren AWS Organizations-Administrator.