Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Auflösen von DNS-Abfragen zwischen und Ihrem Netzwerk VPCs

Der Resolver enthält Endpunkte, die Sie konfigurieren, um DNS-Abfragen an und von Ihrer On-Premises-Umgebung zu beantworten.

Anmerkung

Das Weiterleiten privater DNS-Abfragen an eine beliebige VPC CIDR+2-Adresse von Ihren On-Premises-DNS-Servern wird nicht unterstützt und kann zu instabilen Ergebnissen führen. Stattdessen empfehlen wir Ihnen, einen eingehenden Resolver-Endpunkt zu verwenden.

Sie können auch die DNS-Auflösung zwischen Resolver und DNS-Auflösungen in Ihrem Netzwerk integrieren, indem Sie Weiterleitungsregeln konfigurieren. Ihr Netzwerk kann jedes Netzwerk umfassen, das von Ihrer VPC aus erreichbar ist, z. B. die folgenden:

Die VPC selbst

Eine weitere per Peering verbundene VPC

Ein lokales Netzwerk, das AWS mit AWS Direct Connect einem VPN oder einem NAT-Gateway (Network Address Translation) verbunden ist

Bevor Sie mit der Weiterleitung von Abfragen beginnen, erstellen Sie Resolver-Endpunkte für eingehende and/or ausgehende Anfragen in der verbundenen VPC. Diese Endpunkte bieten einen Pfad für eingehende oder ausgehende Abfragen:

- Eingehender Endpunkt: DNS-Resolver in Ihrem Netzwerk können DNS-Abfragen über diesen Endpunkt an Route 53 weiterleiten

Es gibt zwei Arten von Eingangsendpunkten: einen standardmäßigen Eingangsendpunkt, der an IP-Adressen weiterleitet, und einen eingehenden Delegationsendpunkt, der die Autorität für eine Subdomain, die in der privaten Hosted Zone von Route 53 gehostet wird, an den Route 53 Resolver delegiert. Eingehende Endpunkte ermöglichen es Ihren DNS-Resolvern, Domainnamen für AWS Ressourcen wie EC2 Instanzen oder Datensätze in einer privaten gehosteten Route 53-Zone einfach aufzulösen. Weitere Informationen finden Sie unter So leiten DNS-Resolver in Ihrem Netzwerk DNS-Abfragen an Route 53 Resolver Endpunkte weiter.

- Ausgehender Endpunkt: Resolver leitet Abfragen über diesen Endpunkt bedingt an Resolver in Ihrem Netzwerk weiter

Zum Weiterleiten ausgewählter Abfragen erstellen Sie Resolver-Regeln, die die Domainnamen für die DNS-Abfragen angeben, die Sie weiterleiten möchten (z. B. example.com), und die IP-Adressen der DNS-Resolver in Ihrem Netzwerk, an die die Abfragen weitergeleitet werden sollen. Wenn eine Abfrage mehreren Regeln entspricht (example.com, acme.example.com), wählt Resolver die Regel mit der genauesten Übereinstimmung (acme.example.com) und leitet die Abfrage an die IP-Adressen weiter, die Sie in dieser Regel angegeben haben. Es gibt drei Arten von Regeln: Weiterleitung, System und Delegierung. Weitere Informationen finden Sie unter So leitet der Route 53 Resolver-Endpunkt DNS-Anfragen von Ihrem VPCs an Ihr Netzwerk weiter.

Wie Amazon VPC ist Resolver regional. In jeder Region, in der Sie tätig sind VPCs, können Sie wählen, ob Sie Anfragen von Ihrem Netzwerk VPCs an Ihr Netzwerk (ausgehende Anfragen), von Ihrem Netzwerk an Ihr Netzwerk VPCs (eingehende Anfragen) oder beides weiterleiten möchten.

Sie können keine Resolver-Endpunkte in einer VPC erstellen, die nicht Ihnen gehört. Nur der VPC Besitzer kann Ressourcen wie eingehende Endpunkte auf VPC-Ebene erstellen.

Anmerkung

Wenn Sie einen Resolver-Endpunkt erstellen, können Sie keine VPC angeben, für die das Instance-Tenancy-Attribut auf dedicated festgelegt ist. Weitere Informationen finden Sie unter Verwenden Sie Resolver in VPCs , die für dedizierte Instance-Tenancy konfiguriert sind.

Erstellen Sie zur Verwendung eingehender oder ausgehender Weiterleitungen einen Resolver-Endpunkt in Ihrer VPC. Im Rahmen der Definition eines Endpunkts geben Sie die IP-Adressen oder die DNS-Delegierung an, an die Sie eingehende DNS-Anfragen weiterleiten möchten, oder die IP-Adressen, von denen ausgehende Anfragen stammen sollen. Für jede IP-Adresse und Delegierung, die Sie angeben, erstellt Resolver automatisch eine elastische VPC-Netzwerkschnittstelle.

Das folgende Diagramm zeigt den Pfad einer DNS-Abfrage von einem DNS-Resolver in Ihrem Netzwerk zum Route 53-Resolver an.

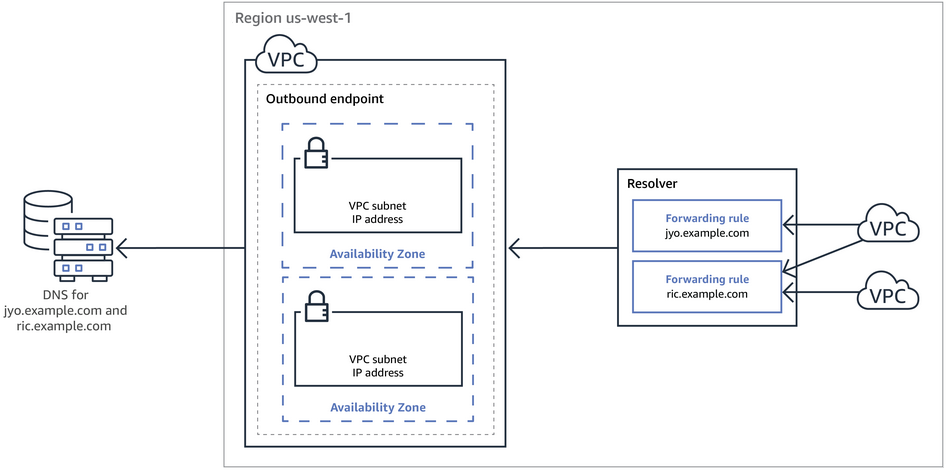

Das folgende Diagramm zeigt den Pfad einer DNS-Abfrage von einer EC2 Instanz in einer Ihrer Instanzen VPCs zu einem DNS-Resolver in Ihrem Netzwerk. Die Domain jyo.example.com verwendet eine Weiterleitungsregel, wohingegen die Subdomain ric.example.com die Weiterleitungsberechtigung an Route 53 Resolver delegiert hat.

Eine Übersicht über VPC Netzwerkschnittstellen finden Sie unterElastic Network-Schnittstelleim Amazon VPC User Guideaus.

Topics