Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Überprüfen Sie die Identität und Authentizität des HSM Ihres Clusters in AWS CloudHSM (optional)

Um Ihren Cluster zu initialisieren AWS CloudHSM, signieren Sie eine Certificate Signing Request (CSR), die vom ersten Hardware-Sicherheitsmodul (HSM) des Clusters generiert wird. Bevor Sie dies tun, sollten Sie die Identität und Authentizität des HSM überprüfen.

Anmerkung

Dieses Verfahren ist optional. Es funktioniert jedoch nur solange, bis ein Cluster initialisiert wird. Nach der Initialisierung des Clusters können Sie diesen Prozess nicht verwenden, um die Zertifikate abzurufen oder zu überprüfen. HSMs

Um die Identität des ersten HSM Ihres Clusters zu überprüfen, führen Sie die folgenden Schritte aus:

-

Abrufen der Zertifikate und der CSR – In diesem Schritt laden Sie drei Zertifikate und eine CSR aus dem HSM. Sie erhalten außerdem zwei Stammzertifikate, eines vom AWS CloudHSM und eines vom HSM-Hardwarehersteller.

-

Überprüfen Sie die Zertifikatsketten — In diesem Schritt erstellen Sie zwei Zertifikatsketten, eine für das AWS CloudHSM Stammzertifikat und eine für das Stammzertifikat des Herstellers. Anschließend verifizieren Sie das HSM-Zertifikat anhand dieser Zertifikatsketten, um festzustellen, dass AWS CloudHSM sowohl das HSM-Zertifikat als auch der Hardwarehersteller die Identität und Echtheit des HSM bestätigen.

-

Vergleichen öffentlicher Schlüssel – In diesem Schritt extrahieren und vergleichen Sie den öffentlichen Schlüssel im HSM-Zertifikat und die Cluster-CSR, um sicherzustellen, dass sie identisch sind. Dadurch sollten Sie das Vertrauen erhalten, dass die CSR von einem authentischen, vertrauenswürdigen HSM generiert wurde.

Das folgende Diagramm zeigt die CSR, die Zertifikate und ihre Beziehung zueinander. In der folgenden Liste sind alle Zertifikate definiert.

- AWS Stammzertifikat

-

Das ist AWS CloudHSM das Stammzertifikat.

- Hersteller-Stammzertifikat

-

Dies ist das Stammzertifikat des Hardwareherstellers.

- AWS Hardware-Zertifikat

-

AWS CloudHSM hat dieses Zertifikat erstellt, als die HSM-Hardware zur Flotte hinzugefügt wurde. Dieses Zertifikat bestätigt, dass der AWS CloudHSM Eigentümer der Hardware ist.

- Hersteller-Hardwarezertifikat

-

Der HSM-Hardwarehersteller hat dieses Zertifikat erstellt, als er die HSM-Hardware hergestellt hat. Dieses Zertifikat versichert, dass die Hersteller die Hardware erstellt hat.

- HSM-Zertifikat

-

Das HSM-Zertifikat wird mit der FIPS-validierten Hardware erstellt, wenn Sie das erste HSM im Cluster anlegen. Dieses Zertifikat versichert, dass die HSM-Hardware das HSM erstellt hat.

- Cluster-CSR

-

Das erste HSM erstellt die Cluster-CSR. Wenn Sie die Cluster-CSR signieren, beanspruchen Sie den Cluster für sich. Anschließend können Sie die signierte CSR nutzen, um den Cluster zu initialisieren.

Schritt 1. Zertifikate aus dem HSM laden

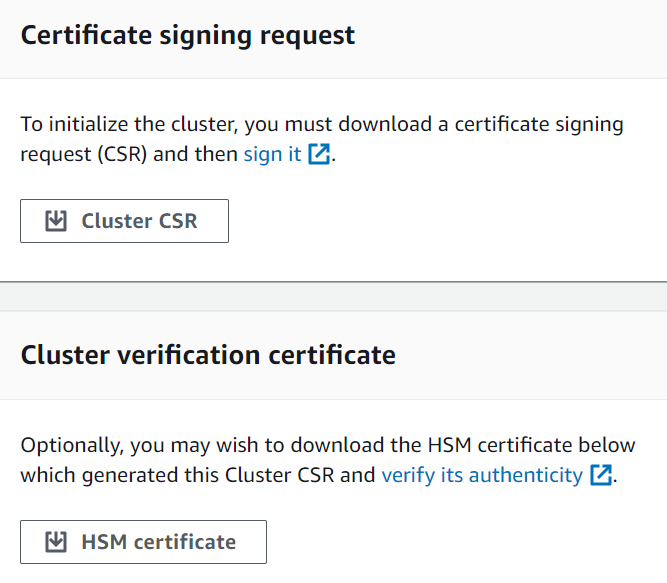

Um die Identität und Authentizität Ihres HSM zu überprüfen, laden Sie zuerst eine CSR und fünf Zertifikate. Sie erhalten drei der Zertifikate vom HSM, was Sie mit der AWS CloudHSM Konsole

Schritt 2. Die Stammzertifikate laden

Gehen Sie wie folgt vor, um die Stammzertifikate für AWS CloudHSM und den Hersteller zu erhalten. Speichern Sie die Stammzertifikatsdateien in das Verzeichnis, das die CSR und die HSM-Zertifikatsdateien enthält.

Um die Stammzertifikate AWS CloudHSM und die Stammzertifikate des Herstellers zu erhalten

-

Laden Sie das AWS CloudHSM Stammzertifikat herunter: AWS_CloudHSM_Root-G1.zip

-

Laden Sie das richtige Stammzertifikat des Herstellers für Ihren HSM-Typ herunter:

Anmerkung

Verwenden Sie die folgenden Links, um jedes Zertifikat von der jeweiligen Landingpage herunterzuladen:

Möglicherweise müssen Sie mit der rechten Maustaste auf den Link Download Certificate (Zertifikat herunterladen) klicken und dann Save Link As... (Link speichern unter) wählen, um die Zertifikatdatei zu speichern.

-

Nachdem Sie die Dateien heruntergeladen haben, extrahieren (entpacken) Sie den Inhalt.

Schritt 3. Zertifikatketten prüfen

In diesem Schritt erstellen Sie zwei Zertifikatsketten, eine für das AWS CloudHSM Stammzertifikat und eine für das Stammzertifikat des Herstellers. Anschließend verwenden Sie OpenSSL, um das HSM-Zertifikat mit jeder Zertifikatkette zu verifizieren.

Öffnen Sie zum Erstellen der Zertifikatketten eine Linux-Shell. Sie benötigen OpenSSL (in den meisten Linux-Shells verfügbar) und Sie benötigen das Stammzertifikat und die HSM-Zertifikatsdateien, die Sie heruntergeladen haben. Sie benötigen die AWS CLI für diesen Schritt jedoch nicht, und die Shell muss nicht mit Ihrem AWS Konto verknüpft werden.

Um das HSM-Zertifikat mit dem AWS CloudHSM Stammzertifikat zu verifizieren

-

Navigieren Sie zu dem Verzeichnis, in dem das Stammzertifikat und die HSM-Zertifikatsdateien gespeichert sind, die Sie heruntergeladen haben. Die folgenden Befehle gehen davon aus, dass sich alle Zertifikate im aktuellen Verzeichnis befinden und die Standard-Dateinamen verwendet werden.

Verwenden Sie den folgenden Befehl, um eine Zertifikatskette zu erstellen, die das AWS Hardwarezertifikat und das AWS CloudHSM Stammzertifikat in dieser Reihenfolge umfasst.

<cluster ID>Ersetzen Sie es durch die ID des Clusters, den Sie zuvor erstellt haben.$cat<cluster ID>_AwsHardwareCertificate.crt \ AWS_CloudHSM_Root-G1.crt \ ><cluster ID>_AWS_chain.crt -

Verwenden Sie den folgenden OpenSSL-Befehl, um das HSM-Zertifikat anhand der AWS -Zertifikatkette zu überprüfen.

<cluster ID>Ersetzen Sie durch die ID des Clusters, den Sie zuvor erstellt haben.$openssl verify -CAfile<cluster ID>_AWS_chain.crt<cluster ID>_HsmCertificate.crt<cluster ID>_HsmCertificate.crt: OK

Das HSM-Zertifikat anhand des Hersteller-Stammzertifikats überprüfen

-

Verwenden Sie den folgenden Befehl zum Erstellen einer Zertifikatkette, die das Hersteller-Hardware-Zertifikat und das Hersteller-Stammzertifikat (in dieser Reihenfolge) enthält.

<cluster ID>Ersetzen Sie durch die ID des Clusters, den Sie zuvor erstellt haben.$cat<cluster ID>_ManufacturerHardwareCertificate.crt \ liquid_security_certificate.crt \ ><cluster ID>_manufacturer_chain.crt -

Verwenden Sie den folgenden Befehl, um das HSM-Zertifikat anhand der Hersteller-Zertifikatkette zu überprüfen.

<cluster ID>Ersetzen Sie durch die ID des Clusters, den Sie zuvor erstellt haben.$openssl verify -CAfile<cluster ID>_manufacturer_chain.crt<cluster ID>_HsmCertificate.crt<cluster ID>_HsmCertificate.crt: OK

Schritt 4. Extrahieren und Vergleichen der öffentlichen Schlüssel

Verwenden Sie OpenSSL, um die öffentlichen Schlüssel im HSM-Zertifikat und die Cluster-CSR zu extrahieren und zu vergleichen, um sicherzustellen, dass sie identisch sind.

Nutzen Sie zum Vergleichen der öffentlichen Schlüssel die Linux-Shell. Sie benötigen OpenSSL, das in den meisten Linux-Shells verfügbar ist, aber Sie benötigen das AWS CLI für diesen Schritt nicht. Die Shell muss nicht mit Ihrem AWS Konto verknüpft sein.

Extrahieren und Vergleichen der öffentlichen Schlüssel

-

Um den öffentlichen Schlüssel aus dem HSM-Zertifikat zu extrahieren, führen Sie den folgenden Befehl aus.

$openssl x509 -in<cluster ID>_HsmCertificate.crt -pubkey -noout ><cluster ID>_HsmCertificate.pub -

Um den öffentlichen Schlüssel aus der Cluster-CSR zu extrahieren, führen Sie den folgenden Befehl aus.

$openssl req -in<cluster ID>_ClusterCsr.csr -pubkey -noout ><cluster ID>_ClusterCsr.pub -

Verwenden Sie den folgenden Befehl, um die öffentlichen Schlüssel zu vergleichen. Wenn die öffentlichen Schlüssel identisch sind, erzeugt der folgende Befehl keine Ausgabe.

$diff<cluster ID>_HsmCertificate.pub<cluster ID>_ClusterCsr.pub

Nach dem Überprüfen der Identität und Authentizität des HSM fahren Sie mit fort Initialisieren des Clusters.