Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Zugriff AWS-Services über einen Identitätspool nach der Anmeldung

Nachdem sich Ihre Benutzer mit einem Benutzerpool angemeldet haben, können sie AWS-Services mit temporären API-Anmeldeinformationen, die von einem Identitätspool ausgestellt wurden, darauf zugreifen.

Ihre Web- oder Mobil-App erhält Token aus einem Benutzerpool. Wenn Sie Ihren Benutzerpool als Identitätsanbieter für Ihren Identitätspool konfigurieren, tauscht der Identitätspool Token gegen temporäre AWS Anmeldeinformationen aus. Diese Anmeldeinformationen können auf IAM-Rollen und deren Richtlinien beschränkt werden, die Benutzern Zugriff auf eine begrenzte Anzahl von Ressourcen gewähren. AWS Weitere Informationen finden Sie unter Identitäten-Pools – Authentifzierungsablauf.

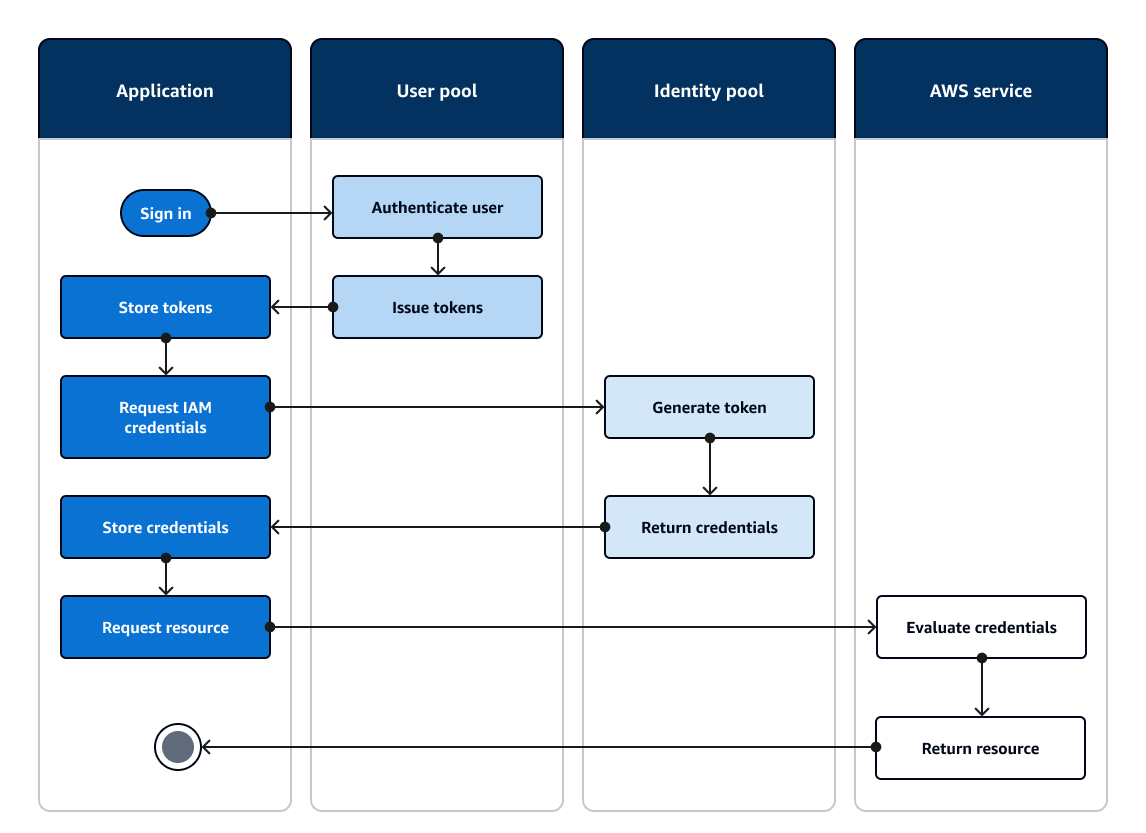

Das folgende Diagramm zeigt, wie sich eine Anwendung mit einem Benutzerpool anmeldet, Anmeldeinformationen für den Identitätspool abruft und ein Asset von einem anfordert. AWS-Service

Sie können die Anmeldeinformationen für den Identitätspool verwenden, um:

-

Stellen Sie detaillierte Autorisierungsanfragen an Amazon Verified Permissions mit den eigenen Anmeldeinformationen Ihres Benutzers.

-

Stellen Sie eine Connect zu einer Amazon API Gateway Gateway-REST-API oder einer AWS AppSync GraphQL-API her, die Verbindungen mit IAM autorisiert.

-

Stellen Sie eine Connect zu einem Datenbank-Backend wie Amazon DynamoDB oder Amazon RDS her, das Verbindungen mit IAM autorisiert.

-

Rufen Sie Anwendungsressourcen aus einem Amazon S3 S3-Bucket ab.

-

Initiieren Sie eine Sitzung mit einem WorkSpaces virtuellen Amazon-Desktop.

Identitätspools funktionieren nicht ausschließlich innerhalb einer authentifizierten Sitzung mit einem Benutzerpool. Sie akzeptieren auch die Authentifizierung direkt von externen Identitätsanbietern und können Anmeldeinformationen für nicht authentifizierte Gastbenutzer generieren.

Weitere Informationen zur Verwendung von Identitätspools zusammen mit Benutzerpoolgruppen zur Steuerung des Zugriffs auf Ihre AWS Ressourcen finden Sie unter Hinzufügen von Gruppen zu einem Benutzerpool und. Verwenden der rollenbasierten Zugriffskontrolle Weitere Informationen zu Identitätspools und AWS Identity and Access Management finden Sie auch unterIdentitäten-Pools – Authentifzierungsablauf.

Einrichten eines Benutzerpools mit AWS Management Console

Erstellen Sie einen Amazon-Cognito-Benutzerpool und notieren Sie die Benutzerpool-ID und App-Client-ID für jede Ihrer Client-Apps. Weitere Informationen zum Erstellen von Benutzerpools finden Sie unter Erste Schritte mit Benutzerpools.

Einrichtung eines Identitätspools mit AWS Management Console

Das folgende Verfahren beschreibt, wie Sie den verwenden AWS Management Console , um einen Identitätspool in einen oder mehrere Benutzerpools und Client-Apps zu integrieren.

So fügen Sie einen Identitätsanbieter (IdP) zu Amazon-Cognito-Benutzerpools hinzu:

-

Wählen Sie Identitätspools in der Amazon-Cognito-Konsole

aus. Wählen Sie einen Identitätspool. -

Wählen Sie die Registerkarte Datenzugriff aus.

-

Wählen Sie Identitätsanbieter hinzufügen aus.

-

Wählen Sie einen Amazon-Cognito-Benutzerpool.

-

Geben Sie eine Benutzerpool-ID und eine App-Client-ID ein.

-

Um die Rolle festzulegen, die Amazon Cognito bei der Ausgabe von Anmeldeinformationen an Benutzer anfordert, die sich bei diesem Anbieter authentifiziert haben, konfigurieren Sie die Rolleneinstellungen.

-

Sie können Benutzern dieses IdP die Standardrolle zuweisen, die Sie bei der Konfiguration Ihrer authentifizierten Rolle eingerichtet haben, oder Sie können eine Rolle mit Regeln auswählen. Mit einem IdP für Amazon-Cognito-Benutzerpools können Sie auch eine Rolle mit preferred_role in Token auswählen. Weitere Informationen zur

cognito:preferred_role-Anforderung finden Sie unter Zuweisen von Prioritätswerten zu Gruppen.-

Wenn Sie „Rolle mit Regeln auswählen“ ausgewählt haben, geben Sie den Quellanspruch aus Ihrer Benutzerauthentifizierung, den Operator, den Sie verwenden möchten, um den Anspruch mit der Regel zu vergleichen, den Wert, der zu einer Übereinstimmung mit dieser Rollenauswahl führt, und die Rolle ein, die Sie zuweisen möchten, wenn die Rollenzuweisung übereinstimmt. Wählen Sie Weitere hinzufügen aus, um eine zusätzliche Regel zu erstellen, die auf einer anderen Bedingung basiert.

-

Wenn Sie „Rolle mit bevorzugtem Rollenanspruch auswählen“ in Tokens ausgewählt haben, stellt Amazon Cognito Anmeldeinformationen für die Rolle im Anspruch Ihres Benutzers aus.

cognito:preferred_roleWenn kein Anspruch für eine bevorzugte Rolle vorliegt, stellt Amazon Cognito Anmeldeinformationen auf der Grundlage Ihrer Rollenauflösung aus.

-

-

Wählen Sie eine Rollenauflösung. Wenn die Anforderungen Ihres Benutzers nicht Ihren Regeln entsprechen, können Sie Anmeldeinformationen verweigern oder Anmeldeinformationen für Ihre Authentifizierte Rolle ausgeben.

-

-

Um die Prinzipal-Tags zu ändern, die Amazon Cognito Benutzern zuweist, wenn es Anmeldeinformationen an Benutzer ausgibt, die sich bei diesem Anbieter authentifiziert haben, konfigurieren Sie die Attribute für die Zugriffskontrolle.

-

Um keine Prinzipal-Tags anzuwenden, wählen Sie Inaktiv aus.

-

Wählen Sie Standardzuordnungen verwenden, um Prinzipal-Tags auf der Grundlage von

sub- undaud-Anforderungen anzuwenden. -

Um Ihr eigenes benutzerdefiniertes Schema von Attributen für Prinzipal-Tags zu erstellen, wählen Sie Benutzerdefinierte Zuordnungen verwenden. Geben Sie dann einen Tag-Schlüssel ein, den Sie aus jeder Anforderung beziehen möchten, die Sie in einem Tag repräsentieren möchten.

-

-

Wählen Sie Änderungen speichern aus.

Integration eines Benutzerpools in einen Identitäten-Pool

Nachdem Ihr App-Benutzer authentifiziert wurde, fügen Sie der Anmeldezuweisung im Anmeldeinformationsanbieter das Identitäts-Token des Benutzers hinzu. Der Anbietername ist von Ihrer Amazon-Cognito-Benutzerpool-ID abhängig. Er hat die folgende Struktur:

cognito-idp.<region>.amazonaws.com/<YOUR_USER_POOL_ID>

Sie können den Wert für <region> aus der Benutzerpool-ID ableiten. Wenn die Benutzerpool-ID beispielsweise lautetus-east-1_EXAMPLE1, dann <region> ist us-east-1 die. Wenn die Benutzerpool-ID lautetus-west-2_EXAMPLE2, dann <region> ist dieus-west-2.