Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Beispielszenario: Amazon Cognito-Apps in einem Unternehmens-Dashboard als Lesezeichen speichern

Sie können Lesezeichen in Ihren SAML oder OIDCIdP-Dashboards erstellen, die Amazon Cognito Cognito-Benutzerpools SSO Zugriff auf Webanwendungen gewähren. Sie können eine Verknüpfung mit Amazon Cognito so erstellen, dass Benutzer sich nicht bei der gehosteten Benutzeroberfläche anmelden müssen. Fügen Sie dazu Ihrem Portal ein Anmeldelesezeichen hinzu, das im folgenden Format zu Ihrem Amazon Cognito Cognito-Benutzerpool weiterleitet. Autorisieren des Endpunkts

https://mydomain.us-east-1.amazoncognito.com/authorize?response_type=code&identity_provider=MySAMLIdP&client_id=1example23456789&redirect_uri=https://www.example.com

Anmerkung

Sie können anstelle eines identity_provider-Parameters auch einen idp_identifier-Parameter in Ihrer Anfrage an den Autorisierungsendpunkt verwenden. Eine IdP-ID ist ein alternativer Name oder eine alternative E-Mail-Domain, die Sie konfigurieren können, wenn Sie einen Identitätsanbieter in Ihrem Benutzerpool erstellen. Siehe SAMLNamen und Kennungen von Identitätsanbietern.

Wenn Sie die entsprechenden Parameter in Ihrer Anfrage an /authorize verwenden, beginnt Amazon Cognito stillschweigend mit dem SP-initiierten Anmeldeablauf und leitet Ihren Benutzer zur Anmeldung bei Ihrem IDP um.

Fügen Sie zunächst einen SAML IdP zu Ihrem Benutzerpool hinzu. Erstellen Sie einen App-Client, der Ihren SAML IdP für die Anmeldung verwendet und den URL für Ihre App als autorisierten Rückruf hat. URL Weitere Informationen zu App-Clients finden Sie unter App-Clients für Benutzerpools.

Bevor Sie diesen authentifizierten Zugriff auf Ihr Portal bereitstellen, testen Sie die SP-initiierte Anmeldung bei Ihrer App über Ihre gehostete Benutzeroberfläche. Weitere Informationen zur Konfiguration eines SAML IdP in Amazon Cognito finden Sie unter. Konfiguration Ihres externen Identitätsanbieters SAML

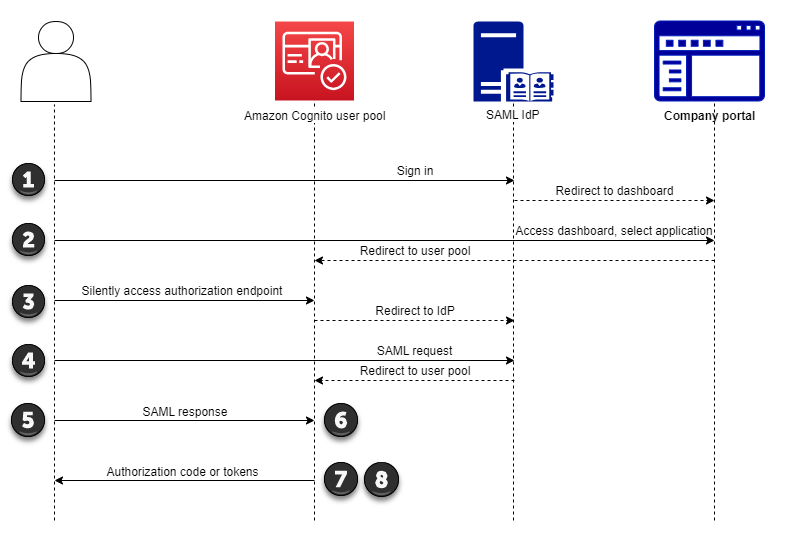

Das folgende Diagramm zeigt einen Authentifizierungsablauf, der SSO IDP-initiiert emuliert. Ihre Benutzer können sich über einen Link in Ihrem Unternehmensportal bei Amazon Cognito authentifizieren.

Nachdem Sie die Anforderungen erfüllt haben, erstellen Sie ein Lesezeichen für Ihr KontoAutorisieren des Endpunkts, das entweder einen identity_provider oder einen Parameter enthält. idp_identifier Die Benutzerauthentifizierung läuft wie folgt ab.

-

Ihr Benutzer meldet sich im SSO IdP-Dashboard an. Unternehmensanwendungen, auf die der Benutzer zugreifen darf, werden in diesem Dashboard angezeigt.

-

Ihr Benutzer wählt den Link zu der Anwendung aus, die sich mit Amazon Cognito authentifiziert. In vielen SSO Portalen können Sie einen benutzerdefinierten App-Link hinzufügen. Jede Funktion, die Sie verwenden können, um einen Link zu einer Öffentlichkeit URL in Ihrem SSO Portal zu erstellen, funktioniert.

-

Ihr benutzerdefinierter App-Link im SSO Portal leitet den Benutzer zum Benutzerpool weiterAutorisieren des Endpunkts. Der Link enthält Parameter für

response_type,client_id,redirect_uriundidentity_provider. Deridentity_provider-Parameter ist der Name, den Sie dem IDP in Ihrem Benutzerpool gegeben haben. Sie können auch einenidp_identifier-Parameter anstelle desidentity_provider-Parameters verwenden. Ein Benutzer greift über einen Link, der entweder einenidp_identifieridentity_providerOder-Parameter enthält, auf Ihren Verbundendpunkt zu. Dieser Benutzer umgeht die Anmeldeseite und navigiert direkt zur Authentifizierung bei Ihrem IDP. Weitere Informationen zur Benennung finden Sie SAML IdPs unterSAMLNamen und Kennungen von Identitätsanbietern.Beispiel URL

https://mydomain.us-east-1.amazoncognito.com/authorize? response_type=code& identity_provider=MySAMLIdP& client_id=1example23456789& redirect_uri=https://www.example.com -

Amazon Cognito leitet die Benutzersitzung mit einer SAML Anfrage an Ihren IdP weiter.

-

Ihr Benutzer hat möglicherweise ein Sitzungscookie von Ihrem IDP erhalten, als er sich im Dashboard angemeldet hat. Ihr IdP verwendet dieses Cookie, um den Benutzer im Hintergrund zu validieren und ihn mit einer Antwort an den Amazon Cognito

idpresponseCognito-Endpunkt weiterzuleiten. SAML Wenn keine aktive Sitzung besteht, authentifiziert Ihr IdP den Benutzer erneut, bevor er die Antwort veröffentlicht. SAML -

Amazon Cognito validiert die SAML Antwort und erstellt oder aktualisiert das Benutzerprofil auf der Grundlage der SAML Assertion.

-

Amazon Cognito leitet den Benutzer mit einem Autorisierungscode zu Ihrer internen App um. Sie haben Ihre interne App URL als autorisierte Weiterleitung URL für Ihren App-Client konfiguriert.

-

Ihre App tauscht den Autorisierungscode gegen Amazon-Cognito-Token aus. Weitere Informationen finden Sie unter Token-Endpunkt.