Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

TOTP-Software-Token-MFA

Wenn Sie das TOTP-Software-Token-MFA in Ihrem Benutzerpool einrichten, meldet sich Ihr Benutzer mit einem Benutzernamen und einem Kennwort an und schließt die Authentifizierung dann mit einem TOTP ab. Nachdem Ihr Benutzer einen Benutzernamen und ein Passwort festgelegt und verifiziert hat, kann er ein TOTP-Software-Token für MFA aktivieren. Wenn Ihre App die von Amazon Cognito verwaltete Anmeldung verwendet, um Benutzer anzumelden, gibt Ihr Benutzer seinen Benutzernamen und sein Passwort ein und gibt dann das TOTP-Passwort auf einer zusätzlichen Anmeldeseite ein.

Sie können TOTP-MFA für Ihren Benutzerpool in der Amazon-Cognito-Konsole aktivieren oder die Amazon-Cognito-API-Operationen verwenden. Auf Benutzerpoolebene können Sie aufrufen, um MFA SetUserPoolMfaConfigzu konfigurieren und TOTP MFA zu aktivieren.

Anmerkung

Wenn Sie die TOTP-Software-Token-MFA für den Benutzerpool nicht aktiviert haben, kann Amazon Cognito das Token nicht verwenden, um Benutzer zuzuordnen und zu verifizieren. In diesem Fall erhalten Benutzer eine SoftwareTokenMFANotFoundException Ausnahme mit der Beschreibung Software Token MFA has not been enabled by the userPool. Wenn Sie das Software-Token-MFA später für den Benutzerpool deaktivieren, können Benutzer, die zuvor ein TOTP-Token zugeordnet und verifiziert haben, es weiterhin für MFA verwenden.

TOTP wird für Benutzer in mehreren Schritten konfiguriert. Der Benutzer erhält dabei einen geheimen Code, den er durch Eingabe eines einmaligen Passworts bestätigt. Danach können Sie TOTP-MFA für den Benutzer aktivieren oder TOTP als bevorzugte MFA-Methode für den Benutzer festlegen.

Wenn Sie Ihren Benutzerpool so konfigurieren, dass TOTP MFA erforderlich ist, und sich Ihre Benutzer über die verwaltete Anmeldung für Ihre App registrieren, automatisiert Amazon Cognito den Benutzerprozess. Amazon Cognito fordert Ihre Benutzer auf, eine MFA-Methode auszuwählen, zeigt einen QR-Code an, um ihre Authentifizierungs-App einzurichten, und überprüft ihre MFA-Registrierung. In Benutzerpools, in denen Sie Benutzern erlaubt haben, zwischen SMS- und TOTP-MFA zu wählen, bietet Amazon Cognito Ihren Benutzern verschiedene Methoden zur Auswahl an.

Wichtig

Wenn Sie eine AWS WAF Web-ACL mit einem Benutzerpool verknüpft haben und eine Regel in Ihrer Web-ACL ein CAPTCHA enthält, kann dies zu einem nicht behebbaren Fehler bei der TOTP-Registrierung mit verwalteter Anmeldung führen. Informationen zum Erstellen einer Regel mit einer CAPTCHA-Aktion, die sich nicht auf das TOTP für verwaltete Logins auswirkt, finden Sie unter. Konfiguration Ihrer AWS WAF Web-ACL für die verwaltete Anmeldung TOTP MFA Weitere Informationen zu AWS WAF Web ACLs und Amazon Cognito finden Sie unterOrdnen Sie einem AWS WAF Benutzerpool eine Web-ACL zu.

Informationen zur Implementierung von TOTP MFA in einer maßgeschneiderten Benutzeroberfläche mit einem AWS SDK und der Amazon Cognito Cognito-Benutzerpools-API finden Sie unter. Konfiguration von TOTP MFA für einen Benutzer

Informationen darüber, wie Sie Ihrem Benutzerpool eine MFA hinzufügen, finden Sie unter Hinzufügen der MFA zu einem Benutzerpool.

TOTP MFA Überlegungen und Einschränkungen

-

Amazon Cognito unterstützt Softwaretoken-MFA über eine Authentifizierungs-App, die TOTP-Codes generiert. Amazon Cognito unterstützt kein hardwarebasiertes MFA.

-

Wenn Ihr Benutzerpool TOTP für einen Benutzer benötigt, der ihn nicht konfiguriert hat, erhält Ihr Benutzer ein einmaliges Zugriffstoken, mit dem Ihre App TOTP MFA für den Benutzer aktivieren kann. Nachfolgende Anmeldeversuche schlagen fehl, bis Ihr Benutzer einen zusätzlichen TOTP-Anmeldefaktor registriert hat.

-

Ein Benutzer, der sich mit dem

SignUpAPI-Vorgang oder über die verwaltete Anmeldung in Ihrem Benutzerpool anmeldet, erhält Einmal-Token, wenn der Benutzer die Registrierung abgeschlossen hat. -

Nachdem Sie einen Benutzer erstellt haben und der Benutzer sein erstes Passwort festgelegt hat, gibt Amazon Cognito Einmal-Token von der verwalteten Anmeldung an den Benutzer aus. Wenn Sie ein dauerhaftes Passwort für den Benutzer festlegen, gibt Amazon Cognito bei der erstmaligen Anmeldung des Benutzers einmalige Token aus.

-

Amazon Cognito gibt keine einmaligen Token an einen vom Administrator erstellten Benutzer aus, der sich mit den InitiateAuthoder API-Vorgängen anmeldet. AdminInitiateAuth Nachdem es Ihrem Benutzer in der Aufforderung gelungen ist, ein Anfangspasswort festzulegen, oder wenn Sie ein dauerhaftes Passwort für den Benutzer festlegen, fordert Amazon Cognito den Benutzer sofort auf, MFA einzurichten.

-

-

Wenn ein Benutzer in einem Benutzerpool, der MFA benötigt, bereits ein einmaliges Zugriffstoken erhalten hat, aber TOTP MFA nicht eingerichtet hat, kann sich der Benutzer erst mit verwalteter Anmeldung anmelden, wenn er MFA eingerichtet hat. Anstelle des Zugriffstokens können Sie den

sessionAntwortwert einer Anfrage InitiateAuthoder AdminInitiateAuthin einerMFA_SETUPAnfrage verwenden. AssociateSoftwareToken -

Wenn Ihre Benutzer TOTP eingerichtet haben, können sie es auch dann für MFA verwenden, wenn Sie TOTP für den Benutzerpool später deaktivieren.

-

Amazon Cognito akzeptiert nur Apps TOTPs von Authenticator, die Codes mit der HMAC-Hash-Funktion generieren. SHA1 Mit SHA-256-Hashing generierte Codes geben einen

Code mismatch-Fehler zurück.

Konfiguration von TOTP MFA für einen Benutzer

Wenn sich ein Benutzer zum ersten Mal anmeldet, verwendet Ihre App das einmalige Zugriffstoken zur Generierung des privaten TOTP-Schlüssels und präsentiert ihn Ihrem Benutzer in Text- oder QR-Codeformat. Ihr Benutzer konfiguriert seine Authentifizierungs-App und stellt ein TOTP für nachfolgende Anmeldeversuche bereit. Ihre App oder Ihre verwaltete Anmeldung präsentiert Amazon Cognito das TOTP in den Antworten auf MFA-Challenge-Antworten.

Unter bestimmten Umständen werden neue Benutzer bei der verwalteten Anmeldung aufgefordert, einen TOTP-Authentifikator einzurichten. Weitere Informationen finden Sie unter. Einzelheiten der MFA-Logik zur Benutzerlaufzeit

Themen

Zuordnen des TOTP-Software-Tokens

Um das TOTP-Token zu verknüpfen, senden Sie dem Benutzer einen geheimen Code, den er mit einem einmaligen Passwort validieren muss. Token werden in drei Schritten verknüpft.

-

Wenn Ihr Benutzer das TOTP-Softwaretoken MFA auswählt, rufen Sie an, AssociateSoftwareTokenum einen eindeutigen generierten gemeinsamen geheimen Schlüsselcode für das Benutzerkonto zurückzugeben. Sie können die Autorisierung entweder AssociateSoftwareToken mit einem Zugriffstoken oder einer Sitzungszeichenfolge durchführen.

-

Ihre App präsentiert dem Benutzer den privaten Schlüssel oder einen QR-Code, den Sie anhand des privaten Schlüssels generieren. Ihr Nutzer muss den Schlüssel in eine TOTP-generierende App wie Google Authenticator eingeben, indem er entweder den QR-Code scannt, den Ihre Anwendung anhand des privaten Schlüssels generiert, oder indem er den Schlüssel manuell eingibt.

-

Ihr Benutzer gibt den Schlüssel ein oder scannt den QR-Code in eine Authentifizierungs-App wie Google Authenticator. Daraufhin beginnt die App mit der Generierung von Codes.

Bestätigen des TOTP-Tokens

Als Nächstes bestätigen Sie das TOTP-Token. Fordern Sie Beispielcodes von Ihrem Benutzer an und stellen Sie sie dem Amazon Cognito-Service zur Verfügung, um zu bestätigen, dass der Benutzer wie folgt erfolgreich TOTP-Codes generiert.

-

Ihre App fordert Ihren Benutzer zur Eingabe eines Codes auf, um zu zeigen, dass er seine Authentifizierungs-App ordnungsgemäß eingerichtet hat.

-

Die Authentifizierungs-App des Benutzers zeigt ein temporäres Passwort an. Die Authentifizierungs-App erstellt das Passwort auf Basis des geheimen Schlüssels, den Sie dem Benutzer zur Verfügung gestellt haben.

-

Ihr Benutzer gibt sein temporäres Passwort ein. Ihre App übergibt das temporäre Passwort an Amazon Cognito in einer

VerifySoftwareToken-API-Anforderung. -

Amazon Cognito hat den mit dem Benutzer verknüpften geheimen Schlüssel beibehalten, und generiert ein TOTP und vergleicht ihn mit dem von Ihrem Benutzer bereitgestellten TOTP. Wenn sie übereinstimmen, gibt

VerifySoftwareTokeneineSUCCESS-Antwort zurück. -

Amazon Cognito verknüpft den TOTP-Faktor mit dem Benutzer.

-

Wenn die

VerifySoftwareToken-Vorgang eineERRORAntwort ausgibt, stellen Sie sicher, dass die Uhr des Benutzers richtig eingestellt ist und dass er die maximale Zahl erneuter Versuche nicht überschritten hat. Amazon Cognito akzeptiert TOTP-Token innerhalb von 30 Sekunden vor oder nach dem Versuch, um kleinere Taktversätze zu berücksichtigen. Wenn Sie das Problem behoben haben, versuchen Sie den VerifySoftwareToken Vorgang erneut.

Melden Sie sich mit TOTP-MFA an

Zu diesem Zeitpunkt meldet sich Ihr Benutzer mit dem zeitbasierten Einmalpasswort an. Der Prozess läuft folgendermaßen ab:

-

Benutzer geben ihren Benutzernamen und ihr Passwort ein, um sich bei Ihrer Client-App anzumelden.

-

Die TOTP-MFA-Eingabe wird angezeigt und der Benutzer wird von der Anwendung aufgefordert, ein temporäres Passwort einzugeben.

-

Der Benutzer erhält ein temporäres Passwort von einer zugeordneten TOTP-Generierung-App.

-

Der Benutzer gibt den TOTP-Code in der Client-App ein. Die Anwendung sendet eine Bestätigungsanforderung an den Amazon-Cognito-Service. Bei jeder Anmeldung RespondToAuthChallengesollte aufgerufen werden, um eine Antwort auf die neue TOTP-Authentifizierungsherausforderung zu erhalten.

-

Wenn das Token von Amazon Cognito bestätigt wird, ist die Anmeldung erfolgreich abgeschlossen und der Benutzer fährt mit dem Authentifizierungsablauf fort.

Entfernen des TOTP-Tokens

Schließlich sollte Ihre App dem Benutzer erlauben, die TOTP-Konfiguration zu deaktivieren. Derzeit können Sie das TOTP-Softwaretoken eines Benutzers nicht löschen. Wenn Sie das Softwaretoken Ihres Benutzers ersetzen möchten, verknüpfen und verifizieren Sie ein neues Softwaretoken. Um TOTP-MFA für einen Benutzer zu deaktivieren, rufen Sie an, um Ihren Benutzer so SetUserMFAPreferencezu ändern, dass er kein MFA oder nur SMS-MFA verwendet.

-

Erstellen Sie in Ihrer App eine Schnittstelle für Benutzer, die die MFA zurücksetzen möchten. Fordern Sie einen Benutzer in dieser Schnittstelle zur Eingabe des Passworts auf.

-

Wenn Amazon Cognito eine TOTP-MFA-Anfrage zurückgibt, aktualisieren Sie die MFA-Präferenz Ihres Benutzers mit. SetUserMFAPreference

-

Teilen Sie dem Benutzer in Ihrer App mit, dass MFA deaktiviert wurde, und fordern Sie ihn auf, sich erneut anzumelden.

Konfiguration Ihrer AWS WAF Web-ACL für die verwaltete Anmeldung TOTP MFA

Wenn einem Benutzerpool eine AWS WAF Web-ACL zugeordnet ist und eine Regel in Ihrer Web-ACL ein CAPTCHA enthält, kann dies zu einem nicht behebbaren Fehler bei der TOTP-Registrierung mit verwalteter Anmeldung führen. AWS WAF CAPTCHA-Regeln haben diesen Effekt nur auf TOTP MFA in der verwalteten Anmeldung und in der klassischen gehosteten Benutzeroberfläche. Die SMS-MFA ist nicht betroffen.

Amazon Cognito zeigt den folgenden Fehler an, wenn Ihre CAPTCHA-Regel es einem Benutzer nicht erlaubt, die TOTP-MFA-Einrichtung abzuschließen.

Anfrage aufgrund des WAF-Captchas nicht zulässig.

Dieser Fehler tritt auf, wenn AWS WAF Sie als Antwort auf VerifySoftwareTokenAPI-Anfragen, die Ihr Benutzerpool im Hintergrund stellt, zur AssociateSoftwareTokenEingabe eines CAPTCHA aufgefordert werden. Um eine Regel mit einer CAPTCHA-Aktion zu erstellen, die sich nicht auf TOTP auf verwalteten Anmeldeseiten auswirkt, schließen Sie die x-amzn-cognito-operation-name Header-Werte von AssociateSoftwareToken und VerifySoftwareToken aus der CAPTCHA-Aktion in Ihrer Regel aus.

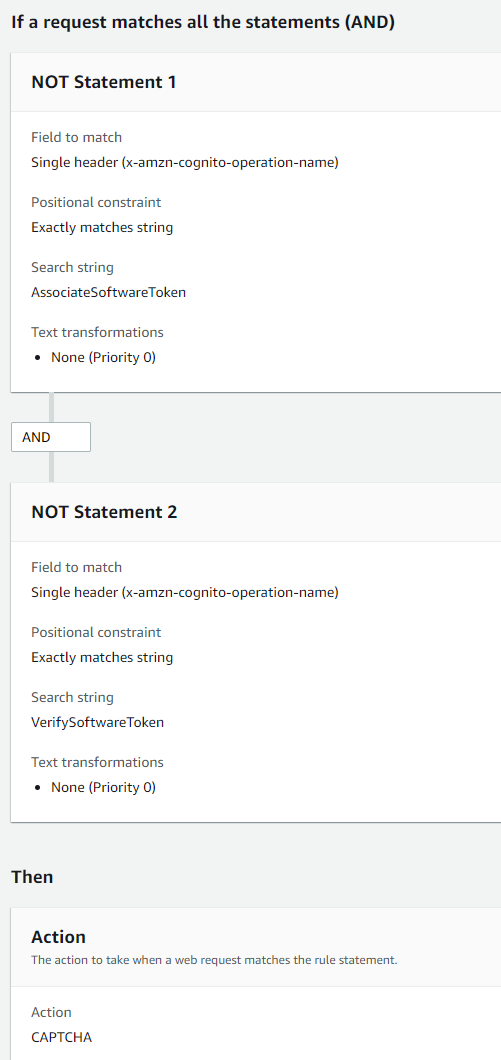

Der folgende Screenshot zeigt eine AWS WAF Beispielregel, die eine CAPTCHA-Aktion auf alle Anfragen anwendet, die keinen Header-Wert von oder haben. x-amzn-cognito-operation-name AssociateSoftwareToken VerifySoftwareToken

Weitere Informationen zu AWS WAF Web ACLs und Amazon Cognito finden Sie unterOrdnen Sie einem AWS WAF Benutzerpool eine Web-ACL zu.