Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Integration mit Amazon Security Lake

Amazon Security Lake ist ein vollständig verwalteter Sicherheits-Data-Lake-Dienst. Sie können Security Lake verwenden, um Sicherheitsdaten aus AWS Umgebungen, SaaS-Anbietern, lokalen Quellen, Cloud-Quellen und Quellen von Drittanbietern automatisch in einem speziell entwickelten Data Lake zu zentralisieren, der in Ihrem Konto gespeichert wird. AWS Security Lake hilft Ihnen bei der Analyse von Sicherheitsdaten, sodass Sie sich ein umfassenderes Bild von der Sicherheitslage in Ihrem gesamten Unternehmen machen können. Mit Security Lake können Sie auch den Schutz Ihrer Workloads, Anwendungen und Daten verbessern.

Amazon Detective ist in Amazon Security Lake integriert, was bedeutet, dass Sie die von Security Lake gespeicherten Rohprotokolldaten abfragen und abrufen können.

Mithilfe dieser Integration können Sie Protokolle und Ereignisse aus den folgenden Quellen sammeln, die Security Lake nativ unterstützt. Detective unterstützt bis zu Quellversion 2 (OCSF 1.1.0).

-

AWS CloudTrail Verwaltungsereignisse Version 1.0 und höher

-

Amazon Virtual Private Cloud (Amazon VPC) Flow Logs Version 1.0 und höher

-

Auditprotokoll von Amazon Elastic Kubernetes Service (Amazon EKS), Version 2.0. Um Amazon EKS-Audit-Logs als Quelle

ram:ListResourceszu verwenden, müssen Sie die IAM-Berechtigungen erweitern. Weitere Informationen finden Sie unter Hinzufügen der erforderlichen IAM-Berechtigungen zu Ihrem Konto.

Einzelheiten darüber, wie Security Lake Protokolle und Ereignisse, die von nativ unterstützten AWS Diensten stammen, automatisch in das OCSF-Schema konvertiert, finden Sie im Amazon Security Lake-Benutzerhandbuch.

Nachdem Sie Detective in Security Lake integriert haben, beginnt Detective mit dem Abrufen von Rohprotokollen aus Security Lake, die sich auf AWS CloudTrail Verwaltungsereignisse und Amazon VPC Flow Logs beziehen. Weitere Informationen finden Sie unter Abfragen von Rohprotokollen.

Führen Sie die folgenden Schritte aus, um Detective in Security Lake zu integrieren:

-

Verwenden Sie ein Organizations-Verwaltungskonto, um einen delegierten Security Lake-Administrator für Ihre Organisation festzulegen. Stellen Sie sicher, dass Security Lake aktiviert ist, und stellen Sie sicher, dass Security Lake Protokolle und Ereignisse von AWS CloudTrail Verwaltungsereignissen und Amazon Virtual Private Cloud (Amazon VPC) Flow Logs sammelt.

In Übereinstimmung mit der Security Reference Architecture empfiehlt Detective, ein Log Archive-Konto zu verwenden und von der Verwendung eines Security Tooling-Kontos für die Security Lake-Bereitstellung abzusehen.

-

Erstellen eines Security Lake-Abonnenten

Um Protokolle und Ereignisse von Amazon Security Lake nutzen zu können, müssen Sie Security-Lake-Abonnent sein. Gehen Sie wie folgt vor, um einem Detective-Kontoadministrator Abfragezugriff zu gewähren.

-

Fügen Sie Ihrer IAM-Identität die erforderlichen AWS Identity and Access Management (IAM-) Berechtigungen hinzu.

-

Fügen Sie diese Berechtigungen hinzu, um die Detective-Integration mit Security Lake zu erstellen:

-

Fügen Sie diese AWS Identitäts- und Zugriffsverwaltungsberechtigungen (IAM) Ihrer IAM-Identität hinzu. Einzelheiten finden Sie im Abschnitt Hinzufügen der erforderlichen IAM-Berechtigungen zu Ihrem Konto.

-

Fügen Sie diese IAM-Richtlinie dem IAM-Prinzipal hinzu, den Sie zur Weitergabe der AWS CloudFormation Servicerolle verwenden möchten. Weitere Informationen finden Sie im Abschnitt Hinzufügen von Berechtigungen zu Ihrem IAM-Prinzipal.

-

-

Wenn Sie Detective bereits in Security Lake integriert haben, fügen Sie diese (IAM-) Berechtigungen Ihrer IAM-Identität hinzu, um die Integration zu verwenden. Einzelheiten finden Sie im Abschnitt Hinzufügen der erforderlichen IAM-Berechtigungen zu Ihrem Konto.

-

-

Annehmen der Resource Share ARN-Einladung und aktivieren der Integration

Verwenden Sie die AWS CloudFormation Vorlage, um die Parameter einzurichten, die für die Erstellung und Verwaltung des Abfragezugriffs für Security Lake-Abonnenten erforderlich sind. Die detaillierten Schritte zum Erstellen eines Stacks finden Sie unter Erstellen eines Stacks mithilfe der AWS CloudFormation Vorlage. Wenn Sie mit der Erstellung des Stacks fertig sind, aktivieren Sie die Integration.

Eine Demonstration der Integration von Amazon Detective mit Amazon Security Lake mithilfe der Detective-Konsole finden Sie im folgenden Video:

Bevor Sie beginnen

Security Lake lässt sich integrieren AWS Organizations , um die Protokollerfassung für mehrere Konten in einer Organisation zu verwalten. Um Security Lake für eine Organisation verwenden zu können, muss Ihr AWS Organizations Verwaltungskonto zunächst einen delegierten Security Lake-Administrator für Ihr Unternehmen bestimmen. Der delegierte Security Lake-Administrator muss dann Security Lake aktivieren und die Protokoll- und Ereigniserfassung für Mitgliedskonten in der Organisation aktivieren.

Bevor Sie Security Lake mit Detective integrieren, stellen Sie sicher, dass Security Lake für das Security Lake-Administratorkonto aktiviert ist. Die detaillierten Schritte zur Aktivierung von Security Lake finden Sie unter Erste Schritte im Amazon-Security-Lake-Benutzerhandbuch.

Stellen Sie außerdem sicher, dass Security Lake Protokolle und Ereignisse von AWS CloudTrail Verwaltungsereignissen und Amazon Virtual Private Cloud (Amazon VPC) Flow Logs sammelt. Weitere Informationen zur Protokollerfassung in Security Lake finden Sie unter Sammeln von Daten aus AWS Services im Amazon Security Lake-Benutzerhandbuch.

Schritt 1: Erstellen eines Security Lake-Abonnenten

Um Protokolle und Ereignisse von Amazon Security Lake nutzen zu können, müssen Sie Security-Lake-Abonnent sein. Ein Abonnent kann die von Security Lake gesammelten Daten abfragen und darauf zugreifen. Ein Abonnent mit Abfragezugriff kann mithilfe von Diensten wie Amazon Athena AWS Lake Formation Tabellen direkt in einem Amazon Simple Storage Service (Amazon S3) -Bucket abfragen. Um Abonnent zu werden, muss Ihnen der Security Lake-Administrator Abonnentenzugriff gewähren, mit dem Sie den Data Lake abfragen können. Informationen dazu, wie der Administrator dabei vorgeht, finden Sie unter Einen Abonnenten mit Abfragezugriff erstellen im Amazon-Security-Lake-Benutzerhandbuch.

Gehen Sie wie folgt vor, um einem Detective-Kontoadministrator Abfragezugriff zu gewähren.

So erstellen Sie einen Detective-Abonnenten in Security Lake

-

Öffnen Sie die Detective-Konsole unter https://console.aws.amazon.com/detective/

. -

Wählen Sie im Navigationsbereich Integrationen aus.

-

Notieren Sie sich im Abonnentenbereich von Security Lake die Werte Konto-ID und Externe ID.

Bitten Sie den Security Lake-Administrator, diese IDs für folgende Zwecke zu verwenden:

-

So erstellen Sie einen Detective-Abonnenten für Sie in Security Lake.

-

So konfigurieren Sie den Abonnenten für den Abfragezugriff.

-

Wählen Sie Lake Formation als Datenzugriffsmethode in der Security-Lake-Konsole, um sicherzustellen, dass der Security-Lake-Abfrage-Abonnent mit Lake-Formation-Berechtigungen erstellt wurde.

Wenn der Security-Lake-Administrator einen Abonnenten für Sie erstellt, generiert Security Lake einen Amazon Resource Share ARN für Sie. Bitten Sie den Administrator, Ihnen diesen ARN zu senden.

-

-

Geben Sie den Resource Share ARN, der vom Security Lake-Administrator bereitgestellt wird, im Security Lake-Abonnentenbereich ein.

-

Nachdem Sie den Resource Share ARN vom Security Lake Administrator erhalten haben, geben Sie den ARN in das Feld Resource Share ARN im Security Lake-Abonnentenbereich ein.

Schritt 2: Fügen Sie die erforderlichen IAM-Berechtigungen zu Ihrem Konto hinzu

Um die Detective-Integration mit Security Lake zu aktivieren, müssen Sie Ihrer IAM-Identität die folgende AWS Identity and Access Management (IAM-) Berechtigungsrichtlinie hinzufügen.

Fügen Sie der Rolle die folgende Inline-Richtlinien an. Ersetzen Sie athena-results-bucket durch Ihren Amazon-S3-Bucket-Namen, wenn Sie Ihren eigenen Amazon-S3-Bucket zum Speichern der Athena-Abfrageergebnisse verwenden möchten. Wenn Sie möchten, dass Detective automatisch einen Amazon-S3-Bucket zum Speichern des Athena-Abfrageergebnisses generiert, entfernen Sie den gesamten S3ObjectPermissions-Bucket aus der IAM-Richtlinie.

Wenn Sie nicht über die erforderlichen Berechtigungen verfügen, um diese Richtlinie an Ihre IAM-Identität anzuhängen, wenden Sie sich an Ihren Administrator. AWS Wenn Sie über die erforderlichen Berechtigungen verfügen, aber ein Problem auftritt, finden Sie weitere Informationen unter Behebung allgemeiner IAM-Probleme im IAM-Benutzerhandbuch.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:GetBucketLocation", "s3:ListAllMyBuckets" ], "Resource": "*" }, { "Sid": "S3ObjectPermissions", "Effect": "Allow", "Action": [ "s3:GetObject", "s3:PutObject" ], "Resource": [ "arn:aws:s3:::<athena-results-bucket>", "arn:aws:s3:::<athena-results-bucket>/*" ] }, { "Effect": "Allow", "Action": [ "glue:GetDatabases", "glue:GetPartitions", "glue:GetTable", "glue:GetTables" ], "Resource": [ "arn:aws:glue:*:<ACCOUNT ID>:database/amazon_security_lake*", "arn:aws:glue:*:<ACCOUNT ID>:table/amazon_security_lake*/amazon_security_lake*", "arn:aws:glue:*:<ACCOUNT ID>:catalog" ] }, { "Effect": "Allow", "Action": [ "athena:BatchGetQueryExecution", "athena:GetQueryExecution", "athena:GetQueryResults", "athena:GetQueryRuntimeStatistics", "athena:GetWorkGroup", "athena:ListQueryExecutions", "athena:StartQueryExecution", "athena:StopQueryExecution", "lakeformation:GetDataAccess", "ram:ListResources" ], "Resource": "*" }, { "Effect": "Allow", "Action": [ "ssm:GetParametersByPath" ], "Resource": [ "arn:aws:ssm:*:<ACCOUNT ID>:parameter/Detective/SLI/ResourceShareArn", "arn:aws:ssm:*:<ACCOUNT ID>:parameter/Detective/SLI/S3Bucket", "arn:aws:ssm:*:<ACCOUNT ID>:parameter/Detective/SLI/TableNames", "arn:aws:ssm:*:<ACCOUNT ID>:parameter/Detective/SLI/DatabaseName", "arn:aws:ssm:*:<ACCOUNT ID>:parameter/Detective/SLI/StackId" ] }, { "Effect": "Allow", "Action": [ "cloudformation:GetTemplateSummary", "iam:ListRoles" ], "Resource": "*" }, { "Effect": "Allow", "Action": [ "organizations:ListDelegatedAdministrators" ], "Resource": "*", "Condition": { "StringEquals": { "organizations:ServicePrincipal": [ "securitylake.amazonaws.com" ] } } } ] }

Schritt 3: Annahme der Resource Share ARN-Einladung und Aktivieren der Integration

Um auf Rohdatenprotokolle von Security Lake zuzugreifen, müssen Sie eine Resource Share-Einladung von dem Security Lake-Konto annehmen, das vom Security Lake-Administrator erstellt wurde. Sie benötigen außerdem AWS Lake Formation -Berechtigungen, um die kontenübergreifende gemeinsame Nutzung von Tabellen einzurichten. Darüber hinaus müssen Sie einen Amazon Simple Storage Service (Amazon S3)-Bucket erstellen, der rohe Abfrageprotokolle empfangen kann.

In diesem nächsten Schritt verwenden Sie eine AWS CloudFormation Vorlage, um einen Stack zu erstellen für: Annahme der Resource Share ARN-Einladung, Erstellung erforderlicher AWS-Glue-Crawler Ressourcen und Erteilung von AWS Lake Formation Administratorberechtigungen.

Um einen AWS CloudFormation Stapel zu erstellen

-

Erstellen Sie mithilfe der CloudFormation Vorlage einen neuen CloudFormation Stapel. Weitere Details finden Sie unter Erstellen eines Stacks mithilfe der AWS CloudFormation -Vorlage.

-

Wenn Sie mit der Erstellung des Stacks fertig sind, wählen Sie Integration aktivieren aus.

Erstellen eines Stacks mithilfe der AWS CloudFormation -Vorlage

Detective stellt eine AWS CloudFormation Vorlage bereit, mit der Sie die Parameter einrichten können, die für die Erstellung und Verwaltung des Abfragezugriffs für Security Lake-Abonnenten erforderlich sind.

Schritt 1: Erstellen Sie eine AWS CloudFormation Servicerolle

Sie müssen eine AWS CloudFormation Servicerolle erstellen, um mithilfe der AWS CloudFormation Vorlage einen Stack zu erstellen. Wenn Sie nicht über die erforderlichen Berechtigungen zum Erstellen einer Servicerolle verfügen, wenden Sie sich an den Administrator des Detective-Administratorkontos. Weitere Informationen zur AWS CloudFormation -Servicerolle finden Sie unter AWS CloudFormation -Servicerolle.

Melden Sie sich bei der an AWS Management Console und öffnen Sie die IAM-Konsole unter https://console.aws.amazon.com/iam/

. -

Klicken Sie im Navigationsbereich der IAM-Konsole auf Rollen, und wählen Sie dann Rolle erstellen.

-

Wählen Sie für Select trusted entity (Vertrauenswürdige Entität auswählen) die Option AWS -Dienst.

-

Wählen Sie AWS CloudFormation. Wählen Sie anschließend Weiter.

-

Geben Sie einen Namen für die Rolle ein. z. B.

CFN-DetectiveSecurityLakeIntegration. -

Fügen Sie der Rolle die folgende Inline-Richtlinien an. Ersetzen Sie es

<Account ID>durch Ihre AWS Konto-ID.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "CloudFormationPermission", "Effect": "Allow", "Action": [ "cloudformation:CreateChangeSet" ], "Resource": [ "arn:aws:cloudformation:*:aws:transform/*" ] }, { "Sid": "IamPermissions", "Effect": "Allow", "Action": [ "iam:CreateRole", "iam:DeleteRole", "iam:AttachRolePolicy", "iam:DetachRolePolicy", "iam:UpdateAssumeRolePolicy", "iam:PutRolePolicy", "iam:DeleteRolePolicy", "iam:CreatePolicy", "iam:DeletePolicy", "iam:PassRole", "iam:GetRole", "iam:GetRolePolicy" ], "Resource": [ "arn:aws:iam::<ACCOUNT ID>:role/*", "arn:aws:iam::<ACCOUNT ID>:policy/*" ] }, { "Sid": "S3Permissions", "Effect": "Allow", "Action": [ "s3:CreateBucket", "s3:DeleteBucket*", "s3:PutBucket*", "s3:GetBucket*", "s3:GetObject", "s3:PutEncryptionConfiguration", "s3:GetEncryptionConfiguration" ], "Resource": [ "arn:aws:s3:::*" ] }, { "Sid": "LambdaPermissions", "Effect": "Allow", "Action": [ "lambda:CreateFunction", "lambda:DeleteFunction", "lambda:GetFunction", "lambda:TagResource", "lambda:InvokeFunction" ], "Resource": [ "arn:aws:lambda:*:<ACCOUNT ID>:function:*" ] }, { "Sid": "CloudwatchPermissions", "Effect": "Allow", "Action": [ "logs:CreateLogGroup", "logs:DeleteLogGroup", "logs:DescribeLogGroups" ], "Resource": "arn:aws:logs:*:<ACCOUNT ID>:log-group:*" }, { "Sid": "KmsPermission", "Effect": "Allow", "Action": [ "kms:Decrypt" ], "Resource": "arn:aws:kms:*:<ACCOUNT ID>:key/*" } ] }

Schritt 2: Fügen Sie Berechtigungen zu Ihrem IAM-Prinzipal hinzu.

Sie benötigen die folgenden Berechtigungen, um einen Stack mithilfe der CloudFormation Servicerolle zu erstellen, die Sie im vorherigen Schritt erstellt haben. Fügen Sie dem IAM-Prinzipal, den Sie zur Weitergabe der CloudFormation Servicerolle verwenden möchten, die folgende IAM-Richtlinie hinzu. Gehen Sie dabei davon aus, dass dieser IAM-Prinzipal den Stack erstellt. Wenn Sie nicht über die erforderlichen Berechtigungen zum Hinzufügen der IAM-Richtlinie verfügen, wenden Sie sich an den Administrator des Detective-Administratorkontos.

Anmerkung

In der folgenden Richtlinie bezieht sich die in dieser Richtlinie verwendete CFN-DetectiveSecurityLakeIntegration auf die Rolle, die Sie im vorherigen Schritt für die Creating an AWS CloudFormation-Servicerolle erstellt haben. Ändern Sie sie in den Rollennamen, den Sie im vorherigen Schritt eingegeben haben, falls es sich um einen anderen Namen handelt.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "PassRole", "Effect": "Allow", "Action": [ "iam:GetRole", "iam:PassRole" ], "Resource": "arn:aws:iam::<ACCOUNT ID>:role/CFN-DetectiveSecurityLakeIntegration" }, { "Sid": "RestrictCloudFormationAccess", "Effect": "Allow", "Action": [ "cloudformation:CreateStack", "cloudformation:DeleteStack", "cloudformation:UpdateStack" ], "Resource": "arn:aws:cloudformation:*:<ACCOUNT ID>:stack/*", "Condition": { "StringEquals": { "cloudformation:RoleArn": [ "arn:aws:iam::<ACCOUNT ID>:role/CFN-DetectiveSecurityLakeIntegration" ] } } }, { "Sid": "CloudformationDescribeStack", "Effect": "Allow", "Action": [ "cloudformation:DescribeStacks", "cloudformation:DescribeStackEvents", "cloudformation:GetStackPolicy" ], "Resource": "arn:aws:cloudformation:*:<ACCOUNT ID>:stack/*" }, { "Sid": "CloudformationListStacks", "Effect": "Allow", "Action": [ "cloudformation:ListStacks" ], "Resource": "*" }, { "Sid": "CloudWatchPermissions", "Effect": "Allow", "Action": [ "logs:GetLogEvents" ], "Resource": "arn:aws:logs:*:<ACCOUNT ID>:log-group:*" } ] }

Schritt 3: Geben Sie benutzerdefinierte Werte in der Konsole an AWS CloudFormation

-

Gehe von Detective zur AWS CloudFormation Konsole.

-

(Optional) Geben Sie einen Stack-Namen ein. Der Stackname wird automatisch ausgefüllt. Sie können den Stack-Namen in einen Namen ändern, der nicht mit den vorhandenen Stack-Namen kollidiert.

-

Legen Sie die folgenden Parameter fest.

-

AthenaResultsBucket— Wenn Sie keine Werte eingeben, generiert diese Vorlage einen Amazon S3 S3-Bucket. Wenn Sie Ihren eigenen Bucket verwenden möchten, geben Sie einen Bucket-Namen ein, um die Athena-Abfrageergebnisse zu speichern. Wenn Sie Ihren eigenen Bucket verwenden, stellen Sie sicher, dass sich der Bucket in derselben Region wie der Resource Share ARN befindet. Wenn Sie Ihren eigenen Bucket verwenden, stellen Sie sicher, dass die gewählte

LakeFormationPrincipalsüber die Rechte verfügt, Objekte in den Bucket zu schreiben und Objekte aus dem Bucket zu lesen. Weitere Informationen über Bucket-Berechtigungen finden Sie unter Abfragen und aktuelle Abfragen im Benutzerhandbuch zu Amazon Athena. -

DTRegion – Dieses Feld ist vorausgefüllt. Ändern Sie die Werte in diesem Feld nicht.

LakeFormationPrincipals— Geben Sie den ARN der IAM-Prinzipale (z. B. den ARN der IAM-Rolle) ein, denen Sie Zugriff für die Nutzung der Security Lake-Integration gewähren möchten, getrennt durch Kommas. Dies könnten Ihre Sicherheitsanalysten und Sicherheitsingenieure sein, die Detective verwenden.

Sie können nur die IAM-Prinzipale verwenden, denen Sie zuvor in Schritt [

Step 2: Add the required IAM permissions to your account]die IAM-Berechtigungen zugewiesen haben.-

ResourceShareARN — Dieses Feld ist vorausgefüllt. Ändern Sie die Werte in diesem Feld nicht.

-

-

Berechtigungen

IAM-Rolle: Wählen Sie die Rolle aus, die Sie im Schritt

Creating an AWS CloudFormation Service Roleerstellt haben. Optional können Sie das Feld leer lassen, wenn Ihre aktuelle IAM-Rolle über alle erforderlichen Berechtigungen für denCreating an AWS CloudFormation Service Role-Schritt verfügt. -

Überprüfen und aktivieren Sie alle Kontrollkästchen Ich bestätige und klicken Sie dann auf die Schaltfläche Stack erstellen. Weitere Informationen finden Sie in den folgenden IAM-Ressourcen, die erstellt werden.

* ResourceShareAcceptorCustomResourceFunction - ResourceShareAcceptorLambdaRole - ResourceShareAcceptorLogsAccessPolicy * SsmParametersCustomResourceFunction - SsmParametersLambdaRole - SsmParametersLogsAccessPolicy * GlueDatabaseCustomResourceFunction - GlueDatabaseLambdaRole - GlueDatabaseLogsAccessPolicy * GlueTablesCustomResourceFunction - GlueTablesLambdaRole - GlueTablesLogsAccessPolicy

Schritt 4: Hinzufügen der Amazon-S3-Bucket-Richtlinie zu IAM-Prinzipalen in LakeFormationPrincipals

(Optional) Wenn Sie zulassen, dass diese Vorlage automatisch einen AthenaResultsBucket für Sie generiert, müssen Sie die folgende Richtlinie an die IAM-Prinzipale in LakeFormationPrincipals anhängen.

{ "Sid": "S3ObjectPermissions", "Effect": "Allow", "Action": [ "s3:GetObject", "s3:PutObject" ], "Resource": [ "arn:aws:s3:::<athena-results-bucket>", "arn:aws:s3:::<athena-results-bucket>/*" ] }

Durch den AthenaResultsBucket Namen athena-results-bucket ersetzen. Das AthenaResultsBucket kann auf der AWS CloudFormation Konsole gefunden werden:

-

Öffnen Sie die AWS CloudFormation Konsole unter https://console.aws.amazon.com/cloudformation

. -

Klicken Sie auf Ihren Stack.

-

Klicken Sie auf die Registerkarte Ressourcen.

-

Suchen Sie nach der logischen ID

AthenaResultsBucketund kopieren Sie ihre physische ID.

Einen CloudFormation Stack löschen

Wenn Sie den vorhandenen Stack nicht löschen, schlägt die Erstellung eines neuen Stacks in derselben Region fehl. Sie können einen CloudFormation Stack mithilfe der CloudFormation Konsole oder der AWS CLI löschen.

Um den AWS CloudFormation Stack zu löschen (Konsole)

-

Öffnen Sie die AWS CloudFormation Konsole unter https://console.aws.amazon.com/cloudformation

. -

Wählen Sie auf der Seite Stacks in der CloudFormation Konsole den Stack aus, den Sie löschen möchten. Der Stack muss aktuell ausgeführt werden.

-

Wählen Sie im Stack-Detailbereich Delete (Löschen) aus.

-

Wählen Sie Delete stack (Stack löschen) aus, wenn Sie dazu aufgefordert werden.

Anmerkung

Der Stack-Löschvorgang kann nicht gestoppt werden, sobald die Stack-Löschung begonnen hat. Der Stack wird in den Status

DELETE_IN_PROGRESSversetzt.

Nachdem die Löschung des Stapels abgeschlossen ist, befindet sich der Stack im Status DELETE_COMPLETE.

Behebung von Fehlern beim Löschen von Stacks

Wenn Sie Failed to delete

stack nach dem Klicken auf die Delete Schaltfläche einen Berechtigungsfehler mit der Meldung sehen, ist Ihre IAM-Rolle nicht CloudFormation berechtigt, einen Stack zu löschen. Wenden Sie sich an Ihren Kontoadministrator, um den Stack zu löschen.

Um den CloudFormation Stack zu löschen (AWS CLI)

Geben Sie den folgenden Befehl in die AWS CLI-Schnittstelle ein:

aws cloudformation delete-stack --stack-name your-stack-name --role-arn arn:aws:iam::<ACCOUNT ID>:role/CFN-DetectiveSecurityLakeIntegration

CFN-DetectiveSecurityLakeIntegration ist die Servicerolle, die Sie in diesem Creating an AWS CloudFormation Service Role-Schritt erstellt haben.

Ändern der Integrationskonfiguration

Wenn Sie einen der Parameter ändern möchten, die Sie zur Integration von Detective in Security Lake verwendet haben, können Sie ihn bearbeiten und dann die Integration erneut aktivieren. Sie können die AWS CloudFormation Vorlage bearbeiten, um diese Integration für die folgenden Szenarien wieder zu aktivieren:

-

Zum Aktualisieren des Security-Lake-Abonnements können Sie entweder einen neuen Abonnenten erstellen oder der Security-Lake-Administrator kann die Datenquelle für das bestehende Abonnement aktualisieren.

-

So legen Sie einen anderen Amazon-S3-Bucket zum Speichern der rohen Abfrageprotokolle fest.

-

Um verschiedene Lake Formation-Prinzipale festzulegen.

Wenn Sie die Detective-Integration mit Security Lake erneut aktivieren, können Sie den Resource Share ARN bearbeiten und die IAM-Berechtigungen einsehen. Um die IAM-Berechtigungen zu bearbeiten, können Sie von Detective aus zur IAM-Konsole wechseln. Sie können auch die Werte bearbeiten, die Sie zuvor in die AWS CloudFormation Vorlage eingegeben haben. Sie müssen den vorhandenen CloudFormation Stack löschen und neu erstellen, um die Integration wieder zu aktivieren.

So reaktivieren Sie die Detective-Integration mit Security Lake

-

Öffnen Sie die Detective-Konsole unter https://console.aws.amazon.com/detective/

. -

Wählen Sie im Navigationsbereich Integrationen aus.

-

Sie können die Integration mit einem der folgenden Schritte bearbeiten:

-

Wählen Sie im Bereich Security Lake die Option Bearbeiten aus.

-

Wählen Sie im Bereich Security Lake die Option Ansicht aus. Wählen Sie in der Ansichtsseite die Option Bearbeiten.

-

-

Geben Sie einen neuen Resource Share ARN ein, um auf die Datenquellen in einer Region zuzugreifen.

-

Sehen Sie sich die aktuellen IAM-Berechtigungen an, und rufen Sie die IAM-Konsole auf, wenn Sie die IAM-Berechtigungen bearbeiten möchten.

-

Bearbeiten Sie die Werte in der CloudFormation Vorlage.

-

Löschen Sie zuerst den vorhandenen Stack, bevor Sie einen neuen Stack erstellen. Wenn Sie den vorhandenen Stack nicht löschen und versuchen, einen neuen Stack in derselben Region zu erstellen, schlägt Ihre Anfrage fehl. Weitere Details finden Sie unter Einen CloudFormation Stack löschen.

-

Erstellen Sie einen neuen CloudFormation Stapel. Weitere Details finden Sie unter Erstellen eines Stacks mithilfe der AWS CloudFormation -Vorlage.

-

-

Wählen Sie Integration aktivieren aus.

Deaktivierung der Integration

Wenn Sie die Detective-Integration mit Security Lake deaktivieren, können Sie keine Protokoll- und Ereignisdaten mehr von Security Lake abfragen.

So deaktivieren Sie die Detective-Integration mit Security Lake

-

Öffnen Sie die Detective-Konsole unter https://console.aws.amazon.com/detective/

. -

Wählen Sie im Navigationsbereich Integrationen aus.

-

Löschen Sie den vorhandenen Stack. Weitere Details finden Sie unter Einen CloudFormation Stack löschen.

-

Wählen Sie im Bereich Security Lake-Integration deaktivieren die Option Deaktivieren aus.

Unterstützte AWS Regionen

Sie können Detective in Security Lake in den folgenden AWS Regionen integrieren.

| Name der Region | Region | Endpunkt | Protokoll |

|---|---|---|---|

| USA Ost (Ohio) | us-east-2 |

securitylake.us-east-2.amazonaws.com |

HTTPS |

| USA Ost (Nord-Virginia) | us-east-1 |

securitylake.us-east-1.amazonaws.com |

HTTPS |

| USA West (Nordkalifornien) | us-west-1 |

securitylake.us-west-1.amazonaws.com |

HTTPS |

| USA West (Oregon) | us-west-2 |

securitylake.us-west-2.amazonaws.com |

HTTPS |

| Asien-Pazifik (Mumbai) | ap-south-1 |

securitylake.ap-south-1.amazonaws.com |

HTTPS |

| Asien-Pazifik (Seoul) | ap-northeast-2 |

securitylake.ap-northeast-2.amazonaws.com |

HTTPS |

| Asien-Pazifik (Singapur) | ap-southeast-1 |

securitylake.ap-southeast-1.amazonaws.com |

HTTPS |

| Asien-Pazifik (Sydney) | ap-southeast-2 |

securitylake.ap-southeast-2.amazonaws.com |

HTTPS |

| Asien-Pazifik (Tokio) | ap-northeast-1 |

securitylake.ap-northeast-1.amazonaws.com |

HTTPS |

| Kanada (Zentral) | ca-central-1 |

securitylake.ca-central-1.amazonaws.com |

HTTPS |

| Europa (Frankfurt) | eu-central-1 |

securitylake.eu-central-1.amazonaws.com |

HTTPS |

| Europa (Irland) | eu-west-1 |

securitylake.eu-west-1.amazonaws.com |

HTTPS |

| Europa (London) | eu-west-2 |

securitylake.eu-west-2.amazonaws.com |

HTTPS |

| Europa (Paris) | eu-west-3 |

securitylake.eu-west-3.amazonaws.com |

HTTPS |

| Europa (Stockholm) | eu-north-1 |

securitylake.eu-north-1.amazonaws.com |

HTTPS |

| Südamerika (São Paulo) | sa-east-1 |

securitylake.sa-east-1.amazonaws.com |

HTTPS |

Abfragen von Rohprotokollen in Detective

Nachdem Sie Detective in Security Lake integriert haben, beginnt Detective mit dem Abrufen von Rohprotokollen aus Security Lake, die sich auf AWS CloudTrail Verwaltungsereignisse und Amazon Virtual Private Cloud (Amazon VPC) Flow Logs beziehen.

Anmerkung

Für die Abfrage von Rohprotokollen in Detective fallen keine zusätzlichen Gebühren an. Nutzungsgebühren für andere AWS Services, einschließlich Amazon Athena, fallen weiterhin zu den veröffentlichten Tarifen an.

AWS CloudTrail Management-Ereignisse sind für die folgenden Profile verfügbar:

-

AWS Konto

-

AWS Nutzer

-

AWS Rolle

-

AWS Rolle Sitzung

-

Amazon EC2-Instance

-

Amazon-S3-Bucket

-

IP-Adresse

-

Kubernetes-Cluster

-

Kubernets-Pod

-

Kubernets-Thema

-

IAM-Rolle

-

IAM-Rollensitzung

-

IAM-Benutzer

Amazon VPC Flow Logs sind für die folgenden Profile verfügbar:

-

Amazon EC2-Instance

-

Kubernetes-Pod

Eine Demonstration der Verwendung von Amazon Detective mit Amazon Security Lake mithilfe der Detective-Konsole finden Sie im folgenden Video:

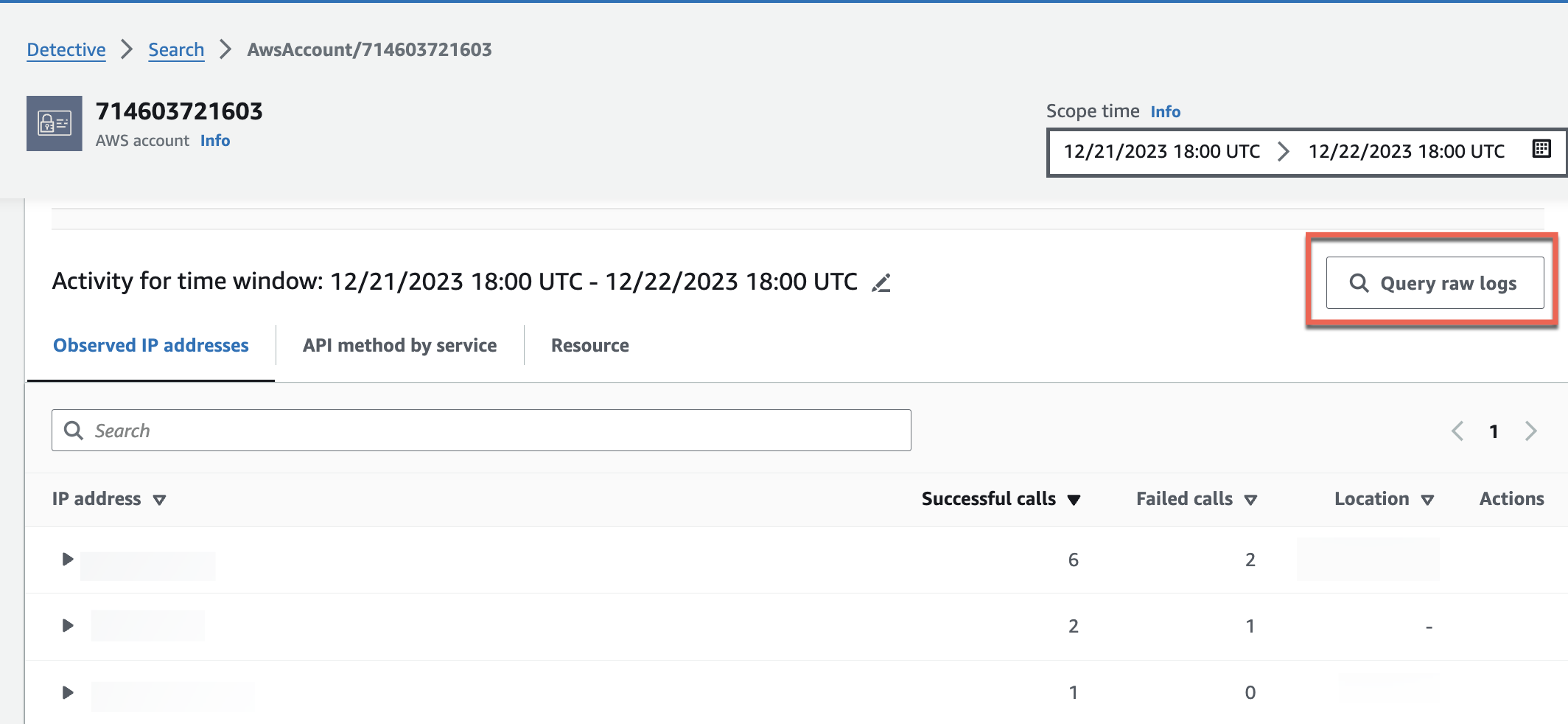

Zur Abfrage von Rohprotokollen für ein AWS-Konto

-

Öffnen Sie die Detective-Konsole unter https://console.aws.amazon.com/detective/

. -

Wählen Sie im Navigationsbereich Suche und suchen Sie dann nach einem

AWS account. -

Wählen Sie im Abschnitt Gesamtes API-Aufrufvolumen die Option Details zur Rahmenzeit anzeigen.

-

Von hier aus können Sie mit der Abfrage von Rohprotokollen beginnen.

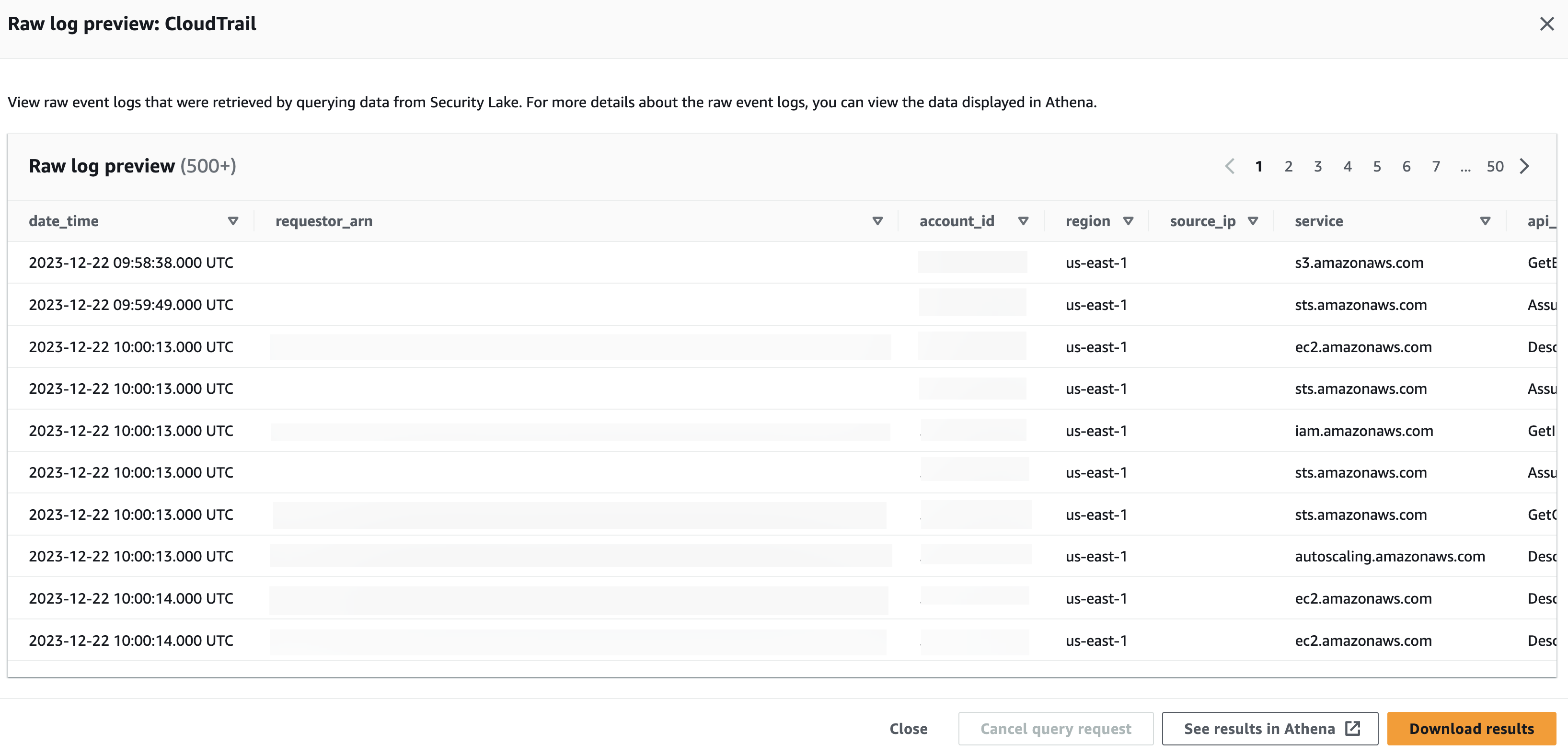

In der Vorschautabelle für Rohprotokolle können Sie die Protokolle und Ereignisse anzeigen, die durch Abfragen von Daten aus Security Lake abgerufen wurden. Weitere Informationen zu den unbearbeiteten Ereignisprotokollen finden Sie in den in Amazon Athena angezeigten Daten.

In der Tabelle „Rohdatenprotokolle abfragen“ können Sie die Abfrageanfrage stornieren, Ergebnisse in Amazon Athena anzeigen und Ergebnisse als Datei mit kommagetrennten Werten (.csv) herunterladen.

Wenn Sie Protokolle in Detective sehen, die Abfrage aber keine Ergebnisse lieferte, kann das aus den folgenden Gründen passieren.

-

Rohprotokolle werden möglicherweise in Detective verfügbar, bevor sie in den Security-Lake-Protokolltabellen angezeigt werden. Bitte versuchen Sie es später erneut.

-

In Security Lake fehlen möglicherweise Protokolle. Wenn Sie über einen längeren Zeitraum gewartet haben, deutet dies darauf hin, dass Protokolle in Security Lake fehlen. Wenden Sie sich an Ihren Security-Lake-Administrator, um das Problem zu beheben.

Beispiele

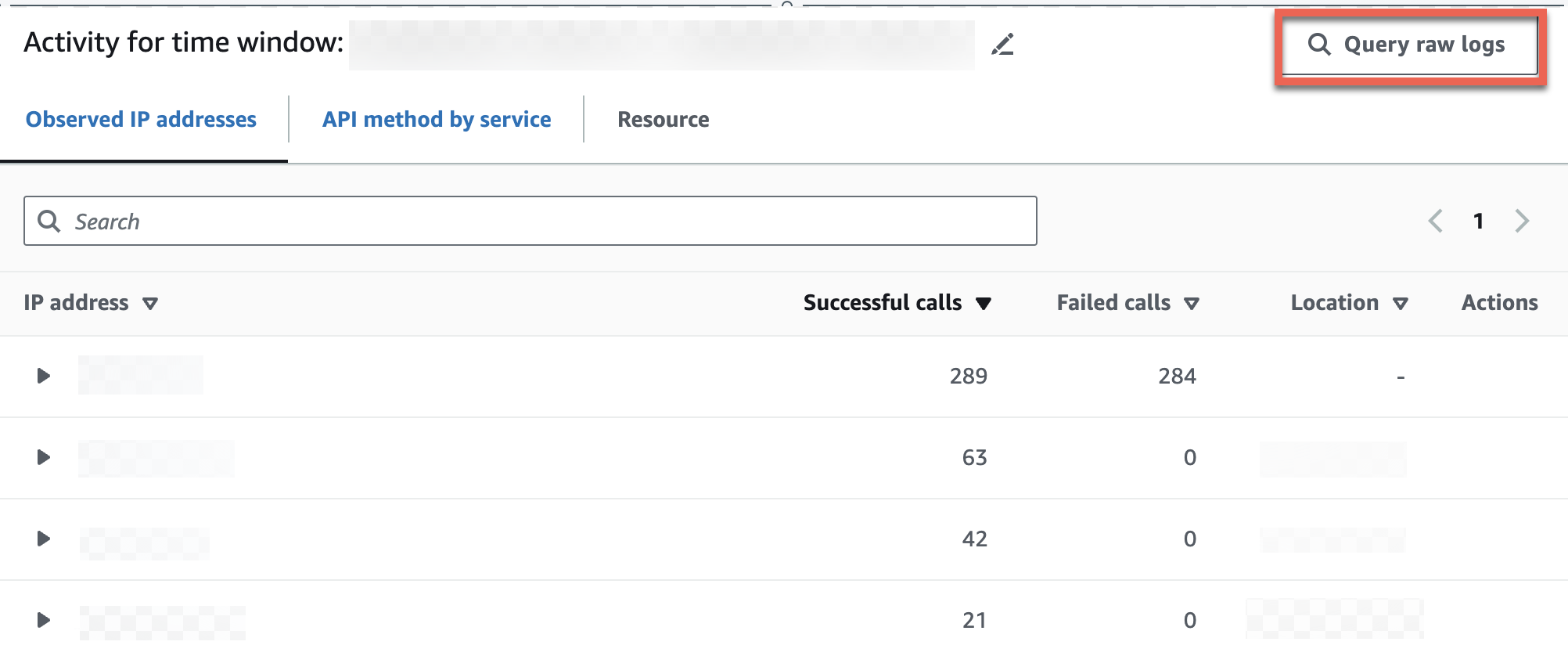

Fragen Sie Rohprotokolle für eine AWS Rolle ab

Wenn Sie die Aktivität einer AWS Rolle in einer neuen Geolokalisierung verstehen möchten, können Sie dies in der Detective-Konsole tun.

Abfragen von Rohprotokollen für eine AWS-Rolle

-

Öffnen Sie die Detective-Konsole unter https://console.aws.amazon.com/detective/

. -

Notieren Sie sich auf der Seite Detective Summary New Observed Geolocations die Rolle. AWS

-

Wählen Sie im Navigationsbereich Suche und suchen Sie nach der

AWS role. -

Erweitern Sie für die AWS Rolle die Ressource, sodass die spezifischen API-Aufrufe angezeigt werden, die von dieser Ressource von dieser IP-Adresse aus gesendet wurden.

-

Wählen Sie das Lupensymbol neben dem API-Aufruf, den Sie untersuchen möchten, um die Tabelle mit der Vorschau des Rohprotokolls zu öffnen.

Rohprotokolle für einen Amazon EKS-Cluster abfragen

-

Öffnen Sie die Detective-Konsole unter https://console.aws.amazon.com/detective/

. -

Navigieren Sie auf der Seite Detective Summary im Abschnitt Container-Cluster mit den meisten erstellten Pods zu einem Amazon EKS-Cluster.

-

Wählen Sie auf der Seite mit den Amazon EKS-Cluster-Details die Registerkarte Kubernets-API-Aktivität aus.

-

Wählen Sie im Abschnitt Allgemeine Kubernets-API-Aktivität, an der dieser Amazon EKS-Cluster beteiligt ist, die Option Details anzeigen für den Geltungsbereich aus.

-

Von hier aus können Sie mit der Abfrage von Rohprotokollen beginnen.

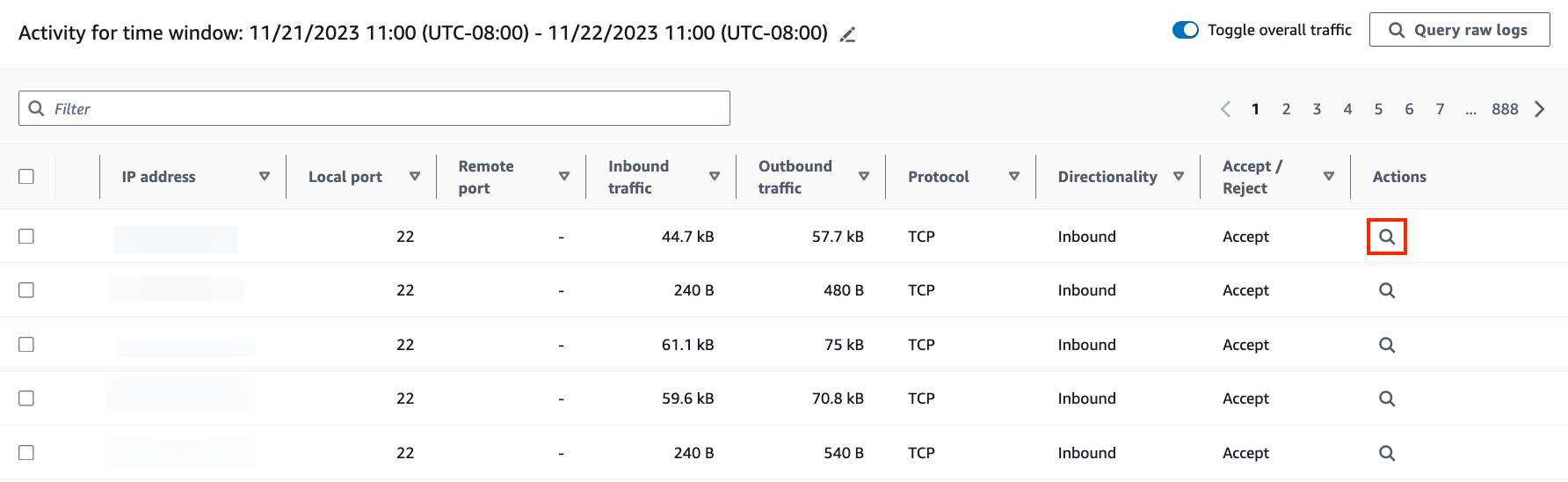

Abfragen von Rohprotokollen für eine Amazon-EC2-Instance

-

Öffnen Sie die Detective-Konsole unter https://console.aws.amazon.com/detective/

. -

Wählen Sie im Navigationsbereich Suche und suchen Sie dann nach einem

Amazon EC2 instance. -

Wählen Sie im Abschnitt Gesamtvolumen des VPC-Durchflusses das Lupensymbol neben dem API-Aufruf, den Sie untersuchen möchten, um die Tabelle mit der Vorschau des Rohprotokolls zu öffnen.

-

Von hier aus können Sie mit der Abfrage von Rohprotokollen beginnen.

In der Vorschautabelle für Rohprotokolle können Sie die Protokolle und Ereignisse anzeigen, die durch Abfragen von Daten aus Security Lake abgerufen wurden. Weitere Informationen zu den unbearbeiteten Ereignisprotokollen finden Sie in den in Amazon Athena angezeigten Daten.

In der Tabelle „Rohdatenprotokolle abfragen“ können Sie die Abfrageanfrage stornieren, Ergebnisse in Amazon Athena anzeigen und Ergebnisse als Datei mit kommagetrennten Werten (.csv) herunterladen.