Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Schritt 1: Selbstverwaltete AD-Domain vorbereiten

Zunächst müssen Sie auf Ihrer selbstverwalteten (On-Premises)-Domain einige voraussetzende Schritte durchführen.

Selbstverwaltete Firewall konfigurieren

Sie müssen Ihre selbstverwaltete Firewall so konfigurieren, dass die folgenden Ports CIDRs für alle Subnetze geöffnet sind, die von der VPC verwendet werden, die Ihr AWS verwaltetes Microsoft AD enthält. In diesem Tutorial lassen wir sowohl eingehenden als auch ausgehenden Datenverkehr von 10.0.0.0/16 (dem CIDR-Block unserer AWS verwalteten Microsoft AD-VPC) an den folgenden Ports zu:

-

TCP/UDP 53 – DNS

-

TCP/UDP 88 – Kerberos-Authentifizierung

-

TCP/UDP 389 — Lightweight Directory Access Protocol (LDAP)

-

TCP 445 — Server-Nachrichtenblock (SMB)

-

TCP 9389 — Active Directory Web Services (ADWS) (Optional — Dieser Port muss geöffnet sein, wenn Sie Ihren NetBIOS-Namen anstelle Ihres vollständigen Domainnamens für die Authentifizierung mit AWS Anwendungen wie Amazon WorkDocs oder Amazon verwenden möchten.) QuickSight

Anmerkung

SMBv1 wird nicht mehr unterstützt.

Dies sind die minimalen Ports, die für die Verbindung der VPC mit dem selbstverwalteten Verzeichnis notwendig sind. Ihre spezifische Konfiguration erfordert möglicherweise die Öffnung zusätzlicher Ports.

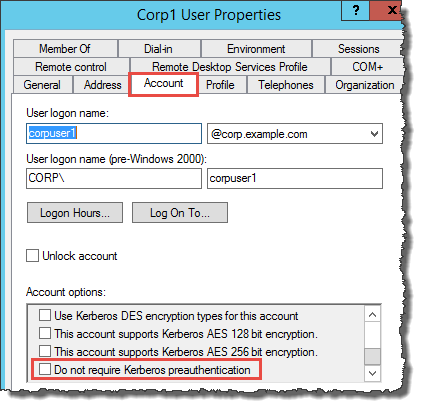

Sicherstellen, dass Kerberos-Vorauthentifizierung aktiviert ist

Benutzerkonten in beiden Verzeichnissen müssen Kerberos Vorauthentifizierung aktiviert haben. Dies ist die Standardeinstellung. Wir überprüfen allerdings die Eigenschaften eines beliebigen Benutzers, um sicherzustellen, dass nichts geändert ist.

Um die Kerberos-Einstellungen eines Benutzers anzuzeigen

-

Öffnen Sie Server Manager auf Ihrem selbstverwalteten Domain-Controller.

-

Wählen Sie im Menü Tools den Eintrag Active Directory Users and Computers.

-

Wählen Sie den Ordner Users (Benutzer) und öffnen Sie das Kontextmenü (rechte Maustaste). Wählen Sie im rechten Bereich ein beliebiges Benutzerkonto aus. Wählen Sie Properties (Eigenschaften).

-

Wählen Sie die Registerkarte Account. Scrollen Sie in der Liste Account options nach unten und stellen Sie sicher, dass Do not require Kerberos preauthentication nicht ausgewählt ist.

DNS-bedingte Weiterleitungen für Ihre selbstverwaltete Domain konfigurieren

Sie müssen DNS-bedingte Weiterleitungen auf jeder Domain einrichten. Bevor Sie dies auf Ihrer selbstverwalteten Domain tun, erhalten Sie zunächst einige Informationen zu Ihrem AWS verwalteten Microsoft AD.

So konfigurieren Sie bedingte Weiterleitungen auf Ihre selbstverwaltete Domain

-

Melden Sie sich bei der an AWS Management Console und öffnen Sie die AWS Directory Service Konsole

. -

Wählen Sie im Navigationsbereich Directories aus.

-

Wählen Sie die Verzeichnis-ID Ihres AWS Managed Microsoft AD.

-

Notieren Sie sich auf der Seite Details die Werte in Directory name (Verzeichnisname) und die DNS address (DNS-Adresse) Ihres Verzeichnisses.

-

Kehren Sie jetzt zu Ihrem selbstverwalteten Domain-Controller zurück. Öffnen Sie Server Manager.

-

Wählen Sie im Menü Tools den Eintrag DNS.

-

Erweitern Sie in der Konsolenstruktur den DNS-Server der Domain, für die Sie die Vertrauensstellung einrichten. Unser Server ist WIN-5V70 CN7 vj0.corp.example.com.

-

Wählen Sie in der Konsolenbaumstruktur Conditional Forwarders.

-

Wählen Sie im Menü Action den Eintrag New conditional forwarder.

-

Geben Sie unter DNS-Domäne den vollqualifizierten Domänennamen (FQDN) Ihres AWS verwalteten Microsoft AD ein, den Sie zuvor notiert haben. In diesem Beispiel lautet MyManaged der FQDN AD.Example.com.

-

Wählen Sie die IP-Adressen der Primärserver und geben Sie die DNS-Adressen Ihres AWS verwalteten Microsoft AD-Verzeichnisses ein, die Sie zuvor notiert haben. In diesem Beispiel sind dies: 10.0.10.246, 10.0.20.121

Nach der Eingabe der DNS-Adressen ist es möglich, einen "Timeout" oder "nicht lösbar" Fehler zu erhalten. Sie können diese Fehler in der Regel ignorieren.

-

Markieren Sie das Kontrollkästchen Store this conditional forwarder in Active Directory, and replicate it as follows.

-

Wählen Sie All DNS servers in this domain und dann OK.

Nächster Schritt

Schritt 2: Ihr AWS Managed Microsoft AD vorbereiten