Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Weitere Informationen zum Datenschlüssel-Caching

Für die meisten Anwendungen ist die Standard-Implementierung des Datenschlüssel-Cachings ausreichend, ohne dass benutzerdefinierter Code geschrieben werden muss. Dieser Abschnitt beschreibt die Standard-Implementierung und einige Details zu Optionen.

Themen

Wie das Datenschlüssel-Caching funktioniert

Wenn Sie Datenschlüssel-Caching in einer Anfrage verwenden, um Daten zu verschlüsseln oder zu entschlüsseln, sucht das AWS Encryption SDK zuerst im Cache nach einem Datenschlüssel, der der Anfrage entspricht. Wenn es eine gültige Übereinstimmung findet, verwendet es den zwischengespeicherten Datenschlüssel, um die Daten zu verschlüsseln. Andernfalls erzeugt es einen neuen Datenschlüssel, genau wie ohne den Cache.

Das Datenschlüssel-Caching wird nicht für Daten unbekannter Größe verwendet, wie z. B. gestreamte Daten. Auf diese Weise kann das Caching-CMM den Schwellenwert für die maximale Bytezahl ordnungsgemäß durchsetzen. Um dieses Verhalten zu vermeiden, fügen Sie der Verschlüsselungsanfrage die Nachrichtengröße hinzu.

Beim Zwischenspeichern von Datenschlüsseln wird zusätzlich zu einem Cache ein Caching-Manager für kryptografisches Material (Caching CMM) verwendet. Der Caching-CMM ist ein spezialisierter Cryptographic Materials Manager (CMM), der mit einem Cache und einem zugrunde liegenden CMM interagiert. (Wenn Sie einen Hauptschlüsselanbieter oder einen Schlüsselbund angeben, AWS Encryption SDK erstellt dieser ein Standard-CMM für Sie.) Das zwischengespeicherte CMM speichert die Datenschlüssel, die das zugrunde liegende CMM zurückgibt. Das Cache-CMM setzt auch die von Ihnen festgelegten Cache-Sicherheitsschwellenwerte durch.

Um zu verhindern, dass der falsche Datenschlüssel aus dem Cache ausgewählt wird, setzen alle kompatiblen Zwischenspeicherungen CMMs voraus, dass die folgenden Eigenschaften der zwischengespeicherten kryptografischen Materialien mit der Materialanforderung übereinstimmen.

-

Verschlüsselungskontext (auch, wenn dieser leer ist)

-

Partitionsname (eine Zeichenfolge, die das Caching-CMM identifiziert)

-

(Nur Entschlüsselung) Verschlüsselte Datenschlüssel

Anmerkung

Die AWS Encryption SDK Zwischenspeicherung von Datenschlüsseln erfolgt nur dann, wenn die Algorithmus-Suite eine Funktion zur Schlüsselableitung

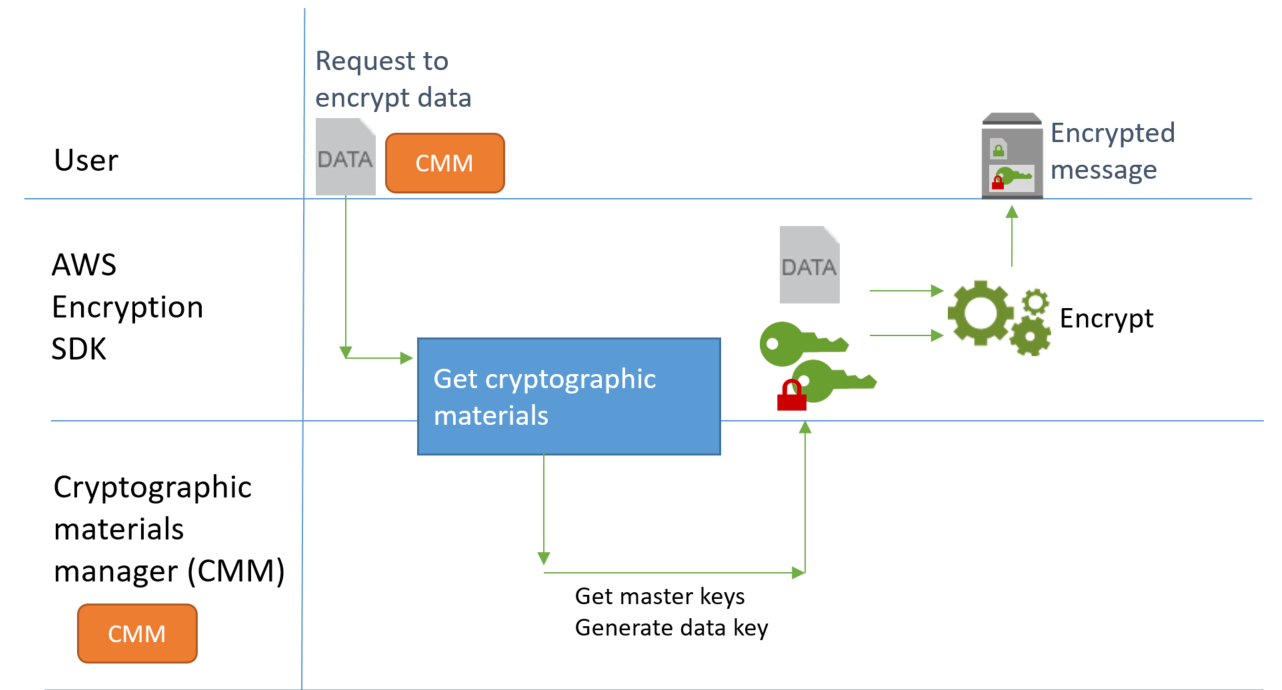

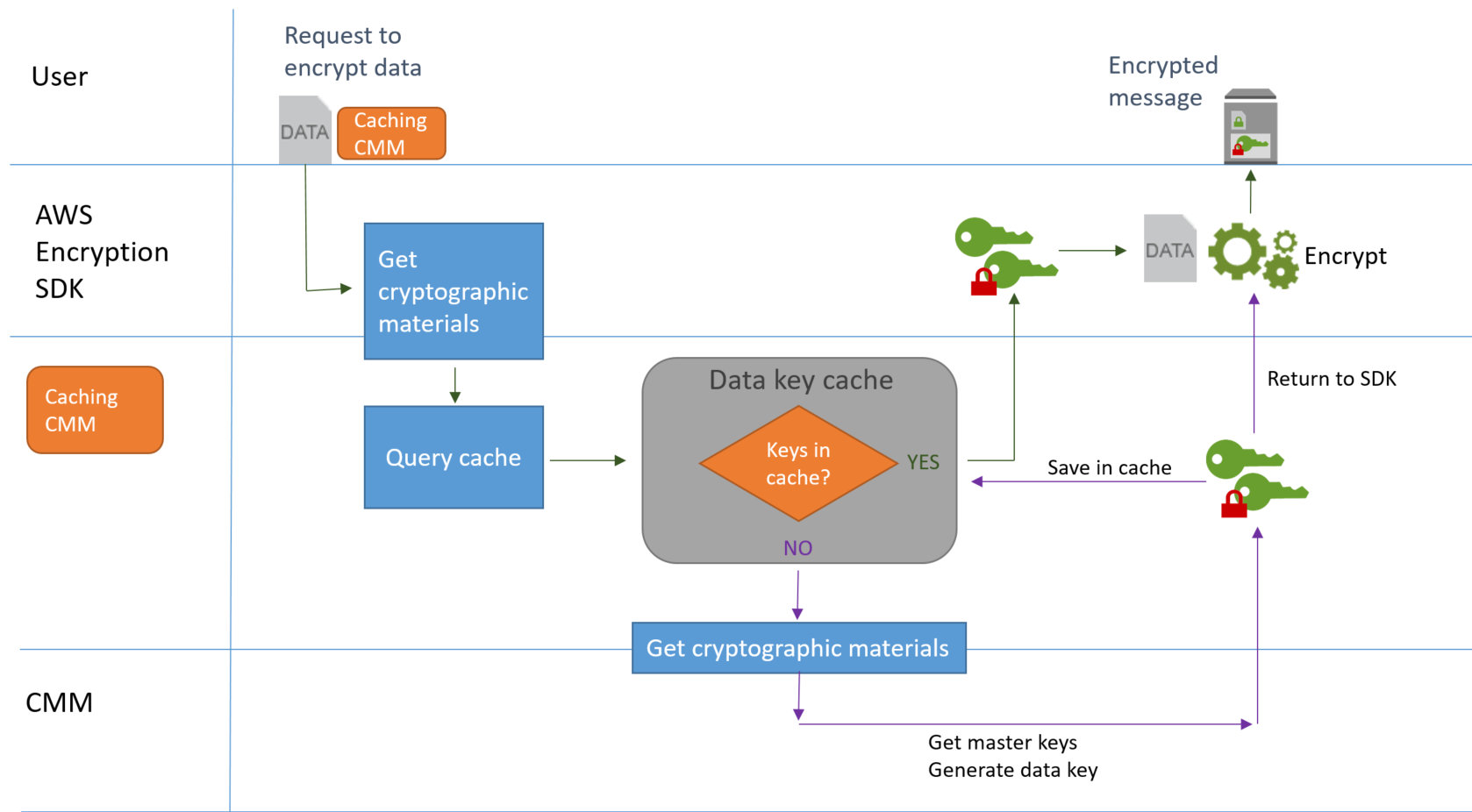

Die folgenden Workflows zeigen, wie eine Anforderung zum Verschlüsseln von Daten mit und ohne Datenschlüssel-Caching verarbeitet wird. Sie zeigen, wie die von Ihnen erstellten Caching-Komponenten, einschließlich des Caches und des Caching-CMM, dabei verwendet werden.

Verschlüsseln von Daten ohne Caching

So rufen Sie Verschlüsselungsmaterialien ohne Caching ab:

-

Eine Anwendung fordert sie auf, Daten AWS Encryption SDK zu verschlüsseln.

Die Anfrage spezifiziert einen Hauptschlüsselanbieter oder einen Schlüsselbund. Das AWS Encryption SDK erstellt ein Standard-CMM, das mit Ihrem Hauptschlüsselanbieter oder Schlüsselbund interagiert.

-

Der AWS Encryption SDK fragt das CMM nach Verschlüsselungsmaterial (besorgen Sie sich kryptografisches Material).

-

Das CMM fragt seinen Schlüsselbund (C und JavaScript) oder seinen Hauptschlüsselanbieter (Java und Python) nach kryptografischem Material. Dies kann einen Aufruf eines kryptografischen Dienstes wie () beinhalten. AWS Key Management Service AWS KMS Das CMM gibt die Verschlüsselungsmaterialien an den zurück. AWS Encryption SDK

-

Der AWS Encryption SDK verwendet den Klartext-Datenschlüssel, um die Daten zu verschlüsseln. Es speichert die verschlüsselten Daten und verschlüsselten Datenschlüssel in einer verschlüsselten Nachricht, die an den Benutzer zurückgegeben wird.

Verschlüsseln von Daten mit Caching

So rufen Sie Verschlüsselungsmaterialien mit Datenschlüssel-Caching ab:

-

Eine Anwendung fordert sie auf, Daten AWS Encryption SDK zu verschlüsseln.

Die Anforderung spezifiziert einen Caching Cryptographic Materials Manager (Caching CMM), der einem zugrunde liegenden Cryptographic Materials Manager (CMM) zugeordnet ist. Wenn Sie einen Hauptschlüsselanbieter oder einen Schlüsselbund angeben, erstellt dieser ein Standard-CMM für Sie AWS Encryption SDK .

-

Das SDK fragt den angegebenen Caching-CMM nach Verschlüsselungsmaterialien.

-

Das Caching-CMM fordert Verschlüsselungsmaterial aus dem Cache an.

-

Wenn der Cache eine Übereinstimmung findet, aktualisiert er das Alter und die Verwendungswerte des entsprechenden Cache-Eintrags und gibt die zwischengespeicherten Verschlüsselungsmaterialien an das zwischengespeicherte CMM zurück.

Wenn der Cache-Eintrag seinen Sicherheitsschwellenwerten entspricht, gibt ihn das Cache-CMM an das SDK zurück. Andernfalls weist es den Cache an, den Eintrag zu entfernen, und geht so vor, als gäbe es keine Übereinstimmung.

-

Wenn der Cache keine gültige Übereinstimmung findet, fordert das Cache-CMM das zugrunde liegende CMM auf, einen neuen Datenschlüssel zu generieren.

Das zugrunde liegende CMM bezieht die kryptografischen Materialien von seinem Schlüsselbund (C und JavaScript) oder seinem Hauptschlüsselanbieter (Java und Python). Dabei könnte es sich um einen Aufruf eines Dienstes handeln, z. B. AWS Key Management Service. Das zugrunde liegende CMM gibt die Klartext- und verschlüsselten Kopien des Datenschlüssels an das zwischengespeicherte CMM zurück.

Das Caching-CMM speichert die neuen Verschlüsselungsmaterialien im Cache.

-

-

Das zwischengespeicherte CMM gibt die Verschlüsselungsmaterialien an den zurück. AWS Encryption SDK

-

Der AWS Encryption SDK verwendet den Klartext-Datenschlüssel, um die Daten zu verschlüsseln. Es speichert die verschlüsselten Daten und verschlüsselten Datenschlüssel in einer verschlüsselten Nachricht, die an den Benutzer zurückgegeben wird.

Erstellen eines Cache für kryptografische Materialien

Der AWS Encryption SDK definiert die Anforderungen an einen Cache für kryptografisches Material, der beim Zwischenspeichern von Datenschlüsseln verwendet wird. Er stellt auch einen lokalen Cache bereit, bei dem es sich um einen konfigurierbaren LRU-Cache (In-Memory-Cache, Least Recently Used)LocalCryptoMaterialsCache Konstruktor in Java und Python, die getLocalCryptographic MaterialsCache Funktion in JavaScript oder den aws_cryptosdk_materials_cache_local_new Konstruktor in C.

Der lokale Cache enthält Logik für die grundlegende Cacheverwaltung, einschließlich des Hinzufügens, Entfernens und Abgleichs zwischengespeicherter Einträge sowie der Verwaltung des Caches. Sie müssen keine benutzerdefinierte Cache-Verwaltungslogik schreiben. Sie können den lokalen Cache unverändert verwenden, ihn anpassen oder durch einen beliebigen kompatiblen Cache ersetzen.

Wenn Sie einen lokalen Cache erstellen, legen Sie dessen Kapazität fest, d. h. die maximale Anzahl von Einträgen, die der Cache aufnehmen kann. Diese Einstellung hilft Ihnen, einen effizienten Cache mit begrenzter Wiederverwendung von Datenschlüsseln zu entwerfen.

Der AWS-Verschlüsselungs-SDK for Java und der stellt AWS-Verschlüsselungs-SDK for Python außerdem einen Null-Cache für kryptografisches Material bereit (NullCryptoMaterialsCache). Der NullCryptoMaterialsCache gibt für alle GET Operationen einen Fehlschlag zurück und reagiert nicht auf PUT Operationen. Sie können das während der NullCryptoMaterialsCache Testphase verwenden oder um das Caching in einer Anwendung, die Caching-Code enthält, vorübergehend zu deaktivieren.

In der AWS Encryption SDK ist jeder Cache für kryptografisches Material einem Caching-Manager für kryptografische Materialien (Caching CMM) zugeordnet. Das CMM für die Zwischenspeicherung ruft Datenschlüssel aus dem Cache ab, legt Datenschlüssel in den Cache und setzt die von Ihnen festgelegten Sicherheitsschwellenwerte durch. Wenn Sie ein Caching-CMM erstellen, geben Sie den Cache an, den es verwendet, und den zugrunde liegenden CMM oder Hauptschlüsselanbieter, der die zwischengespeicherten Datenschlüssel generiert.

Erstellen eines Managers von kryptographischen Materialien, der Caching verwendet

Um das Zwischenspeichern von Datenschlüsseln zu aktivieren, erstellen Sie einen Cache und einen Caching-Manager für kryptografische Materialien (Caching-CMM). Anschließend geben Sie in Ihren Anfragen zum Verschlüsseln oder Entschlüsseln von Daten statt eines standardmäßigen Cryptographic Materials Manager (CMM), eines Masterschlüsselanbieters oder eines Schlüsselbunds einen CMM für die Zwischenspeicherung an.

Es gibt zwei Arten von. CMMs Beide rufen Datenschlüssel (und verwandtes kryptografisches Material) ab, aber auf unterschiedliche Weise, wie folgt:

-

Ein CMM ist mit einem Schlüsselbund (C oder JavaScript) oder einem Hauptschlüsselanbieter (Java und Python) verknüpft. Wenn das SDK das CMM nach Materialien zur Verschlüsselung oder Entschlüsselung fragt, ruft das CMM die Materialien von seinem Schlüsselbund oder Hauptschlüsselanbieter ab. In Java und Python verwendet der CMM die Masterschlüssel zum Generieren, Verschlüsseln oder Entschlüsseln der Datenschlüssel. In C und C generiert und JavaScript verschlüsselt der Schlüsselbund die kryptografischen Materialien und gibt sie zurück.

-

Ein Cache-CMM ist einem Cache, z. B. einem lokalen Cache, und einem zugrunde liegenden CMM zugeordnet. Wenn das SDK den Cache-CMM nach kryptografischem Material fragt, versucht das Caching-CMM, diese aus dem Cache abzurufen. Wenn es keine Übereinstimmung finden kann, fragt das Cache-CMM das zugrundeliegende CMM nach den Materialien. Anschließend speichert er die neuen kryptografischen Materialien im Cache, bevor er sie an den Aufrufer zurückgibt.

Das CMM für die Zwischenspeicherung setzt außerdem Sicherheitsschwellenwerte durch, die Sie für jeden Cache-Eintrag festlegen. Da die Sicherheitsschwellenwerte im Cache-CMM festgelegt und von diesem durchgesetzt werden, können Sie jeden kompatiblen Cache verwenden, auch wenn der Cache nicht für vertrauliches Material konzipiert ist.

Was befinde sich in einem Datenschlüssel-Cache-Eintrag?

Das Datenschlüssel-Caching speichert Datenschlüssel und zugehörige kryptographische Materialien in einem Cache. Jeder Eintrag enthält die folgenden Elemente. Diese Informationen sind möglicherweise hilfreich, wenn Sie entscheiden, ob Sie die Funktion zum Zwischenspeichern von Datenschlüsseln verwenden möchten, und wenn Sie Sicherheitsschwellenwerte in einem Caching Cryptographic Materials Manager (Caching CMM) festlegen.

Im Cache gespeicherte Einträge für Verschlüsselungsanfragen

Die Einträge, die einem Datenschlüssel-Cache durch eine Verschlüsselungsoperation hinzugefügt werden, umfassen folgende Elemente:

-

Klartext-Datenschlüssel

-

Verschlüsselte Datenschlüssel (einen oder mehrere)

-

Nachrichtensignaturschlüssel (falls verwendet)

-

Metadaten, einschließlich Nutzungszähler für die Durchsetzung von Sicherheitsschwellenwerten

Im Cache gespeicherte Einträge für Entschlüsselungsanfragen

Die Einträge, die einem Datenschlüssel-Cache durch eine Entschlüsselungsoperation hinzugefügt werden, umfassen folgende Elemente:

-

Klartext-Datenschlüssel

-

Signaturverifizierungsschlüssel (falls verwendet)

-

Metadaten, einschließlich Nutzungszähler für die Durchsetzung von Sicherheitsschwellenwerten

Verschlüsselungskontext: Wie Cache-Einträge ausgewählt werden

Sie können in jeder Anfrage zur Verschlüsselung von Daten einen Verschlüsselungskontext angeben. Der Verschlüsselungskontext spielt eine spezielle Rolle beim Datenschlüssel-Caching. Damit können Sie Untergruppen von Datenschlüsseln in Ihrem Cache erstellen, auch wenn die Datenschlüssel aus demselben CMM für die Zwischenspeicherung stammen.

Ein Verschlüsselungskontext ist eine Gruppe von Schlüssel/Wert-Paaren mit zufälligen, nicht geheimen Daten. Bei der Entschlüsselung wird der Verschlüsselungskontext kryptographisch an die verschlüsselten Daten, sodass derselbe Verschlüsselungskontext zur Entschlüsselung der Daten benötigt wird. In der AWS Encryption SDK wird der Verschlüsselungskontext in der verschlüsselten Nachricht mit den verschlüsselten Daten und Datenschlüsseln gespeichert.

Wenn Sie einen Datenschlüssel-Cache verwenden, können Sie auch den Verschlüsselungskontext verwenden, um bestimmte im Cache gespeicherte Datenschlüssel für Ihre Verschlüsselungsvorgänge auszuwählen. Der Verschlüsselungskontext wird im Cache-Eintrag mit dem Datenschlüssel gespeichert (er ist Teil der Cache-Eintrag-ID). Im Cache gespeicherte Datenschlüssel werden nur wiederverwendet, wenn ihre Verschlüsselungskontexte übereinstimmen. Wenn Sie bestimmte Datenschlüssel für eine Verschlüsselungsanfrage wiederverwenden möchten, geben Sie den gleichen Verschlüsselungskontext an. Wenn Sie diese Datenschlüssel vermeiden möchten, geben Sie einen anderen Verschlüsselungskontext an.

Der Verschlüsselungskontext ist immer optional, wird aber empfohlen. Wenn Sie in Ihrer Anfrage keinen Verschlüsselungskontext angeben, wird ein leerer Verschlüsselungskontext in die Cache-Eintrag-ID aufgenommen und jeder Anfrage zugeordnet.

Benutzt meine Anwendung zwischengespeicherte Datenschlüssel?

Das Datenschlüssel-Caching ist eine Optimierungsstrategie, die für bestimmte Anwendungen und Workloads sehr effektiv ist. Da es jedoch ein gewisses Risiko mit sich bringt, ist es wichtig zu bestimmen, wie effektiv es für Ihre Situation ist, und dann zu entscheiden, ob der Nutzen die Risiken überwiegt.

Da das Datenschlüssel-Caching Datenschlüssel wiederverwendet, ist der offensichtlichste Effekt die Verringerung der Anzahl der Aufrufe, um neue Datenschlüssel zu generieren. Wenn das Zwischenspeichern von Datenschlüsseln implementiert ist, wird AWS Encryption SDK die AWS KMS GenerateDataKey Operation nur aufgerufen, um den ursprünglichen Datenschlüssel zu erstellen, und wenn der Cache fehlt. Das Caching verbessert jedoch die Leistung nur in Anwendungen, die zahlreiche Datenschlüssel mit den gleichen Eigenschaften generieren, einschließlich des gleichen Verschlüsselungskontexts und des gleichen Algorithmen-Pakets.

Um festzustellen, ob Ihre Implementierung von tatsächlich Datenschlüssel aus dem Cache verwendet, probieren Sie die folgenden Techniken aus. AWS Encryption SDK

-

Überprüfen Sie in den Protokollen Ihrer Master-Key-Infrastruktur die Häufigkeit von Aufrufen zur Erstellung neuer Datenschlüssel. Wenn das Datenschlüssel-Caching wirksam ist, sollte die Anzahl der Aufrufe zum Erstellen neuer Schlüssel spürbar fallen. Wenn Sie beispielsweise einen AWS KMS Hauptschlüsselanbieter oder einen Schlüsselbund verwenden, suchen Sie in den CloudTrail Protokollen nach GenerateDataKeyAnrufen.

-

Vergleichen Sie die verschlüsselten Nachrichten, die das AWS Encryption SDK als Antwort auf verschiedene Verschlüsselungsanforderungen zurückgibt. Wenn Sie beispielsweise den verwenden AWS-Verschlüsselungs-SDK for Java, vergleichen Sie das ParsedCiphertext

Objekt aus verschiedenen Verschlüsselungsaufrufen. Vergleichen Sie in der AWS-Verschlüsselungs-SDK for JavaScript den Inhalt der encryptedDataKeysEigenschaft von. MessageHeaderWenn Datenschlüssel wiederverwendet werden, sind die verschlüsselten Datenschlüssel in der verschlüsselten Nachricht identisch.