Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Lokale Debug-Konsole

Die lokale Debug-Konsolenkomponente (aws.greengrass.LocalDebugConsole) bietet ein lokales Dashboard, das Informationen über Ihre AWS IoT Greengrass Kerngeräte und deren Komponenten anzeigt. Sie können dieses Dashboard verwenden, um Ihr Kerngerät zu debuggen und lokale Komponenten zu verwalten.

Wir empfehlen, diese Komponente nur in Entwicklungsumgebungen und nicht in Produktionsumgebungen zu verwenden. Diese Komponente bietet Zugriff auf Informationen und Operationen, die Sie in einer Produktionsumgebung normalerweise nicht benötigen. Folgen Sie dem Prinzip der geringsten Rechte, indem Sie diese Komponente nur dort einsetzen, wo Sie sie benötigen.

Versionen

Diese Komponente hat die folgenden Versionen:

-

2.4.x

-

2.3.x

-

2.2.x

-

2.1.x

-

2.0.x

Typ

Diese Komponente ist eine Plugin-Komponente (aws.greengrass.plugin). Der Greengrass-Kern führt diese Komponente in derselben Java Virtual Machine (JVM) wie der Nucleus aus. Der Nucleus wird neu gestartet, wenn Sie die Version dieser Komponente auf dem Core-Gerät ändern.

Diese Komponente verwendet dieselbe Protokolldatei wie der Greengrass-Kern. Weitere Informationen finden Sie unter AWS IoT Greengrass Protokolle überwachen.

Weitere Informationen finden Sie unter Komponententypen.

Betriebssystem

Diese Komponente kann auf Kerngeräten installiert werden, auf denen die folgenden Betriebssysteme ausgeführt werden:

Voraussetzungen

Für diese Komponente gelten die folgenden Anforderungen:

-

Sie verwenden einen Benutzernamen und ein Passwort, um sich beim Dashboard anzumelden. Der Benutzername, der lautetdebug, wird Ihnen zur Verfügung gestellt. Sie müssen die AWS IoT Greengrass CLI verwenden, um ein temporäres Passwort zu erstellen, das Sie beim Dashboard auf einem Core-Gerät authentifiziert. Sie müssen in der Lage sein, die AWS IoT Greengrass CLI zu verwenden, um die lokale Debug-Konsole zu verwenden. Weitere Informationen finden Sie in den Greengrass-CLI-Anforderungen. Weitere Informationen zum Generieren des Kennworts und zur Anmeldung finden Sie unter Verwendung der lokalen Debug-Konsolenkomponente.

-

Die lokale Debug-Konsolenkomponente wird für die Ausführung in einer VPC unterstützt.

Abhängigkeiten

Wenn Sie eine Komponente bereitstellen, stellt sie AWS IoT Greengrass auch kompatible Versionen ihrer Abhängigkeiten bereit. Das bedeutet, dass Sie die Anforderungen für die Komponente und all ihre Abhängigkeiten erfüllen müssen, um die Komponente erfolgreich bereitstellen zu können. In diesem Abschnitt werden die Abhängigkeiten für die veröffentlichten Versionen dieser Komponente sowie die semantischen Versionseinschränkungen aufgeführt, die die Komponentenversionen für jede Abhängigkeit definieren. Sie können auch die Abhängigkeiten für jede Version der Komponente in der AWS IoT Greengrass Konsole anzeigen. Suchen Sie auf der Seite mit den Komponentendetails nach der Liste der Abhängigkeiten.

- 2.4.6

-

In der folgenden Tabelle sind die Abhängigkeiten für Version 2.4.6 dieser Komponente aufgeführt.

- 2.4.5

-

In der folgenden Tabelle sind die Abhängigkeiten für Version 2.4.5 dieser Komponente aufgeführt.

- 2.4.4

-

In der folgenden Tabelle sind die Abhängigkeiten für Version 2.4.4 dieser Komponente aufgeführt.

- 2.4.3

-

In der folgenden Tabelle sind die Abhängigkeiten für Version 2.4.3 dieser Komponente aufgeführt.

- 2.4.1 – 2.4.2

-

In der folgenden Tabelle sind die Abhängigkeiten für die Versionen 2.4.1 bis 2.4.2 dieser Komponente aufgeführt.

- 2.4.0

-

In der folgenden Tabelle sind die Abhängigkeiten für Version 2.4.0 dieser Komponente aufgeführt.

- 2.3.0 and 2.3.1

-

In der folgenden Tabelle sind die Abhängigkeiten für die Versionen 2.3.0 und 2.3.1 dieser Komponente aufgeführt.

- 2.2.9

-

In der folgenden Tabelle sind die Abhängigkeiten für Version 2.2.9 dieser Komponente aufgeführt.

- 2.2.8

-

In der folgenden Tabelle sind die Abhängigkeiten für Version 2.2.8 dieser Komponente aufgeführt.

- 2.2.7

-

In der folgenden Tabelle sind die Abhängigkeiten für Version 2.2.7 dieser Komponente aufgeführt.

- 2.2.6

-

In der folgenden Tabelle sind die Abhängigkeiten für Version 2.2.6 dieser Komponente aufgeführt.

- 2.2.5

-

In der folgenden Tabelle sind die Abhängigkeiten für Version 2.2.5 dieser Komponente aufgeführt.

- 2.2.4

-

In der folgenden Tabelle sind die Abhängigkeiten für Version 2.2.4 dieser Komponente aufgeführt.

- 2.2.3

-

In der folgenden Tabelle sind die Abhängigkeiten für Version 2.2.3 dieser Komponente aufgeführt.

- 2.2.2

-

In der folgenden Tabelle sind die Abhängigkeiten für Version 2.2.2 dieser Komponente aufgeführt.

- 2.2.1

-

In der folgenden Tabelle sind die Abhängigkeiten für Version 2.2.1 dieser Komponente aufgeführt.

- 2.2.0

-

In der folgenden Tabelle sind die Abhängigkeiten für Version 2.2.0 dieser Komponente aufgeführt.

- 2.1.0

-

In der folgenden Tabelle sind die Abhängigkeiten für Version 2.1.0 dieser Komponente aufgeführt.

- 2.0.x

-

In der folgenden Tabelle sind die Abhängigkeiten für Version 2.0.x dieser Komponente aufgeführt.

Weitere Informationen zu Komponentenabhängigkeiten finden Sie in der Referenz zu den Komponentenrezepten.

Konfiguration

Diese Komponente stellt die folgenden Konfigurationsparameter bereit, die Sie bei der Bereitstellung der Komponente anpassen können.

- v2.1.x - v2.4.x

-

httpsEnabled-

(Optional) Sie können die HTTPS-Kommunikation für die lokale Debug-Konsole aktivieren. Wenn Sie die HTTPS-Kommunikation aktivieren, erstellt die lokale Debug-Konsole ein selbstsigniertes Zertifikat. Webbrowser zeigen Sicherheitswarnungen für Websites an, die selbstsignierte Zertifikate verwenden. Sie müssen das Zertifikat daher manuell überprüfen. Dann können Sie die Warnung umgehen. Weitere Informationen finden Sie unter Usage.

Standard: true

port-

(Optional) Der Port, an dem die lokale Debug-Konsole bereitgestellt werden soll.

Standard: 1441

websocketPort-

(Optional) Der Websocket-Port, der für die lokale Debug-Konsole verwendet werden soll.

Standard: 1442

bindHostname-

(Optional) Der Hostname, der für die lokale Debug-Konsole verwendet werden soll.

Wenn Sie die AWS IoT Greengrass Core-Software in einem Docker-Container ausführen, setzen Sie diesen Parameter auf0.0.0.0, damit Sie die lokale Debug-Konsole außerhalb des Docker-Containers öffnen können.

Standard: localhost

Beispiel Beispiel: Update zur Zusammenführung von Konfigurationen

Die folgende Beispielkonfiguration legt fest, dass die lokale Debug-Konsole an nicht standardmäßigen Ports geöffnet und HTTPS deaktiviert werden soll.

{

"httpsEnabled": false,

"port": "10441",

"websocketPort": "10442"

}

- v2.0.x

-

port-

(Optional) Der Port, an dem die lokale Debug-Konsole bereitgestellt werden soll.

Standard: 1441

websocketPort-

(Optional) Der Websocket-Port, der für die lokale Debug-Konsole verwendet werden soll.

Standard: 1442

bindHostname-

(Optional) Der Hostname, der für die lokale Debug-Konsole verwendet werden soll.

Wenn Sie die AWS IoT Greengrass Core-Software in einem Docker-Container ausführen, setzen Sie diesen Parameter auf0.0.0.0, damit Sie die lokale Debug-Konsole außerhalb des Docker-Containers öffnen können.

Standard: localhost

Beispiel Beispiel: Update zur Zusammenführung von Konfigurationen

Die folgende Beispielkonfiguration legt fest, dass die lokale Debug-Konsole auf nicht standardmäßigen Ports geöffnet werden soll.

{

"port": "10441",

"websocketPort": "10442"

}

Usage

Um die lokale Debug-Konsole zu verwenden, erstellen Sie eine Sitzung über die Greengrass-CLI. Wenn Sie eine Sitzung erstellen, stellt die Greengrass-CLI einen Benutzernamen und ein temporäres Passwort bereit, mit denen Sie sich bei der lokalen Debug-Konsole anmelden können.

Folgen Sie diesen Anweisungen, um die lokale Debug-Konsole auf Ihrem Core-Gerät oder auf Ihrem Entwicklungscomputer zu öffnen.

- v2.1.x - v2.4.x

-

In den Versionen 2.1.0 und höher verwendet die lokale Debug-Konsole standardmäßig HTTPS. Wenn HTTPS aktiviert ist, erstellt die lokale Debug-Konsole ein selbstsigniertes Zertifikat, um die Verbindung zu sichern. Ihr Webbrowser zeigt aufgrund dieses selbstsignierten Zertifikats eine Sicherheitswarnung an, wenn Sie die lokale Debug-Konsole öffnen. Wenn Sie eine Sitzung mit der Greengrass-CLI erstellen, enthält die Ausgabe die Fingerabdrücke des Zertifikats, sodass Sie überprüfen können, ob das Zertifikat legitim und die Verbindung sicher ist.

Sie können HTTPS deaktivieren. Weitere Informationen finden Sie unter Konfiguration der lokalen Debug-Konsole.

So öffnen Sie die lokale Debug-Konsole

-

(Optional) Um die lokale Debug-Konsole auf Ihrem Entwicklungscomputer anzuzeigen, können Sie den Port der Konsole über SSH weiterleiten. Sie müssen die AllowTcpForwarding Option jedoch zuerst in der SSH-Konfigurationsdatei Ihres Kerngeräts aktivieren. Diese Option ist standardmäßig aktiviert. Führen Sie den folgenden Befehl auf Ihrem Entwicklungscomputer aus, um das Dashboard localhost:1441 auf Ihrem Entwicklungscomputer anzuzeigen.

ssh -L 1441:localhost:1441 -L 1442:localhost:1442 username@core-device-ip-address

-

Erstellen Sie eine Sitzung, um die lokale Debug-Konsole zu verwenden. Wenn Sie eine Sitzung erstellen, generieren Sie ein Passwort, das Sie zur Authentifizierung verwenden. Für die lokale Debug-Konsole ist aus Sicherheitsgründen ein Kennwort erforderlich, da Sie mit dieser Komponente wichtige Informationen anzeigen und Vorgänge auf dem Kerngerät ausführen können. Die lokale Debug-Konsole erstellt außerdem ein Zertifikat, um die Verbindung zu sichern, wenn Sie HTTPS in der Komponentenkonfiguration aktivieren. HTTPS ist standardmäßig aktiviert.

Verwenden Sie die AWS IoT Greengrass CLI, um die Sitzung zu erstellen. Dieser Befehl generiert ein zufälliges 43-stelliges Passwort, das nach 8 Stunden abläuft. Ersetzen Sie /greengrass/v2C:\greengrass\v2 durch den Pfad zum AWS IoT Greengrass V2 Stammordner.

Linux or UnixWindows

- Linux or Unix

sudo /greengrass/v2

- Windows

C:\greengrass\v2\bin\greengrass-cli get-debug-password

Die Befehlsausgabe sieht wie das folgende Beispiel aus, wenn Sie die lokale Debug-Konsole für die Verwendung von HTTPS konfiguriert haben. Sie verwenden die Fingerabdrücke des Zertifikats, um zu überprüfen, ob die Verbindung sicher ist, wenn Sie die lokale Debug-Konsole öffnen.

Username: debug

Password: bEDp3MOHdj8ou2w5de_sCBI2XAaguy3a8XxREXAMPLE

Password expires at: 2021-04-01T17:01:43.921999931-07:00

The local debug console is configured to use TLS security. The certificate is self-signed so you will need to bypass your web browser's security warnings to open the console.

Before you bypass the security warning, verify that the certificate fingerprint matches the following fingerprints.

SHA-256: 15 0B 2C E2 54 8B 22 DE 08 46 54 8A B1 2B 25 DE FB 02 7D 01 4E 4A 56 67 96 DA A6 CC B1 D2 C4 1B

SHA-1: BC 3E 16 04 D3 80 70 DA E0 47 25 F9 90 FA D6 02 80 3E B5 C1

Die Debug-View-Komponente erstellt eine Sitzung, die 8 Stunden dauert. Danach müssen Sie ein neues Passwort generieren, um die lokale Debug-Konsole wieder aufrufen zu können.

-

Öffnen Sie das Dashboard und melden Sie sich dort an. Sehen Sie sich das Dashboard auf Ihrem Greengrass-Core-Gerät oder auf Ihrem Entwicklungscomputer an, wenn Sie den Port über SSH weiterleiten. Führen Sie eine der folgenden Aktionen aus:

-

Wenn Sie HTTPS in der lokalen Debug-Konsole aktiviert haben, was die Standardeinstellung ist, gehen Sie wie folgt vor:

-

Öffnen Sie https://localhost:1441 auf Ihrem Core-Gerät oder auf Ihrem Entwicklungscomputer, wenn Sie den Port über SSH weitergeleitet haben.

Ihr Browser zeigt möglicherweise eine Sicherheitswarnung über ein ungültiges Sicherheitszertifikat an.

-

Wenn Ihr Browser eine Sicherheitswarnung anzeigt, überprüfen Sie, ob das Zertifikat legitim ist, und umgehen Sie die Sicherheitswarnung. Gehen Sie wie folgt vor:

-

Suchen Sie den SHA-256- oder SHA-1-Fingerabdruck für das Zertifikat und stellen Sie sicher, dass er mit dem SHA-256- oder SHA-1-Fingerabdruck übereinstimmt, den der Befehl zuvor gedruckt hat. get-debug-password Ihr Browser stellt möglicherweise einen oder beide Fingerabdrücke bereit. Schlagen Sie in der Dokumentation Ihres Browsers nach, um das Zertifikat und die zugehörigen Fingerabdrücke einzusehen. In einigen Browsern wird der Fingerabdruck des Zertifikats als Fingerabdruck bezeichnet.

Wenn der Fingerabdruck des Zertifikats nicht übereinstimmt, gehen Sie Schritt 2 zu Eine neue Sitzung erstellen. Wenn der Fingerabdruck des Zertifikats immer noch nicht übereinstimmt, ist Ihre Verbindung möglicherweise unsicher.

-

Wenn der Fingerabdruck des Zertifikats übereinstimmt, umgehen Sie die Sicherheitswarnung Ihres Browsers, um die lokale Debug-Konsole zu öffnen. Schlagen Sie in der Dokumentation Ihres Browsers nach, um die Sicherheitswarnung des Browsers zu umgehen.

-

Melden Sie sich auf der Website mit dem Benutzernamen und dem Passwort an, die der get-debug-password Befehl zuvor gedruckt hat.

Die lokale Debug-Konsole wird geöffnet.

-

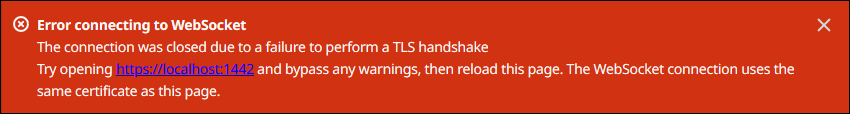

Wenn die lokale Debug-Konsole einen Fehler anzeigt, der besagt, dass WebSocket aufgrund eines fehlgeschlagenen TLS-Handshakes keine Verbindung zur hergestellt werden kann, müssen Sie die selbstsignierte Sicherheitswarnung für die URL umgehen. WebSocket

Gehen Sie wie folgt vor:

-

Öffnen Sie https://localhost:1442 in demselben Browser, in dem Sie die lokale Debug-Konsole geöffnet haben.

-

Überprüfen Sie das Zertifikat und umgehen Sie die Sicherheitswarnung.

Ihr Browser zeigt möglicherweise eine HTTP 404-Seite an, nachdem Sie die Warnung umgangen haben.

-

https://localhost:1441Erneut öffnen.

Die lokale Debug-Konsole zeigt Informationen über das Kerngerät an.

-

Wenn Sie HTTPS in der lokalen Debug-Konsole deaktiviert haben, gehen Sie wie folgt vor:

-

Öffnen Sie es http://localhost:1441 auf Ihrem Core-Gerät oder öffnen Sie es auf Ihrem Entwicklungscomputer, wenn Sie den Port über SSH weitergeleitet haben.

-

Melden Sie sich auf der Website mit dem Benutzernamen und dem Passwort an, die der get-debug-password Befehl zuvor gedruckt hat.

Die lokale Debug-Konsole wird geöffnet.

- v2.0.x

-

Um die lokale Debug-Konsole zu öffnen

-

(Optional) Um die lokale Debug-Konsole auf Ihrem Entwicklungscomputer anzuzeigen, können Sie den Port der Konsole über SSH weiterleiten. Sie müssen die AllowTcpForwarding Option jedoch zuerst in der SSH-Konfigurationsdatei Ihres Kerngeräts aktivieren. Diese Option ist standardmäßig aktiviert. Führen Sie den folgenden Befehl auf Ihrem Entwicklungscomputer aus, um das Dashboard localhost:1441 auf Ihrem Entwicklungscomputer anzuzeigen.

ssh -L 1441:localhost:1441 -L 1442:localhost:1442 username@core-device-ip-address

-

Erstellen Sie eine Sitzung, um die lokale Debug-Konsole zu verwenden. Wenn Sie eine Sitzung erstellen, generieren Sie ein Passwort, das Sie zur Authentifizierung verwenden. Für die lokale Debug-Konsole ist aus Sicherheitsgründen ein Kennwort erforderlich, da Sie mit dieser Komponente wichtige Informationen anzeigen und Vorgänge auf dem Kerngerät ausführen können.

Verwenden Sie die AWS IoT Greengrass CLI, um die Sitzung zu erstellen. Dieser Befehl generiert ein zufälliges 43-stelliges Passwort, das nach 8 Stunden abläuft. Ersetzen Sie /greengrass/v2C:\greengrass\v2 durch den Pfad zum AWS IoT Greengrass V2 Stammordner.

Linux or UnixWindows

- Linux or Unix

sudo /greengrass/v2

- Windows

C:\greengrass\v2\bin\greengrass-cli get-debug-password

Die Befehlsausgabe sieht wie das folgende Beispiel aus.

Username: debug

Password: bEDp3MOHdj8ou2w5de_sCBI2XAaguy3a8XxREXAMPLE

Password will expire at: 2021-04-01T17:01:43.921999931-07:00

Die Debug-View-Komponente erstellt eine Sitzung, die 4 Stunden dauert. Anschließend müssen Sie ein neues Passwort generieren, um die lokale Debug-Konsole erneut aufrufen zu können.

-

Öffnen Sie es http://localhost:1441 auf Ihrem Hauptgerät oder öffnen Sie es auf Ihrem Entwicklungscomputer, wenn Sie den Port über SSH weitergeleitet haben.

-

Melden Sie sich auf der Website mit dem Benutzernamen und dem Passwort an, die der get-debug-password Befehl zuvor gedruckt hat.

Die lokale Debug-Konsole wird geöffnet.

Lokale Protokolldatei

Diese Komponente verwendet dieselbe Protokolldatei wie die Greengrass Nucleus-Komponente.

- Linux

-

/greengrass/v2

- Windows

-

C:\greengrass\v2\logs\greengrass.log

Um die Protokolle dieser Komponente einzusehen

Änderungsprotokoll

In der folgenden Tabelle werden die Änderungen in den einzelnen Versionen der Komponente beschrieben.

|

Version

|

Änderungen

|

|

2.4.6

|

Die Version wurde für die Version 2.16.0 von Greengrass Nucleus aktualisiert.

|

|

2.4.5

|

Die Version wurde für die Version 2.15.0 von Greengrass Nucleus aktualisiert. |

|

2.4.4

|

Die Version wurde für die Version 2.14.0 von Greengrass Nucleus aktualisiert. |

|

2.4.3

|

Die Version wurde für die Version 2.13.0 von Greengrass Nucleus aktualisiert.

- Fehlerkorrekturen und Verbesserungen

-

|

|

2.4.2

|

- Fehlerkorrekturen und Verbesserungen

-

|

|

2.4.1

|

Die Version wurde für die Version 2.12.0 von Greengrass Nucleus aktualisiert. |

|

2.4.0

|

|

|

2.3.1

|

Die Version wurde für die Version 2.11.0 von Greengrass Nucleus aktualisiert. |

|

2.3.0

|

Die Version wurde für die Version 2.10.0 von Greengrass Nucleus aktualisiert. |

|

2.2.7

|

Die Version wurde für die Version 2.9.0 von Greengrass Nucleus aktualisiert. |

|

2.2.6

|

Die Version wurde für die Version 2.8.0 von Greengrass Nucleus aktualisiert. |

|

2.2.5

|

Die Version wurde für die Version 2.7.0 von Greengrass Nucleus aktualisiert.

|

|

2.2.4

|

Die Version wurde für die Version 2.6.0 von Greengrass Nucleus aktualisiert.

|

|

2.2.3

|

- Fehlerkorrekturen und Verbesserungen

-

-

Behebt ein Problem, das den Start verhinderte, wenn die Komponente den Keystore, der den privaten SSL-Schlüssel enthält, nicht entschlüsseln konnte.

-

Die Version wurde für die Version 2.5.0 von Greengrass Nucleus aktualisiert.

|

|

2.2.2

|

Die Version wurde für die Version 2.4.0 von Greengrass Nucleus aktualisiert.

|

|

2.2.1

|

Die Version wurde für die Version 2.3.0 von Greengrass Nucleus aktualisiert.

|

|

2.2.0

|

Die Version wurde für die Version 2.2.0 von Greengrass Nucleus aktualisiert.

|

|

2.1.0

|

- Neue Features

-

- Fehlerkorrekturen und Verbesserungen

-

|

|

2.0.3

|

Erste Version

|