Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Verwenden des Amazon Jenkins Inspector-Plug-ins

Das Jenkins Plugin nutzt die Amazon Inspector SBOM Generator-Binärdatei und die Amazon Inspector Scan API, um am Ende Ihres Builds detaillierte Berichte zu erstellen, sodass Sie Risiken vor der Bereitstellung untersuchen und beheben können. Mit dem Amazon Jenkins Inspector-Plugin können Sie Amazon Inspector Inspector-Schwachstellenscans zu Ihrer Jenkins Pipeline hinzufügen. Amazon Inspector Vulnerability Scans können so konfiguriert werden, dass Pipeline-Ausführungen je nach Anzahl und Schweregrad der erkannten Sicherheitslücken bestanden oder fehlschlagen. Die neueste Version des Jenkins Plug-ins finden Sie im Jenkins Marketplace unter https://plugins.jenkins.io/amazon-inspector-image-scanner/

Wichtig

Bevor Sie die folgenden Schritte ausführen, müssen Sie Jenkins auf Version 2.387.3 oder höher aktualisieren, damit das Plugin ausgeführt werden kann.

Schritt 1. Richten Sie ein AWS-Konto

Konfigurieren Sie eine AWS-Konto mit einer IAM-Rolle, die den Zugriff auf die Amazon Inspector Scan API ermöglicht. Detaillierte Anweisungen finden Sie unter Einrichtung eines AWS Kontos für die Nutzung der Amazon Inspector CI/CD Inspector-Integration.

Schritt 2. Installieren Sie das Amazon Inspector Jenkins-Plugin

Das folgende Verfahren beschreibt, wie Sie das Amazon Inspector Jenkins-Plugin vom Jenkins Dashboard aus installieren.

-

Wählen Sie im Jenkins-Dashboard Manage Jenkins und anschließend Manage Plugins aus.

-

Wählen Sie „Verfügbar“.

-

Suchen Sie auf der Registerkarte Verfügbar nach Amazon Inspector Scans und installieren Sie dann das Plugin.

(Optional) Schritt 3. Fügen Sie Docker-Anmeldeinformationen hinzu Jenkins

Anmerkung

Fügen Sie nur Docker-Anmeldeinformationen hinzu, wenn sich das Docker-Image in einem privaten Repository befindet. Andernfalls überspringen Sie diesen Schritt.

Das folgende Verfahren beschreibt, wie Sie Docker-Anmeldeinformationen vom Jenkins Dashboard Jenkins aus hinzufügen.

-

Wählen Sie im Jenkins-Dashboard Manage Jenkins, Credentials und dann System aus.

-

Wählen Sie Globale Anmeldeinformationen und dann Anmeldeinformationen hinzufügen aus.

-

Wählen Sie unter Kind die Option Benutzername mit Passwort aus.

-

Wählen Sie unter Bereich die Option Global (Jenkins, Knoten, Elemente, alle untergeordneten Elemente usw.) aus.

-

Geben Sie Ihre Daten ein und wählen Sie dann OK.

(Optional) Schritt 4. AWS Anmeldeinformationen hinzufügen

Anmerkung

Fügen Sie nur AWS Anmeldeinformationen hinzu, wenn Sie sich anhand eines IAM-Benutzers authentifizieren möchten. Andernfalls überspringen Sie diesen Schritt.

Im folgenden Verfahren wird beschrieben, wie Sie AWS Anmeldeinformationen über das Jenkins Dashboard hinzufügen.

-

Wählen Sie im Jenkins-Dashboard Manage Jenkins, Credentials und dann System aus.

-

Wählen Sie Globale Anmeldeinformationen und dann Anmeldeinformationen hinzufügen aus.

-

Wählen Sie für Kind die Option AWS-Anmeldeinformationen aus.

-

Geben Sie Ihre Daten ein, einschließlich Ihrer Zugangsschlüssel-ID und Ihres geheimen Zugangsschlüssels, und wählen Sie dann OK.

Schritt 5. Fügen Sie CSS-Unterstützung in einem Jenkins Skript hinzu

Das folgende Verfahren beschreibt, wie CSS-Unterstützung in einem Jenkins Skript hinzugefügt wird.

-

Starten Sie Jenkins neu.

-

Wählen Sie im Dashboard Manage Jenkins, Nodes, Built-In Node und dann Script Console aus.

-

Fügen Sie im Textfeld die Zeile hinzu und wählen Sie

System.setProperty("hudson.model.DirectoryBrowserSupport.CSP", "")dann Ausführen aus.

Schritt 6: Fügen Sie Amazon Inspector Scan zu Ihrem Build hinzu

Sie können Amazon Inspector Scan zu Ihrem Build hinzufügen, indem Sie Ihrem Projekt einen Build-Schritt hinzufügen oder die Jenkins deklarative Pipeline verwenden.

Amazon Inspector Scan zu Ihrem Build, indem Sie Ihrem Projekt einen Build-Schritt hinzufügen

-

Scrollen Sie auf der Konfigurationsseite nach unten zu Build Steps und wählen Sie Build-Schritt hinzufügen aus. Wählen Sie dann Amazon Inspector Scan aus.

-

Wählen Sie zwischen zwei Inspector-Sbomgen-Installationsmethoden: Automatisch oder Manuell. Die automatische Option ermöglicht es dem Plugin, die neueste Version herunterzuladen. Außerdem wird sichergestellt, dass Sie immer über die neuesten Funktionen, Sicherheitsupdates und Bugfixes verfügen.

-

(Option 1) Wählen Sie Automatisch, um die neueste Version von inspector-sbomgen herunterzuladen. Diese Option erkennt automatisch das Betriebssystem und die CPU-Architektur, die derzeit verwendet werden.

-

(Option 2) Wählen Sie Manuell, wenn Sie die Amazon Inspector SBOM Generator-Binärdatei für das Scannen einrichten möchten. Wenn Sie diese Methode wählen, stellen Sie sicher, dass Sie den vollständigen Pfad zu einer zuvor heruntergeladenen Version von inspector-sbomgen angeben.

Weitere Informationen finden Sie unter Installation von Amazon Inspector SBOM Generator (Sbomgen) in Amazon Inspector SBOM Generator.

-

-

Gehen Sie wie folgt vor, um die Konfiguration des Amazon Inspector Scan-Build-Schritts abzuschließen:

-

Geben Sie Ihre Bild-ID ein. Das Bild kann lokal, remote oder archiviert sein. Bildnamen sollten der Docker Benennungskonvention entsprechen. Wenn Sie ein exportiertes Bild analysieren, geben Sie den Pfad zur erwarteten TAR-Datei an. Sehen Sie sich das folgende Beispiel für Image-ID-Pfade an:

-

Für lokale oder Remote-Container:

NAME[:TAG|@DIGEST] -

Für eine TAR-Datei:

/path/to/image.tar

-

-

Wählen Sie einen aus AWS-Region, über den die Scananforderung gesendet werden soll.

-

(Optional) Geben Sie unter Berichtsartefaktname einen benutzerdefinierten Namen für die während des Erstellungsprozesses generierten Artefakte ein. Auf diese Weise können sie eindeutig identifiziert und verwaltet werden.

-

(Optional) Geben Sie unter Dateien überspringen ein oder mehrere Verzeichnisse an, die Sie vom Scannen ausschließen möchten. Ziehen Sie diese Option für Verzeichnisse in Betracht, die aufgrund ihrer Größe nicht gescannt werden müssen.

-

(Optional) Wählen Sie für Docker-Anmeldeinformationen Ihren Docker Benutzernamen aus. Tun Sie dies nur, wenn sich Ihr Container-Image in einem privaten Repository befindet.

-

(Optional) Sie können die folgenden unterstützten AWS Authentifizierungsmethoden bereitstellen:

-

(Optional) Geben Sie für die IAM-Rolle einen Rollen-ARN an (arn:aws:iam: :role/).

AccountNumberRoleName -

(Optional) Geben Sie für AWS-Anmeldeinformationen AWS Anmeldeinformationen für die Authentifizierung auf der Grundlage eines IAM-Benutzers an.

-

(Optional) Geben Sie als AWS Profilname den Namen eines Profils an, für das Sie sich mithilfe eines Profilnamens authentifizieren möchten.

-

-

(Optional) Wählen Sie Schwellenwerte für Sicherheitslücken aktivieren aus. Mit dieser Option können Sie feststellen, ob Ihr Build fehlschlägt, wenn eine gescannte Sicherheitslücke einen Wert überschreitet. Wenn alle Werte gleich sind

0, ist der Build erfolgreich, unabhängig davon, wie viele Sicherheitslücken gescannt werden. Für den EPSS-Score kann der Wert zwischen 0 und 1 liegen. Wenn eine gescannte Sicherheitslücke einen Wert überschreitet, schlägt der Build fehl, und alle, CVEs deren EPSS-Score über dem Wert liegt, werden in der Konsole angezeigt.

-

-

Wählen Sie Speichern.

Fügen Sie Amazon Inspector Scan mithilfe der Jenkins deklarativen Pipeline zu Ihrem Build hinzu

Sie können Amazon Inspector Scan mithilfe der deklarativen Jenkins-Pipeline automatisch oder manuell zu Ihrem Build hinzufügen.

Um die deklarative Pipeline automatisch herunterzuladen SBOMGen

-

Verwenden Sie die folgende Beispielsyntax, um Amazon Inspector Scan zu einem Build hinzuzufügen. Basierend auf Ihrer bevorzugten Betriebssystemarchitektur des Amazon Inspector SBOM Generator-Downloads,

SBOMGEN_SOURCEersetzen Sie ihn durch LinuxAMD64 oder LinuxARM64.IMAGE_PATHErsetzen Sie durch den Pfad zu Ihrem Image (z. B.alpine:latest), durch denIAM_ROLEARN der IAM-Rolle, die Sie in Schritt 1 konfiguriert haben, undIDdurch Ihre Docker Anmeldeinformations-ID, wenn Sie ein privates Repository verwenden. Sie können optional Schwellenwerte für Sicherheitslücken aktivieren und Werte für jeden Schweregrad angeben.

pipeline { agent any stages { stage('amazon-inspector-image-scanner') { steps { script { step([ $class: 'com.amazon.inspector.jenkins.amazoninspectorbuildstep.AmazonInspectorBuilder', sbomgenSource: 'SBOMGEN_SOURCE', // this can be linuxAmd64 or linuxArm64 archivePath: 'IMAGE_PATH', awsRegion: 'REGION', iamRole: 'IAM ROLE', credentialId: 'Id', // provide empty string if image not in private repositories awsCredentialId: ''AWS ID;', awsProfileName: 'Profile Name', isThresholdEnabled:false, countCritical:0, countHigh:0, countLow:10, countMedium:5, ]) } } } } }

Um die SBOMGen deklarative Pipeline manuell herunterzuladen

-

Verwenden Sie die folgende Beispielsyntax, um Amazon Inspector Scan zu einem Build hinzuzufügen.

SBOMGEN_PATHErsetzen Sie durch den Pfad zum Amazon Inspector SBOM Generator, den Sie in Schritt 3 installiert haben,IMAGE_PATHdurch den Pfad zu Ihrem Image (z. B.alpine:latest), durch denIAM_ROLEARN der IAM-Rolle, die Sie in Schritt 1 konfiguriert haben, undIDdurch Ihre Docker Anmeldeinformations-ID, wenn Sie ein privates Repository verwenden. Sie können optional Schwellenwerte für Sicherheitslücken aktivieren und Werte für jeden Schweregrad angeben.

Anmerkung

Platzieren Sie es Sbomgen im Jenkins-Verzeichnis und geben Sie den Pfad zum Jenkins-Verzeichnis im Plugin an (z. B.). /opt/folder/arm64/inspector-sbomgen

pipeline { agent any stages { stage('amazon-inspector-image-scanner') { steps { script { step([ $class: 'com.amazon.inspector.jenkins.amazoninspectorbuildstep.AmazonInspectorBuilder', sbomgenPath: 'SBOMGEN_PATH', archivePath: 'IMAGE_PATH', awsRegion: 'REGION', iamRole: 'IAM ROLE', awsCredentialId: ''AWS ID;', credentialId: 'Id;', // provide empty string if image not in private repositories awsProfileName: 'Profile Name', isThresholdEnabled:false, countCritical:0, countHigh:0, countLow:10, countMedium:5, ]) } } } } }

Schritt 7. Sehen Sie sich Ihren Amazon Inspector Inspector-Schwachstellenbericht an

-

Vervollständigen Sie einen neuen Build Ihres Projekts.

-

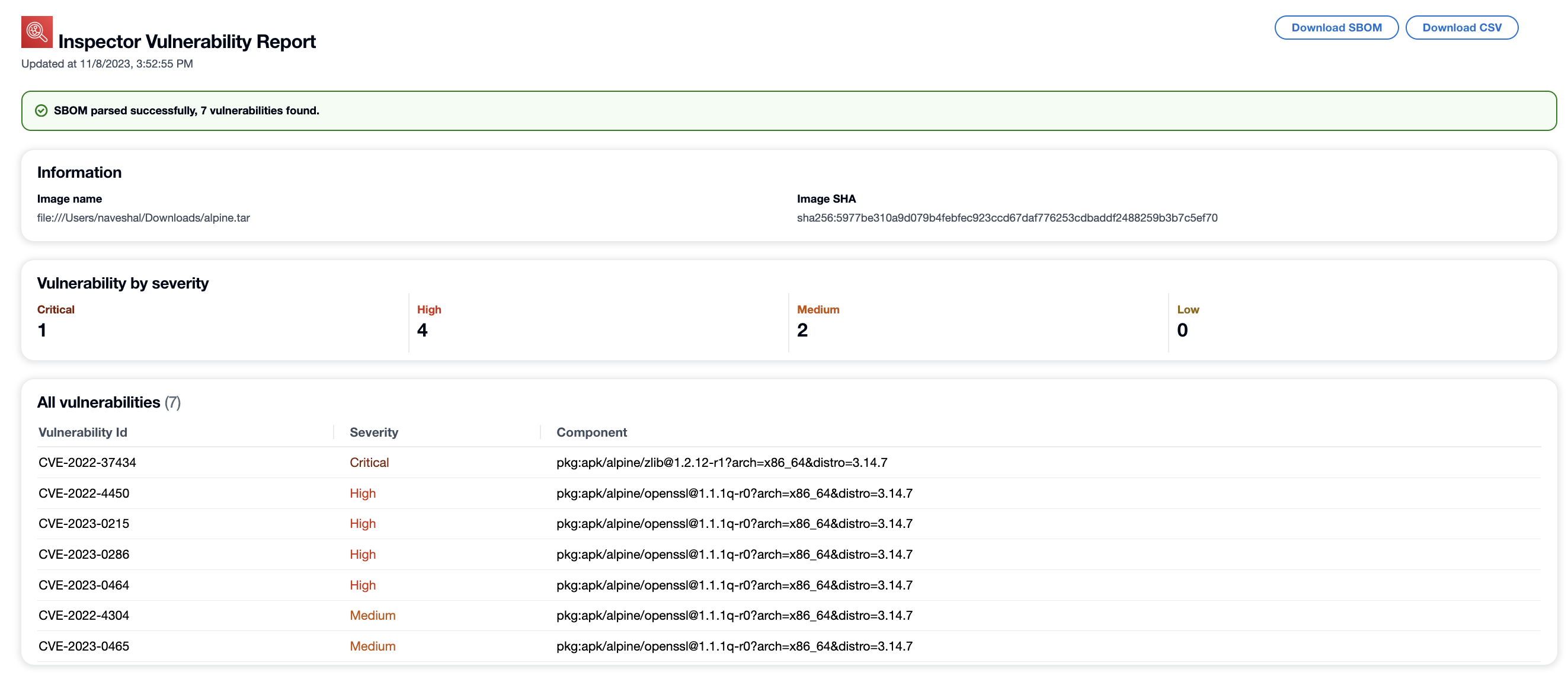

Wählen Sie nach Abschluss des Builds ein Ausgabeformat aus den Ergebnissen aus. Wenn Sie HTML auswählen, haben Sie die Möglichkeit, eine JSON-, SBOM- oder CSV-Version des Berichts herunterzuladen. Im Folgenden wird ein Beispiel für einen HTML-Bericht gezeigt:

Fehlerbehebung

Im Folgenden sind häufig auftretende Fehler aufgeführt, die bei der Verwendung des Amazon Inspector Scan-Plug-ins auftreten könnenJenkins.

Anmeldeinformationen konnten nicht geladen werden oder STS-Ausnahmefehler

Fehler:

InstanceProfileCredentialsProvider(): Failed to load credentials or sts exception.

Auflösung

Holen Sie sich aws_access_key_id und aws_secret_access_key für Ihr AWS Konto. Aufstellen aws_access_key_id und aws_secret_access_key rein~/.aws/credentials.

Das Bild konnte nicht aus Tarball-, lokalen oder Remote-Quellen geladen werden

Fehler:

2024/10/16 02:25:17 [ImageDownloadFailed]: failed to load image from tarball, local, or remote sources.

Anmerkung

Dieser Fehler kann auftreten, wenn das Jenkins-Plugin das Container-Image nicht lesen kann, das Container-Image nicht in der Docker Engine gefunden wird und das Container-Image nicht in der Remote-Container-Registry gefunden wird.

Auflösung

Überprüfen Sie Folgendes:

-

Der Benutzer des Jenkins-Plugins hat Leseberechtigungen für das Bild, das Sie scannen möchten.

-

Das Bild, das Sie scannen möchten, ist in Docker der Engine vorhanden.

-

Ihre Remote-Bild-URL ist korrekt.

-

Sie sind bei der Remote-Registrierung authentifiziert (falls zutreffend).

Inspector-SBOMGen-Pfadfehler

Fehler:

Exception:com.amazon.inspector.jenkins.amazoninspectorbuildstep.exception.SbomgenNotFoundException: There was an issue running inspector-sbomgen, is /opt/inspector/inspector-sbomgen the correct path?

Auflösung

Gehen Sie wie folgt vor, um das Problem zu beheben.

-

Platzieren Sie die richtige Betriebssystemarchitektur Inspector-SBOMGen im Jenkins Verzeichnis Weitere Informationen finden Sie unter Amazon Inspector SBOM Generator.

-

Erteilen Sie mit dem folgenden Befehl ausführbare Rechte für die Binärdatei:.

chmod +x inspector-sbomgen -

Geben Sie im Plugin den richtigen Jenkins Computerpfad an, z.

/opt/folder/arm64/inspector-sbomgenB. -

Speichern Sie die Konfiguration und führen Sie den Jenkins Job aus.