Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Scannen von Lambda-Code mit Amazon Inspector

Amazon Inspector

Amazon Inspector bietet eine kontinuierliche, automatisierte Schwachstellenanalyse für Lambda-Funktionen und -Layer. Amazon Inspector stellt zwei Scantypen für Lambda bereit:

-

Lambda-Standardscan (Standard): Scannt Anwendungsabhängigkeiten innerhalb einer Lambda-Funktion und ihrer Layer auf Paketschwachstellen.

-

Lambda-Codescan: Scannt den benutzerdefinierten Anwendungscode in Funktionen und Layern auf Code-Schwachstellen. Sie können entweder den Lambda-Standardscan einzeln oder zusammen mit dem Lambda-Codescan aktivieren.

Um Amazon Inspector zu aktivieren, navigieren Sie zur Amazon-Inspector-Konsole

Sie können Amazon Inspector für mehrere Konten aktivieren und bei der Einrichtung von Amazon Inspector die Berechtigungen zur Verwaltung von Amazon Inspector für die Organisation an bestimmte Konten delegieren. Während der Aktivierung müssen Sie Amazon Inspector Berechtigungen erteilen, indem Sie die folgende Rolle erstellen: AWSServiceRoleForAmazonInspector2. In der Amazon-Inspector-Konsole können Sie diese Rolle mit einem Klick erstellen.

Beim Lambda-Standardscan initiiert Amazon Inspector Schwachstellenscans von Lambda-Funktionen in den folgenden Situationen:

-

Sobald Amazon Inspector eine bestehende Lambda-Funktion entdeckt.

-

Wenn Sie eine neue Lambda-Funktion bereitstellen.

-

Wenn Sie ein Update für den Anwendungscode oder die Abhängigkeiten einer vorhandenen Lambda-Funktion oder ihrer Layer bereitstellen.

-

Immer wenn Amazon Inspector seiner Datenbank ein neues CVE-Element (Common Vulnerabilities and Exposures) hinzufügt und dieses CVE für Ihre Funktion relevant ist.

Beim Lambda-Codescan wertet Amazon Inspector Ihren Lambda-Funktionscode mithilfe von Automated Reasoning und Machine Learning aus. Dabei wird der Anwendungscode auf die allgemeine Einhaltung der Sicherheitsregeln hin analysiert. Wenn Amazon Inspector eine Sicherheitslücke in Ihrem Anwendungscode für Lambda-Funktionen entdeckt, erstellt Amazon Inspector einen detaillierten Schwachstellenbericht für den Code. Eine Liste möglicher Erkennungen finden Sie in der Amazon CodeGuru Detector Library.

Rufen Sie die Amazon-Inspector-Konsole

Um eine Lambda-Funktion vom Standardscan auszuschließen, kennzeichnen Sie die Funktion mit dem folgenden Schlüssel-Wert-Paar:

-

Key:InspectorExclusion -

Value:LambdaStandardScanning

Um eine Lambda-Funktion von Codescans auszuschließen, kennzeichnen Sie die Funktion mit dem folgenden Schlüssel-Wert-Paar:

-

Key:InspectorCodeExclusion -

Value:LambdaCodeScanning

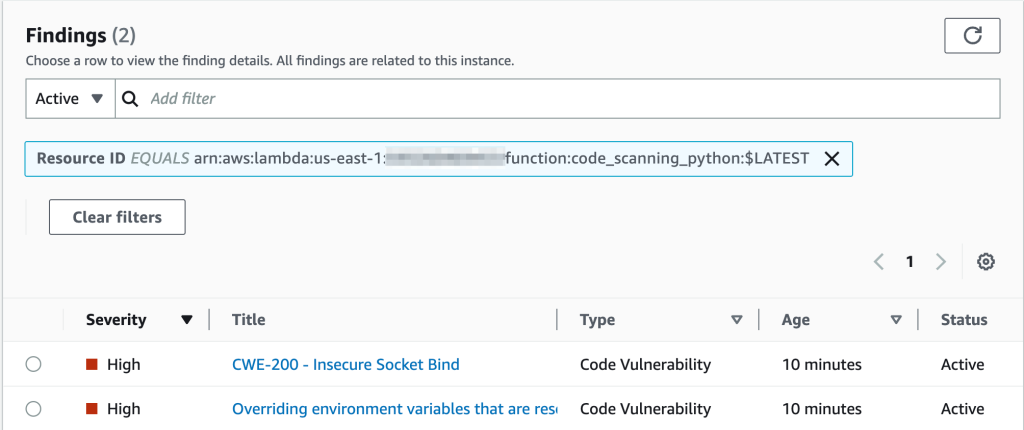

Wie in der folgenden Abbildung dargestellt, erkennt Amazon Inspector Schwachstellen automatisch und kategorisiert die Funde beispielsweise als Codeschwachstelle. Das deutet darauf hin, dass sich die Schwachstelle im Funktionscode befindet und nicht in einer der codeabhängigen Bibliotheken. Sie können diese Details für eine bestimmte Funktion oder mehrere Funktionen gleichzeitig einsehen.

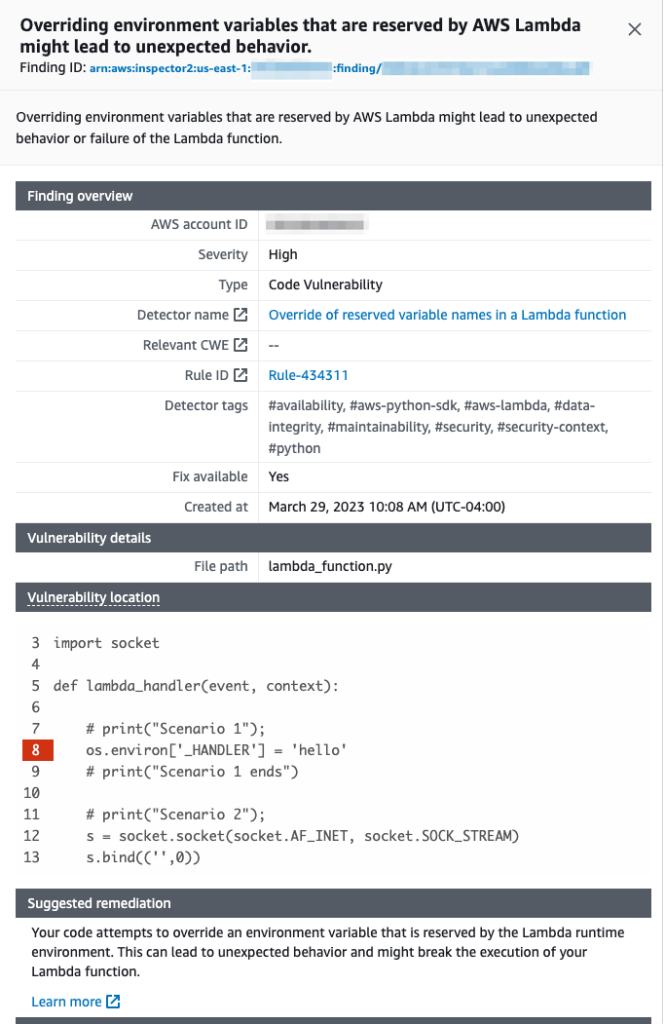

Sie können jeden Befund eingehend untersuchen und erfahren, wie Sie das Problem beheben können.

Achten Sie bei der Verwendung von Lambda-Funktionen darauf, dass Sie die Namenskonventionen einhalten. Weitere Informationen finden Sie unter Verwenden von Lambda-Umgebungsvariablen.

Sie sind für die Lösungsvorschläge verantwortlich, die Sie akzeptieren. Lesen Sie sich die Lösungsvorschläge immer durch, bevor Sie sie annehmen. Möglicherweise müssen Sie Anpassungen an den Lösungsvorschlägen vornehmen, damit Ihr Code am Ende auch das tut, was Sie beabsichtigt haben.