Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

SAML-Authentifizierung für Amazon Serverless OpenSearch

Mit der SAML-Authentifizierung für Amazon OpenSearch Serverless können Sie Ihren bestehenden Identitätsanbieter verwenden, um Single Sign-On (SSO) für die OpenSearch Dashboard-Endpunkte serverloser Sammlungen anzubieten.

Mit der SAML-Authentifizierung können Sie externe Identitätsanbieter verwenden, um sich bei Dashboards anzumelden, um Daten zu indizieren und zu suchen OpenSearch . OpenSearch Serverless unterstützt Anbieter, die den SAML 2.0-Standard verwenden, wie IAM Identity Center, Okta, Keycloak, Active Directory Federation Services (AD FS) und Auth0. Sie können IAM Identity Center so konfigurieren, dass Benutzer und Gruppen aus anderen Identitätsquellen wie Okta und Microsoft OneLogin Entra ID synchronisiert werden. Eine Liste der von IAM Identity Center unterstützten Identitätsquellen und Schritte zu ihrer Konfiguration finden Sie in den Tutorials Erste Schritte im IAM Identity Center-Benutzerhandbuch.

Anmerkung

Die SAML-Authentifizierung ist nur für den Zugriff auf OpenSearch Dashboards über einen Webbrowser vorgesehen. Authentifizierte Benutzer können nur über die Entwicklungstools in Dashboards Anfragen an die OpenSearch API-Operationen stellen. OpenSearch Mit Ihren SAML-Anmeldeinformationen können Sie keine direkten HTTP-Anfragen an die OpenSearch API-Operationen stellen.

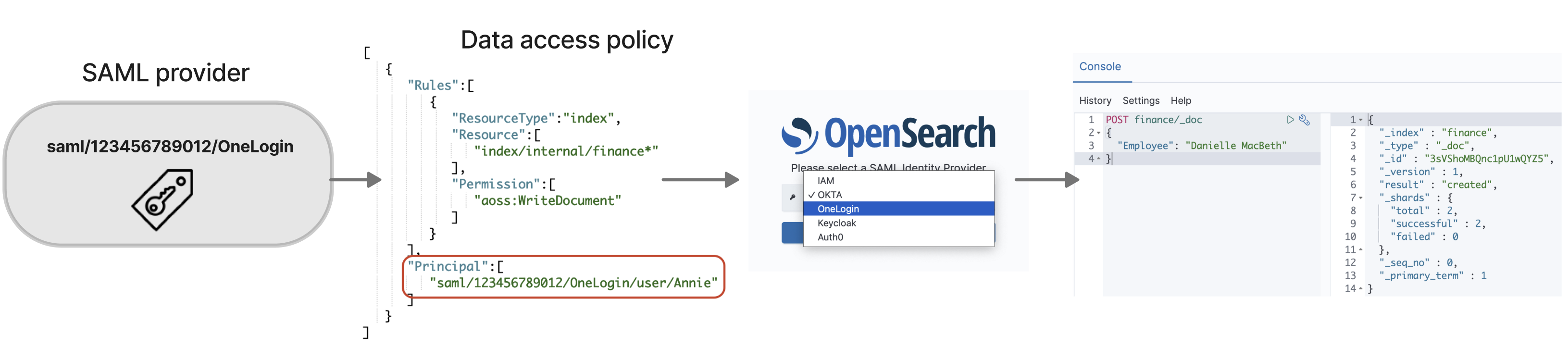

Zum Einrichten der SAML-Authentifizierung konfigurieren Sie zuerst einen SAML-Identitätsanbieter (IdP). Anschließend nehmen Sie einen oder mehrere Benutzer von diesem IdP in eine Datenzugriffsrichtlinie auf. Diese Richtlinie gewährt ihr bestimmte Berechtigungen für and/or Sammlungsindizes. Ein Benutzer kann sich dann bei OpenSearch Dashboards anmelden und die Aktionen ausführen, die in der Datenzugriffsrichtlinie zulässig sind.

Themen

Überlegungen

Berücksichtigen Sie beim Konfigurieren der SAML-Authentifizierung Folgendes:

-

Signierte und verschlüsselte Anfragen werden nicht unterstützt.

-

Verschlüsselte Aussagen werden nicht unterstützt.

-

Vom Identitätsanbieter initiierte Authentifizierung und Abmeldung werden nicht unterstützt.

-

Service Control Policies (SCP) werden im Fall von Nicht-IAM-Identitäten (wie SAML in Amazon OpenSearch Serverless und SAML und grundlegende interne Benutzerautorisierung für Amazon Service) nicht angewendet oder bewertet. OpenSearch

Erforderliche Berechtigungen

Die SAML-Authentifizierung für OpenSearch Serverless verwendet die folgenden (IAM-) Berechtigungen: AWS Identity and Access Management

-

aoss:CreateSecurityConfig– Erstellt einen SAML-Anbieter. -

aoss:ListSecurityConfig– Listet alle SAML-Anbieter im aktuellen Konto auf. -

aoss:GetSecurityConfig– Zeigt Informationen zum SAML-Anbieter an. -

aoss:UpdateSecurityConfig– Ändert eine bestimmte SAML-Anbieterkonfiguration, einschließlich der XML-Metadaten. -

aoss:DeleteSecurityConfig– Löscht einen SAML-Anbieter.

Die folgende identitätsbasierte Zugriffsrichtlinie ermöglicht einem Benutzer die Verwaltung aller IdP-Konfigurationen:

Beachten Sie, dass das Resource-Element ein Platzhalter sein muss.

Erstellen von SAML-Anbietern (Konsole)

In diesen Schritten wird erläutert, wie SAML-Anbieter erstellt werden. Dies ermöglicht die SAML-Authentifizierung mit vom Service Provider (SP) initiierter Authentifizierung für Dashboards. OpenSearch Die vom Identitätsanbieter initiierte Authentifizierung wird nicht unterstützt.

Um die SAML-Authentifizierung für Dashboards zu aktivieren OpenSearch

-

Melden Sie sich zu https://console.aws.amazon.com/aos/Hause

bei der Amazon OpenSearch Service-Konsole an. -

Erweitern Sie im linken Navigationsbereich Serverless und wählen Sie SAML authentication (SAML-Authentifizierung) aus.

-

Wählen Sie Add SAML provider (SAML-Anbieter hinzufügen).

-

Geben Sie einen Namen und eine Beschreibung für die Sammlung an.

Anmerkung

Der von Ihnen angegebene Name ist öffentlich zugänglich und wird in einem Drop-down-Menü angezeigt, wenn sich Benutzer bei OpenSearch Dashboards anmelden. Stellen Sie sicher, dass der Name leicht erkennbar ist und keine vertraulichen Informationen über Ihren Identitätsanbieter preisgibt.

-

Kopieren Sie unter Configure your IdP (Konfigurieren Ihres IdP) die URL des Assertion Consumer Service (ACS).

-

Verwenden Sie die ACS-URL, die Sie gerade kopiert haben, um Ihren Identitätsanbieter zu konfigurieren. Terminologie und Schritte variieren je nach Anbieter. Schlagen Sie in der Dokumentation Ihres Anbieters nach.

In Okta erstellen Sie beispielsweise eine „SAML 2.0-Webanwendung“ und geben die ACS-URL als Single Sign On URL (Single-Sign-On-URL), Recipient URL (Empfänger-URL) und Destination URL (Ziel-URL) an. Für Auth0 geben Sie ihn unter Zulässiger Rückruf an. URLs

-

Geben Sie die Zielgruppeneinschränkung an, falls Ihr IdP ein Feld dafür aufweist. Die Zielgruppenbeschränkung ist ein Wert innerhalb der SAML-Aussagen, der angibt, für wen die Aussagen bestimmt ist. Mit OpenSearch Serverless können Sie Folgendes tun. Stellen Sie sicher, dass Sie das

contentim folgenden Codebeispiel durch Ihre eigene AWS-Konto ID ersetzen:-

Verwenden Sie die standardmäßige Zielgruppenbeschränkung

:opensearch:.111122223333 -

(Optional) konfigurieren Sie eine benutzerdefinierte Zielgruppenbeschränkung mit dem AWS CLI. Weitere Informationen finden Sie unter Erstellen von SAML-Anbietern (AWS CLI).

Der Name des Feldes für die Zielgruppenbeschränkung variiert je nach Anbieter. Für Okta ist es der Audience URI (SP Entity ID) (Zielgruppen-URI (SP-Entitäts-ID)). Für IAM Identity Center ist es die Application SAML audience (SAML-Zielgruppe der Anwendung).

-

-

Wenn Sie IAM Identity Center verwenden, müssen Sie außerdem die folgende Attributzuordnung angeben:

Subject=${user:name}, mit einem Format vonunspecified. -

Nachdem Sie Ihren Identitätsanbieter konfiguriert haben, wird eine IdP-Metadatendatei generiert. Diese XML-Datei enthält Informationen zum Anbieter, z. B. ein TLS-Zertifikat, Single Sign-On-Endpunkte und die Entitäts-ID des Identitätsanbieters.

Kopieren Sie den Text aus der IdP-Metadaten-Datei und fügen Sie ihn in das Feld Provide metadata from your IdP (Metadaten von Ihrem IdP bereitstellen) ein. Wählen Sie alternativ Aus XML-Datei importieren und laden Sie die Datei hoch. Die Metadatendatei sollte ungefähr so aussehen:

<?xml version="1.0" encoding="UTF-8"?> <md:EntityDescriptor entityID="entity-id" xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata"> <md:IDPSSODescriptor WantAuthnRequestsSigned="false" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <md:KeyDescriptor use="signing"> <ds:KeyInfo xmlns:ds="http://www.w3.org/2000/09/xmldsig#"> <ds:X509Data> <ds:X509Certificate>tls-certificate</ds:X509Certificate> </ds:X509Data> </ds:KeyInfo>s </md:KeyDescriptor> <md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified</md:NameIDFormat> <md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat> <md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="idp-sso-url"/> <md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect" Location="idp-sso-url"/> </md:IDPSSODescriptor> </md:EntityDescriptor> -

Lassen Sie das Feld Benutzerdefiniertes Benutzer-ID-Attribut leer, um das

NameIDElement der SAML-Assertion für den Benutzernamen zu verwenden. Wenn Ihre Assertion dieses Standardelement nicht verwendet und stattdessen den Benutzernamen als benutzerdefiniertes Attribut enthält, geben Sie dieses Attribut hier an. Bei Attributen wird zwischen Groß- und Kleinschreibung unterschieden. Es wird nur ein einzelnes Benutzerattribut unterstützt.Das folgende Beispiel zeigt ein Überschreibungsattribut für

NameIDin der SAML-Aussage:<saml2:Attribute Name="UserId" NameFormat="urn:oasis:names:tc:SAML:2.0:attrname-format:basic"> <saml2:AttributeValue xmlns:xs="http://www.w3.org/2001/XMLSchema" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:type="xs:string">annie</saml2:AttributeValue> </saml2:Attribute> -

(Optional) Geben Sie im Feld Group attribute (Gruppenattribut) ein benutzerdefiniertes Attribut an, z. B.

roleodergroup. Es wird nur ein einzelnes Gruppenattribut unterstützt. Es gibt kein Standard-Gruppenattribut. Wenn Sie keine angeben, können Ihre Datenzugriffsrichtlinien nur Benutzerprinzipale enthalten.Das folgende Beispiel zeigt ein Gruppenattribut in der SAML-Aussage:

<saml2:Attribute Name="department" NameFormat="urn:oasis:names:tc:SAML:2.0:attrname-format:basic"> <saml2:AttributeValue xmlns:xs="http://www.w3.org/2001/XMLSchema" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:type="xs:string">finance</saml2:AttributeValue> </saml2:Attribute> -

Standardmäßig meldet OpenSearch Dashboards Benutzer nach 24 Stunden ab. Sie können diesen Wert auf eine beliebige Zahl zwischen 1 und 12 Stunden (15 und 720 Minuten) konfigurieren, indem Sie das OpenSearch Dashboard-Timeout angeben. Wenn Sie versuchen, das Timeout auf 15 Minuten oder weniger festzulegen, wird Ihre Sitzung auf eine Stunde zurückgesetzt.

-

Wählen Sie Create SAML provider (SAML-Anbieter erstellen).

Auf Dashboards zugreifen OpenSearch

Nachdem Sie einen SAML-Anbieter konfiguriert haben, können alle Benutzer und Gruppen, die diesem Anbieter zugeordnet sind, zum OpenSearch Dashboards-Endpunkt navigieren. Die Dashboard-URL hat das Format collection-endpoint/_dashboards/

Wenn Sie SAML aktiviert haben, werden Sie durch Auswahl des Links in der AWS Management Console zur IdP-Auswahlseite weitergeleitet, auf der Sie sich mit Ihren SAML-Anmeldeinformationen anmelden können. Verwenden Sie zunächst das Dropdown-Menü, um einen Identitätsanbieter auszuwählen:

Melden Sie sich anschließend mit den Anmeldeinformationen Ihres Identitätsanbieters an.

Wenn Sie SAML nicht aktiviert haben, werden Sie durch Auswahl des Links auf der AWS Management Console weitergeleitet, um sich als IAM-Benutzer oder als IAM-Rolle anzumelden, ohne dass SAML aktiviert ist.

Gewährung von Zugriff für SAML-Identitäten auf Sammlungsdaten

Nachdem Sie einen SAML-Anbieter erstellt haben, müssen Sie den zugrunde liegenden Benutzern und Gruppen immer noch Zugriff auf die Daten in Ihren Sammlungen gewähren. Sie gewähren Zugriff über Datenzugriffsrichtlinien. Solange Sie Benutzern keinen Zugriff gewähren, können diese keine Daten in Ihren Sammlungen lesen, schreiben oder löschen.

Um Zugriff zu gewähren, erstellen Sie eine Datenzugriffsrichtlinie und geben Sie Ihre and/or SAML-Benutzergruppe IDs in der Erklärung an: Principal

[ { "Rules":[ ... ], "Principal":[ "saml/987654321098/myprovider/user/Shaheen", "saml/987654321098/myprovider/group/finance" ] } ]

Sie können Zugriff auf Sammlungen, Indizes oder beides gewähren. Wenn Sie möchten, dass verschiedene Benutzer über unterschiedliche Berechtigungen verfügen, erstellen Sie mehrere Regeln. Eine Liste der verfügbaren Berechtigungen finden Sie unter Unterstützte Richtlinienberechtigungen. Weitere Informationen zum Formatieren einer Zugriffsrichtlinie finden Sie unter Richtliniensyntax.

Erstellen von SAML-Anbietern (AWS CLI)

Um einen SAML-Anbieter mithilfe der OpenSearch Serverless API zu erstellen, senden Sie eine Anfrage: CreateSecurityConfig

aws opensearchserverless create-security-config \ --namemyprovider\ --type saml \ --saml-options file://saml-auth0.json

Geben Sie saml-options, einschließlich der Metadaten-XML, als Schlüsselwert-Zuordnung in einer .json-Datei an. Die Metadaten-XML muss als JSON-Escape-Zeichenfolge

{ "sessionTimeout": 70, "groupAttribute": "department", "userAttribute": "userid", "openSearchServerlessEntityId": "aws:opensearch:111122223333:app1", "metadata": "EntityDescriptor xmlns=\"urn:oasis:names:tc:SAML:2.0:metadata\" ... ... ... IDPSSODescriptor\r\n\/EntityDescriptor" }

Anmerkung

(Optional) Konfigurieren Sie eine benutzerdefinierte Zielgruppenbeschränkung mit dem. AWS CLI Weitere Informationen finden Sie unter Erstellen von SAML-Anbietern (AWS CLI).

Anzeigen von SAML-Anbietern

In der folgenden ListSecurityConfigsAnfrage sind alle SAML-Anbieter in Ihrem Konto aufgeführt:

aws opensearchserverless list-security-configs --type saml

Die Anfrage gibt Informationen zu allen vorhandenen SAML-Anbietern zurück, einschließlich der vollständigen IdP-Metadaten, die Ihr Identitätsanbieter generiert:

{ "securityConfigDetails": [ { "configVersion": "MTY2NDA1MjY4NDQ5M18x", "createdDate": 1664054180858, "description": "Example SAML provider", "id": "saml/111122223333/myprovider", "lastModifiedDate": 1664054180858, "samlOptions": { "groupAttribute": "department", "metadata": "EntityDescriptorxmlns=\"urn:oasis:names:tc:SAML:2.0:metadata\" ...... ...IDPSSODescriptor\r\n/EntityDescriptor", "sessionTimeout": 120, "openSearchServerlessEntityId": "aws:opensearch:111122223333:app1", "userAttribute": "userid" } } ] }

Um Details zu einem bestimmten Anbieter anzuzeigen, einschließlich des configVersion für zukünftige Updates, senden Sie eine GetSecurityConfig-Anfrage.

Aktualisieren von SAML-Anbietern

Um einen SAML-Anbieter mithilfe der OpenSearch Serverless-Konsole zu aktualisieren, wählen Sie SAML-Authentifizierung, wählen Sie Ihren Identitätsanbieter aus und klicken Sie auf Bearbeiten. Sie können alle Felder ändern, einschließlich der Metadaten und derb benutzerdefinierten Attribute.

Um einen Anbieter über die OpenSearch Serverless API zu aktualisieren, senden Sie eine UpdateSecurityConfigAnfrage und geben Sie die ID der zu aktualisierenden Richtlinie an. Sie müssen auch eine Konfigurationsversion angeben, die Sie mithilfe der ListSecurityConfigs- oder GetSecurityConfig-Befehle abrufen können. Die Angabe der neuesten Version stellt sicher, dass Sie nicht versehentlich eine Änderung überschreiben, die von jemand anderem vorgenommen wurde.

Die folgende Anfrage aktualisiert die SAML-Optionen für einen Anbieter:

aws opensearchserverless update-security-config \ --id saml/123456789012/myprovider\ --type saml \ --saml-options file://saml-auth0.json \ --config-versionMTY2NDA1MjY4NDQ5M18x

Geben Sie Ihre SAML-Konfigurationsoptionen als Schlüsselwert-Zuordnung in einer .json-Datei an.

Wichtig

Aktualisierungen von SAML-Optionen erfolgen nicht inkrementell. Wenn Sie bei einer Aktualisierung keinen Wert für einen Parameter im SAMLOptions-Objekt angeben, werden die vorhandenen Werte mit leeren Werten überschrieben. Wenn die aktuelle Konfiguration beispielsweise einen Wert für userAttribute enthält und Sie dann eine Aktualisierung vornehmen und diesen Wert nicht angeben, wird der Wert aus der Konfiguration entfernt. Stellen Sie sicher, dass Sie die vorhandenen Werte kennen, bevor Sie eine Aktualisierung durch Aufrufen der GetSecurityConfig-Operation vornehmen.

Löschen von SAML-Anbietern

Wenn Sie einen SAML-Anbieter löschen, sind alle Verweise auf zugeordnete Benutzer und Gruppen in Ihren Datenzugriffsrichtlinien nicht mehr funktionsfähig. Um Verwirrung zu vermeiden, empfehlen wir Ihnen, alle Verweise auf den Endpunkt in Ihren Zugriffsrichtlinien zu entfernen, bevor Sie den Endpunkt löschen.

Um einen SAML-Anbieter mithilfe der OpenSearch Serverless-Konsole zu löschen, wählen Sie Authentifizierung, wählen Sie den Anbieter aus und klicken Sie auf Löschen.

Um einen Anbieter über die OpenSearch Serverless API zu löschen, senden Sie eine Anfrage: DeleteSecurityConfig

aws opensearchserverless delete-security-config --id saml/123456789012/myprovider