Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Erteilen von OpsWorks Stack-Benutzerberechtigungen pro Stack

Wichtig

Der AWS OpsWorks Stacks Dienst hat am 26. Mai 2024 das Ende seiner Lebensdauer erreicht und wurde sowohl für neue als auch für bestehende Kunden deaktiviert. Wir empfehlen Kunden dringend, ihre Workloads so bald wie möglich auf andere Lösungen zu migrieren. Wenn Sie Fragen zur Migration haben, wenden Sie sich an das AWS -Support Team auf AWS re:POST

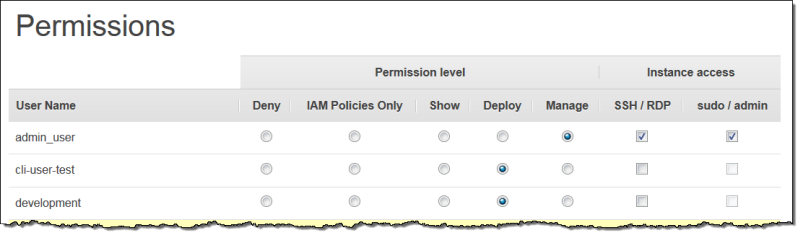

Die einfachste Möglichkeit, die Benutzerberechtigungen von OpsWorks Stacks zu verwalten, besteht darin, die Berechtigungsseite eines Stacks zu verwenden. Jeder Stack hat eine eigene Seite, auf der Berechtigungen für diesen Stack verliehen werden.

Um Berechtigungseinstellungen bearbeiten zu können, müssen Sie als administrativer Benutzer oder als Benutzer mit der Berechtigung Manage (Verwalten) angemeldet sein. Die Liste zeigt nur die Benutzer, die in OpsWorks Stacks importiert wurden. Weitere Informationen zum Erstellen und Importieren von Benutzern finden Sie unter Verwalten von Benutzern.

Die Standardberechtigungsstufe ist „Nur IAM-Richtlinien“, wodurch Benutzern nur die Berechtigungen gewährt werden, die in ihrer IAM-Richtlinie enthalten sind.

-

Wenn Sie einen Benutzer aus IAM oder aus einer anderen Region importieren, wird der Benutzer der Liste für alle vorhandenen Stacks mit der Berechtigungsstufe „Nur IAM-Richtlinien“ hinzugefügt.

-

Standardmäßig hat ein Benutzer, den Sie gerade aus einer anderen Region importiert haben, keinen Zugriff auf Stacks in der Zielregion. Wenn Sie Benutzer aus einer anderen Region importieren, damit sie Stacks in der Zielregion verwalten können, müssen ihnen nach dem Import der Benutzer Berechtigungen für diese Stacks zugewiesen werden.

-

Wenn Sie einen neuen Stack erstellen, werden alle aktuellen Benutzer automatisch der Liste mit der Berechtigungsebene IAM Policies Only (Nur IAM-Richtlinien) hinzugefügt.

Themen

Festlegen von Benutzerberechtigungen

So legen Sie Benutzerberechtigungen fest

-

Wählen Sie im Navigationsbereich Permissions (Berechtigungen) aus.

-

Wählen Sie auf der Seite Permissions (Berechtigungen) die Option Edit (Bearbeiten) aus.

-

Ändern Sie die Einstellungen Permission level (Berechtigungsebene) und Instance access (Instance-Zugriff):

-

Weisen Sie über die Einstellung Permissions level (Berechtigungsebene) jedem Benutzer eine Standardberechtigungsebene zu, um festzulegen, ob der Benutzer auf diesen Stack zugreifen kann und welche Aktionen er dort ausführen darf. Wenn ein Benutzer über eine IAM-Richtlinie verfügt, bewertet OpsWorks Stacks beide Berechtigungssätze. Ein Beispiel finden Sie unter Beispielrichtlinien.

-

Über die Einstellung Instance access (Instance-Zugriff) SSH/RDP legen Sie fest, ob der Benutzer SSH-Zugriff (Linux) bzw. RDP-Zugriff (Windows) auf die Instances des Stacks hat.

Wenn Sie SSH/RDP-Zugriff gewähren, können Sie optional auch sudo/admin auswählen, um dem Benutzer sudo-Berechtigungen (Linux) bzw. Administratorberechtigungen (Windows) für die Instances des Stacks zu gewähren.

-

Sie können Benutzer den folgenden Berechtigungsebenen zuweisen. Eine Liste der für jede Ebene zulässigen Aktionen finden Sie unter OpsWorks Stapelt die Berechtigungsstufen.

- Deny (Verweigern)

-

Der Benutzer kann keine OpsWorks Stacks-Aktionen auf dem Stack ausführen, auch wenn er über eine IAM-Richtlinie verfügt, die OpsWorks Stacks volle Zugriffsberechtigungen gewährt. Sie können diese Option beispielsweise nutzen, um Benutzern Zugriff auf Stacks für nicht freigegebene Produkte zu verweigern.

- IAM Policies Only (Nur IAM-Richtlinien)

-

Dies ist die Standardebene, die allen neu importierten Benutzern und allen Benutzern für neu erstellte Stacks zugewiesen wird. Die Berechtigungen des Benutzers werden durch seine IAM-Richtlinie bestimmt. Wenn ein Benutzer keine IAM-Richtlinie hat oder seine Richtlinie keine expliziten OpsWorks Stacks-Berechtigungen hat, kann er nicht auf den Stack zugreifen. Administratorbenutzern wird diese Stufe in der Regel zugewiesen, da ihre IAM-Richtlinien bereits vollständige Zugriffsberechtigungen gewähren.

- Show (Anzeigen)

-

Der Benutzer kann einen Stack betrachten, aber keine Operationen darauf ausführen. Dies kann beispielsweise für Manager hilfreich sein, die die Stacks eines Kontos überwachen möchten, aber weder Apps bereitstellen noch den Stack bearbeiten müssen.

- Bereitstellen

-

Diese Berechtigungsebene beinhaltet die Berechtigungsebene Show (Anzeigen) und ermöglicht es Benutzern darüber hinaus, Apps bereitzustellen. App-Entwickler müssen beispielsweise Updates auf den Instances eines Stacks bereitstellen, sie müssen dem Stack aber weder Layers noch Instances hinzufügen.

- Verwalten

-

Diese Berechtigungsebene beinhaltet die Berechtigungsebene Deploy (Bereitstellen) und ermöglicht es Benutzern darüber hinaus, verschiedene Stack-Verwaltungsaufgaben auszuführen, darunter:

-

Hinzufügen oder Löschen von Layers und Instances

-

Zuweisen von Berechtigungsebenen auf der Seite Permissions (Berechtigungen) des Stacks.

-

Registrieren oder Abmelden von Ressourcen

Jedem Stack kann beispielsweise ein eigener Verwalter zugewiesen sein, der sicherstellt, dass der Stack über eine ausreichende Anzahl und die richtigen Instances verfügt, der Paket- und Betriebssystemaktualisierungen verwaltet usw.

Anmerkung

Die Berechtigungsebene "Manage" verleiht Benutzern nicht die Berechtigung zum Erstellen oder Klonen von Stacks. Diese Berechtigungen müssen durch eine IAM-Richtlinie gewährt werden. Ein Beispiel finden Sie unter Verwalten von Berechtigungen.

-

Wenn der Benutzer auch über eine IAM-Richtlinie verfügt, bewertet OpsWorks Stacks beide Berechtigungssätze. Auf diese Weise können Sie einem Benutzer eine Berechtigungsstufe zuweisen und anschließend eine Richtlinie anwenden, um die zulässigen Aktionen der Stufe einzuschränken oder zu erweitern. Sie könnten beispielsweise eine Richtlinie anwenden, die es einem Manage-Benutzer ermöglicht, Stacks zu erstellen oder zu klonen, oder diesem Benutzer die Möglichkeit verweigert, Ressourcen zu registrieren oder abzumelden. Weitere Beispiele für solche Richtlinien finden Sie unter Beispielrichtlinien.

Anmerkung

Wenn die Richtlinie des Benutzers zusätzliche Aktionen ermöglicht, kann es so wirken, als würden die Einstellungen der Seite Permissions (Berechtigungen) außer Kraft gesetzt. Wenn ein Benutzer beispielsweise über eine Richtlinie verfügt, die die CreateLayerAktion zulässt, Sie jedoch auf der Seite „Berechtigungen“ Bereitstellungsberechtigungen angeben, darf der Benutzer weiterhin Ebenen erstellen. Die Ausnahme von dieser Regel ist die Option Deny, mit der selbst Benutzern mit AWSOpsWorks_FullAccess Richtlinien der Zugriff auf den Stack verweigert wird. Weitere Informationen finden Sie unter Steuern des Zugriffs auf AWS Ressourcen mithilfe von Richtlinien.

Anzeigen der Berechtigungen

Wenn Sie die Selbstverwaltung aktiviert haben, können Benutzer über die Option My Settings (Eigene Einstellungen) oben rechts eine Zusammenfassung ihrer Berechtigungsebenen für die einzelnen Stacks anzeigen. Benutzer können auch auf Meine Einstellungen zugreifen, wenn ihre Richtlinie Berechtigungen für die UpdateMyUserProfileAktionen DescribeMyUserProfileund gewährt.

Verwenden von IAM-Bedingungsschlüsseln zur Überprüfung temporärer Anmeldeinformationen

OpsWorks Stacks verfügt über eine integrierte Autorisierungsebene, die zusätzliche Autorisierungsfälle unterstützt (z. B. die vereinfachte Verwaltung des Nur-Lese- oder Lese-Schreibzugriffs auf Stacks für einzelne Benutzer). Dieser Autorisierungs-Layer ist von der Nutzung temporärer Anmeldeinformationen abhängig. Aus diesem Grund können Sie keine aws:TokenIssueTime Bedingung verwenden, um zu überprüfen, ob Benutzer langfristige Anmeldeinformationen verwenden, oder Aktionen von Benutzern blockieren, die temporäre Anmeldeinformationen verwenden, wie in der Referenz zu den IAM-JSON-Richtlinienelementen in der IAM-Dokumentation beschrieben.