Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Routing-Tabellen für das lokale Gateway

Erstellt im Rahmen der Rack-Installation das lokale Gateway, konfiguriert VIFs und AWS erstellt eine VIF-Gruppe. Das lokale Gateway gehört dem AWS Konto, das dem Outpost zugeordnet ist. Sie erstellen die Routing-Tabelle des lokalen Gateways. Eine Routing-Tabelle eines lokalen Gateways muss mit einer VIF-Gruppe und einer VPC verknüpft sein. Sie erstellen und verwalten die Zuordnung der VIF-Gruppe und der VPC. Nur der Besitzer des lokalen Gateways kann die Routentabelle des lokalen Gateways ändern.

Outpost-Subnetz-Routetabellen können eine Route zu lokalen Gateway-VIF-Gruppen enthalten, um die Konnektivität zu Ihrem lokalen Netzwerk sicherzustellen.

Routentabellen für lokale Gateways verfügen über einen Modus, der bestimmt, wie Instances Outposts Outposts-Subnetz mit Ihrem lokalen Netzwerk kommunizieren. Die Standardoption ist direktes VPC-Routing, das die privaten IP-Adressen der Instances verwendet. Die andere Option besteht darin, Adressen aus einem kundeneigenen IP-Adresspool (CoIP) zu verwenden, den Sie bereitstellen. Direktes VPC-Routing und CoIP sind sich gegenseitig ausschließende Optionen, die steuern, wie das Routing funktioniert. Informationen zur Auswahl der besten Option für Ihren Outpost finden Sie unter So wählen Sie im Outposts-Rack zwischen den Routing-Modi CoIP und Direct VPC

Sie können die lokale Gateway-Routentabelle mit anderen AWS Konten oder Organisationseinheiten gemeinsam nutzen. AWS Resource Access Manager Weitere Informationen finden Sie unter Arbeiten mit gemeinsam genutzten AWS Outposts Ressourcen.

Direktes VPC-Routing

Direktes VPC-Routing verwendet die private IP-Adresse der Instances in Ihrer VPC, um die Kommunikation mit Ihrem On-Premises-Netzwerk zu erleichtern. Diese Adressen werden in Ihrem On-Premises-Netzwerk mit BGP beworben. Werbung bei BGP gilt nur für die privaten IP-Adressen, die zu den Subnetzen in Ihrem Outposts-Rack gehören. Diese Art von Routing ist der Standardmodus für Outposts. In diesem Modus führt das lokale Gateway kein NAT für Instances durch, und Sie müssen Ihren Instances keine Elastic IP-Adressen zuweisen. EC2 Sie haben die Möglichkeit, Ihren eigenen Adressraum anstelle des direkten VPC-Routing-Modus zu verwenden. Weitere Informationen finden Sie unter IP-Adressen im Besitz des Kunden.

Der direkte VPC-Routing-Modus unterstützt keine überlappenden CIDR-Bereiche.

Direktes VPC-Routing wird beispielsweise nur für Netzwerkschnittstellen unterstützt. Bei Netzwerkschnittstellen, die in Ihrem Namen AWS erstellt werden (sogenannte vom Antragsteller verwaltete Netzwerkschnittstellen), sind deren private IP-Adressen von Ihrem lokalen Netzwerk aus nicht erreichbar. VPC-Endpunkte sind beispielsweise nicht direkt von Ihrem On-Premises-Netzwerk aus erreichbar.

Die folgenden Beispiele veranschaulichen das direkte VPC-Routing.

Beispiele

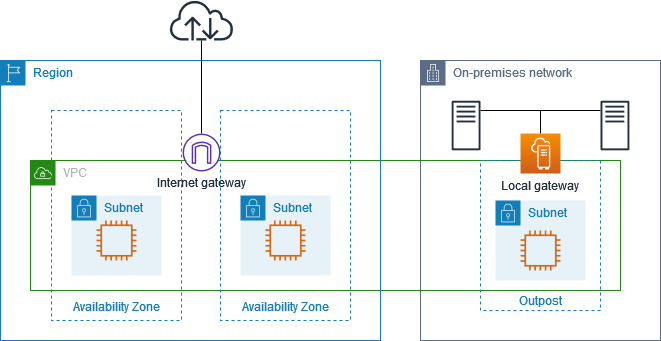

Beispiel: Internetkonnektivität über die VPC

Instances in einem Outpost-Subnetz können über das an die VPC angeschlossene Internet-Gateway auf das Internet zugreifen.

Berücksichtigen Sie folgende Konfiguration:

-

Die übergeordnete VPC erstreckt sich über zwei Availability Zones und hat ein Subnetz in jeder Availability Zone.

-

Der Outpost hat ein Subnetz.

-

Jedes Subnetz hat eine Instanz. EC2

-

Das lokale Gateway verwendet BGP-Werbung, um die privaten IP-Adressen des Outpost-Subnetzes im On-Premises-Netzwerk zu bewerben.

Anmerkung

BGP-Werbung wird nur für Subnetze in einem Outpost unterstützt, die eine Route mit dem lokalen Gateway als Ziel haben. Alle anderen Subnetze werden nicht über BGP beworben.

Im folgenden Diagramm kann der Datenverkehr von der Instance im Outpost-Subnetz das Internet-Gateway für die VPC nutzen, um auf das Internet zuzugreifen.

Um eine Internetverbindung über die übergeordnete Region zu erreichen, muss die Routing-Tabelle für das Outpost-Subnetz die folgenden Routen haben.

| Bestimmungsort | Ziel | Kommentare |

|---|---|---|

VPC CIDR |

Local | Stellt Konnektivität zwischen den Subnetzen in der VPC bereit. |

| 0.0.0.0 | internet-gateway-id |

Sendet den für das Internet bestimmten Datenverkehr an das Internet-Gateway. |

on-premises network CIDR |

local-gateway-id |

Sendet den für das On-Premises-Netzwerk bestimmten Datenverkehr an das lokale Gateway. |

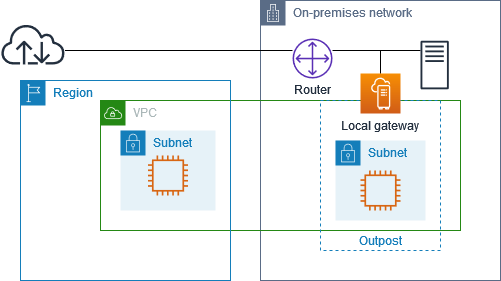

Beispiel: Internetkonnektivität über das On-Premises-Netzwerk

Instances in einem Outpost-Subnetz können über das On-Premises-Netzwerk auf das Internet zugreifen. Instances im Outpost-Subnetz benötigen keine öffentliche IP-Adresse oder Elastic-IP-Adresse.

Berücksichtigen Sie folgende Konfiguration:

-

Das Outpost-Subnetz hat eine Instanz. EC2

-

Der Router im On-Premises-Netzwerk führt Network Address Translation (NAT) aus.

-

Das lokale Gateway verwendet BGP-Werbung, um die privaten IP-Adressen des Outpost-Subnetzes im On-Premises-Netzwerk zu bewerben.

Anmerkung

BGP-Werbung wird nur für Subnetze in einem Outpost unterstützt, die eine Route mit dem lokalen Gateway als Ziel haben. Alle anderen Subnetze werden nicht über BGP beworben.

In der folgenden Abbildung kann der Datenverkehr von der Instance im Outpost-Subnetz über das lokale Gateway auf das Internet oder das On-Premises-Netzwerk zugreifen. Der Datenverkehr aus dem On-Premises-Netzwerk verwendet das lokale Gateway, um auf die Instance im Outpost-Subnetz zuzugreifen.

Um eine Internetverbindung über das On-Premises-Netzwerk zu erreichen, muss die Routing-Tabelle für das Outpost-Subnetz die folgenden Routen haben.

| Bestimmungsort | Ziel | Kommentare |

|---|---|---|

VPC CIDR |

Local | Stellt Konnektivität zwischen den Subnetzen in der VPC bereit. |

| 0.0.0.0/0 | local-gateway-id |

Sendet den für das Internet bestimmten Datenverkehr an das lokale Gateway. |

Ausgehender Zugriff auf das Internet

Datenverkehr, der von der Instance im Outpost-Subnetz mit einem Ziel im Internet initiiert wird, verwendet die Route für 0.0.0.0/0, um den Datenverkehr an das lokale Gateway weiterzuleiten. Das lokale Gateway sendet den Datenverkehr zum Router. Der Router verwendet NAT, um die private IP-Adresse in eine öffentliche IP-Adresse auf dem Router zu übersetzen, und sendet dann den Datenverkehr an das Ziel.

Ausgehender Zugriff auf das On-Premises-Netzwerk

Datenverkehr, der von der Instance im Outpost-Subnetz mit einem Ziel im On-Premises-Netzwerk initiiert wird, verwendet die Route für 0.0.0.0/0, um den Datenverkehr an das lokale Gateway weiterzuleiten. Das lokale Gateway sendet den Datenverkehr an das Ziel im On-Premises-Netzwerk.

Eingehender Zugriff aus dem On-Premises-Netzwerk

Der Datenverkehr aus dem On-Premises-Netzwerk mit einem Ziel der Instance im Outpost-Subnetz verwendet die private IP-Adresse der Instance. Wenn der Datenverkehr das lokale Gateway erreicht, sendet das lokale Gateway den Datenverkehr an das Ziel in der VPC.

IP-Adressen im Besitz des Kunden

Standardmäßig verwendet das lokale Gateway die privaten IP-Adressen der Instances in Ihrer VPC, um die Kommunikation mit Ihrem On-Premises-Netzwerk zu erleichtern. Sie können jedoch einen Adressbereich angeben, der als kundeneigener IP-Adresspool (CoIP) bezeichnet wird und überlappende CIDR-Bereiche und andere Netzwerktopologien unterstützt.

Wenn Sie sich für CoIP entscheiden, müssen Sie einen Adresspool erstellen, ihn der lokalen Gateway-Routing-Tabelle zuweisen und diese Adressen über BGP an Ihr Kundennetzwerk weiterleiten. Alle kundeneigenen IP-Adressen, die mit Ihrer lokalen Gateway-Routing-Tabelle verknüpft sind, werden in der Routing-Tabelle als weitergegebene Routen angezeigt.

Kundeneigene IP-Adressen bieten lokale oder externe Konnektivität zu Ressourcen in Ihrem On-Premises-Netzwerk. Sie können diese IP-Adressen Ressourcen in Ihrem Outpost, z. B. EC2 Instances, zuweisen, indem Sie eine neue Elastic IP-Adresse aus dem kundeneigenen IP-Pool zuweisen und diese dann Ihrer Ressource zuweisen. Weitere Informationen finden Sie unter CoIP-Pools.

Anmerkung

Für einen kundeneigenen IP-Adresspool müssen Sie in der Lage sein, die Adresse in Ihrem Netzwerk weiterzuleiten.

Wenn Sie eine Elastic-IP-Adresse aus Ihrem kundeneigenen IP-Adresspool zuweisen, sind Sie weiterhin Eigentümer der IP-Adressen in Ihrem kundeneigenen IP-Adresspool. Sie sind dafür verantwortlich, sie nach Bedarf in Ihren internen Netzwerken oder Ihrem WAN zu bewerben.

Sie können Ihren kundeneigenen Pool optional mit mehreren Personen AWS-Konten in Ihrer Organisation teilen, indem Sie. AWS Resource Access Manager Nachdem Sie den Pool gemeinsam genutzt haben, können die Teilnehmer eine Elastic IP-Adresse aus dem kundeneigenen IP-Adresspool zuweisen und sie dann einer EC2 Instance im Outpost zuweisen. Weitere Informationen finden Sie unter Teilen Sie Ihre AWS Outposts Ressourcen.

Beispiele

Beispiel: Internetkonnektivität über die VPC

Instances in einem Outpost-Subnetz können über das an die VPC angeschlossene Internet-Gateway auf das Internet zugreifen.

Berücksichtigen Sie folgende Konfiguration:

-

Die übergeordnete VPC erstreckt sich über zwei Availability Zones und hat ein Subnetz in jeder Availability Zone.

-

Der Outpost hat ein Subnetz.

-

Jedes Subnetz hat eine Instanz. EC2

-

Es gibt einen kundeneigenen IP-Adresspool.

-

Die Instance im Outpost-Subnetz hat eine Elastic-IP-Adresse aus dem kundeneigenen IP-Adresspool.

-

Das lokale Gateway verwendet BGP-Werbung, um den kundeneigenen IP-Adresspool im On-Premises-Netzwerk zu bewerben.

Um eine Internetverbindung über die Region zu erreichen, muss die Routing-Tabelle für das Outpost-Subnetz die folgenden Routen haben.

| Bestimmungsort | Ziel | Kommentare |

|---|---|---|

VPC CIDR |

Local | Stellt Konnektivität zwischen den Subnetzen in der VPC bereit. |

| 0.0.0.0 | internet-gateway-id |

Sendet den für das öffentliche Internet bestimmten Datenverkehr an das Internet-Gateway. |

On-premises network CIDR |

local-gateway-id |

Sendet den für das On-Premises-Netzwerk bestimmten Datenverkehr an das lokale Gateway. |

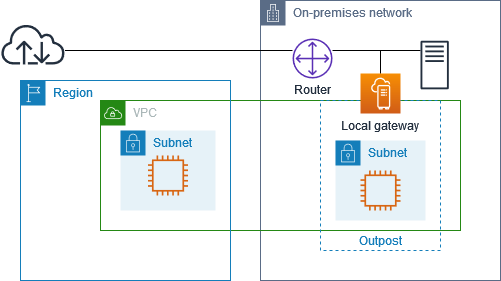

Beispiel: Internetkonnektivität über das On-Premises-Netzwerk

Instances in einem Outpost-Subnetz können über das On-Premises-Netzwerk auf das Internet zugreifen.

Berücksichtigen Sie folgende Konfiguration:

-

Das Outpost-Subnetz hat eine Instanz. EC2

-

Es gibt einen kundeneigenen IP-Adresspool.

-

Das lokale Gateway verwendet BGP-Werbung, um den kundeneigenen IP-Adresspool im On-Premises-Netzwerk zu bewerben.

-

Eine Elastic IP-Adresszuweisung, die 10.0.3.112 10.1.0.2 zuordnet.

-

Der Router im On-Premises-Kundennetzwerk führt NAT durch.

Um eine Internetverbindung über lokale Gateway zu erreichen, muss die Routing-Tabelle für das Outpost-Subnetz die folgenden Routen haben.

| Bestimmungsort | Ziel | Kommentare |

|---|---|---|

VPC CIDR |

Local | Stellt Konnektivität zwischen den Subnetzen in der VPC bereit. |

| 0.0.0.0/0 | local-gateway-id |

Sendet den für das Internet bestimmten Datenverkehr an das lokale Gateway. |

Ausgehender Zugriff auf das Internet

Datenverkehr, der von der EC2 Instance im Outpost-Subnetz mit einem Ziel im Internet initiiert wird, verwendet die Route für 0.0.0.0/0, um den Verkehr an das lokale Gateway weiterzuleiten. Das lokale Gateway ordnet die private IP-Adresse der Instance der kundeneigenen IP-Adresse zu und sendet dann den Datenverkehr an den Router. Der Router verwendet NAT, um die kundeneigene IP-Adresse in eine öffentliche IP-Adresse auf dem Router zu übersetzen, und sendet dann den Datenverkehr an das Ziel.

Ausgehender Zugriff auf das On-Premises-Netzwerk

Datenverkehr, der von der EC2 Instance im Outpost-Subnetz mit einem Ziel im lokalen Netzwerk initiiert wird, verwendet die Route für 0.0.0.0/0, um den Verkehr an das lokale Gateway weiterzuleiten. Das lokale Gateway übersetzt die IP-Adresse der EC2 Instance in die kundeneigene IP-Adresse (Elastic IP-Adresse) und sendet den Datenverkehr dann an das Ziel.

Eingehender Zugriff aus dem On-Premises-Netzwerk

Der Datenverkehr aus dem On-Premises-Netzwerk mit einem Ziel der Instance im Outpost-Subnetz verwendet die kundeneigene IP-Adresse (Elastic-IP-Adresse) der Instance. Wenn der Datenverkehr das lokale Gateway erreicht, ordnet das lokale Gateway die kundeneigene IP-Adresse (Elastic-IP-Adresse) der Instance-IP-Adresse zu und sendet den Datenverkehr dann an das Ziel in der VPC. Darüber hinaus bewertet die Routing-Tabelle des lokalen Gateways alle Routen, die auf Elastic-Netzwerkschnittstellen abzielen. Wenn die Zieladresse mit dem Ziel-CIDR einer statischen Route übereinstimmt, wird der Datenverkehr an diese elastische Netzwerkschnittstelle gesendet. Wenn der Datenverkehr einer statischen Route zu einer elastischen Netzwerkschnittstelle folgt, bleibt die Zieladresse erhalten und wird nicht in die private IP-Adresse der Netzwerkschnittstelle übersetzt.

Benutzerdefinierte Routing-Tabellen

Sie können eine benutzerdefinierte Routing-Tabelle für Ihr lokales Gateway erstellen. Die lokale Gateway-Routentabelle muss mit einer VIF-Gruppe und einer VPC verknüpft sein. step-by-stepAnweisungen finden Sie unter Lokale Gateway-Konnektivität konfigurieren.