Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Cyber-Bedrohungsintelligenz-Architektur auf AWS

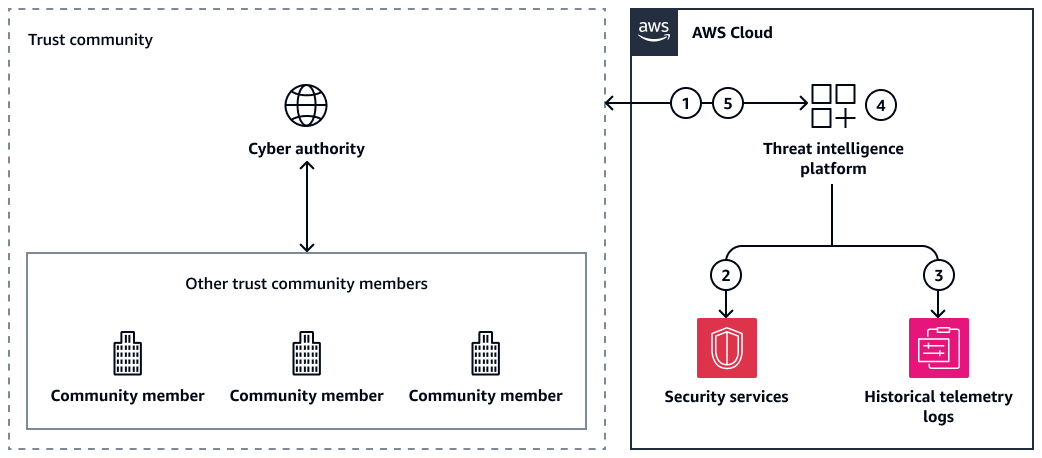

Die folgende Abbildung zeigt eine generalisierte Architektur für die Verwendung eines Threat Feeds zur Integration von Cyber Threat Intelligence (CTI) in Ihre Umgebung. AWS Die CTI wird von Ihrer Threat Intelligence-Plattform in der AWS Cloud, der ausgewählten Cyber-Behörde und anderen Mitgliedern der Trust-Community gemeinsam genutzt.

Es zeigt den folgenden Arbeitsablauf:

-

Die Threat Intelligence-Plattform erhält umsetzbare CTI von der Cyber-Behörde oder von anderen Mitgliedern der Trust Community.

-

Die Threat Intelligence-Plattform beauftragt AWS Sicherheitsdienste, Ereignisse zu erkennen und zu verhindern.

-

Die Threat Intelligence-Plattform erhält Bedrohungsinformationen von AWS-Services.

-

Wenn ein Ereignis eintritt, kuratiert die Threat Intelligence-Plattform neue CTI.

-

Die Threat-Intelligence-Plattform teilt die neue CTI mit der Cyber-Behörde. Sie kann die CTI auch mit anderen Mitgliedern der Trust Community teilen.

Es gibt viele Cyber-Behörden, die CTI-Feeds anbieten. Beispiele hierfür sind das Australian Cyber Security Centre (ACSC)

Um mit CTI Sharing zu beginnen, empfehlen wir Ihnen, wie folgt vorzugehen:

-

Bereitstellung einer Threat-Intelligence-Plattform — Stellen Sie eine Plattform bereit, die Bedrohungsdaten aus mehreren Quellen und in unterschiedlichen Formaten erfasst, aggregiert und organisiert.

-

Erfassung von Informationen über Cyberbedrohungen — Integrieren Sie Ihre Threat-Intelligence-Plattform mit einem oder mehreren Threat-Feed-Anbietern. Wenn Sie einen Bedrohungsfeed erhalten, verwenden Sie Ihre Threat-Intelligence-Plattform, um die neue CTI zu verarbeiten und die verwertbaren Informationen zu identifizieren, die für die Sicherheitsoperationen in Ihrer Umgebung relevant sind. Automatisieren Sie so viel wie möglich, aber es gibt Situationen, in denen eine Entscheidung erforderlich ist human-in-the-loop.

-

Automatisierung präventiver und detektiver Sicherheitskontrollen — Setzen Sie CTI für Sicherheitsdienste in Ihrer Architektur ein, die präventive und detektive Kontrollen bieten. Diese Dienste werden allgemein als Intrusion Prevention Systems (IPS) bezeichnet. Bei On AWS konfigurieren Sie mithilfe des Dienstes APIs Sperrlisten, die den Zugriff über die in den Bedrohungs-Feeds angegebenen IP-Adressen und Domainnamen verweigern.

-

Bessere Transparenz durch Beobachtungsmechanismen — Während Sicherheitsoperationen in Ihrer Umgebung stattfinden, sammeln Sie neue CTI. Sie könnten beispielsweise eine Bedrohung beobachten, die im Bedrohungsfeed enthalten war, oder Sie könnten Anzeichen für eine Gefährdung im Zusammenhang mit einem Eindringen beobachten (z. B. ein Zero-Day-Exploit). Die Zentralisierung von Bedrohungsinformationen sorgt für ein besseres Situationsbewusstsein in Ihrer gesamten Umgebung, sodass Sie bestehende CTI und neu entdeckte CTI in einem System überprüfen können.

-

Teilen von CTI mit Ihrer Vertrauensgemeinschaft — Um den Lebenszyklus der gemeinsamen Nutzung von CTI abzuschließen, generieren Sie Ihre eigene CTI und geben Sie sie wieder an Ihre Vertrauensgemeinschaft weiter.

Im folgenden Video, Skalierung des Austauschs von Informationen über Cyberbedrohungen mit dem AUS Cyber Security Center