Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Referenzarchitekturen

Die folgenden unterstützten Konnektivitätsoptionen können Ihnen helfen, eine Verbindung zu Teradata Enterprise herzustellen: VantageCloud

AWS Transit Gateway ermöglicht cloud-to-cloud Verbindungen.

AWS Site-to-Site VPN ermöglicht on-premises-to-cloud Verbindungen und cloud-to-cloud Verbindungen.

AWS PrivateLink ermöglicht cloud-to-cloud Verbindungen

AWS Direct Connect ermöglicht on-premises-to-cloud Verbindungen.

Sie können Direct Connect (empfohlene Option) und Site-to-Site VPN verwenden, um Ihre lokale Umgebung mit VantageCloud Teradata Enterprise zu verbinden. Transit Gateway (empfohlene Option) und Site-to-Site VPN sind die unterstützten Optionen für die Verbindung Ihres AWS-Kontos mit Teradata Enterprise VantageCloud . PrivateLink

VPC-Verbindungsoptionen

Teradata unterstützt die folgenden Verbindungsoptionen für virtuelle private Verbindungen (VPC).

Connection (Verbindung) | Typischer Anwendungsfall | Beschreibung |

Transit-Gateway | Eine VPC in Ihrem AWS-Konto mit einer VPC in einem Teradata AWS-Konto verbinden Verbindung zu mehreren Standorten und mehreren Appliances von einer VPC in Ihrem AWS-Konto zu einer VPC in einem Teradata AWS-Konto herstellen | Eine gute Option, wenn Sie bei der Arbeit mit mehreren AWS-Standorten für Teradata Skalierung und einen zentralen Kontrollpunkt benötigen, insbesondere in einem Hybrid-Setup. Bietet mehr Kontrolle bei der Verwaltung des Netzwerkverkehrs Unterstützt keine regionsübergreifende Konnektivität |

Site-to-Site VPN | Eine VPC in Ihrem AWS-Konto mit einer VPC in einem Teradata AWS-Konto verbinden Ein lokales Rechenzentrum mit einer VPC in einem Teradata AWS-Konto verbinden Vantage muss eine Verbindung zu einer oder mehreren Anwendungen* in Ihrer VPC herstellen | Initiierung einer bidirektionalen Verbindung Abstraktion von IP-Adressen, die die Notwendigkeit einer IP-Adressplanung verhindert |

PrivateLink | Eine VPC in Ihrem AWS-Konto mit einer VPC in einem Teradata AWS-Konto verbinden Vantage darf keine Kommunikation mit einer Anwendung* in Ihrer VPC initiieren | Initiierung einer unidirektionalen Verbindung Erfordert die Einrichtung und Wartung eines PrivateLink Reverse-Endpunkts, falls LDAP benötigt wird (von einer Teradata-VPC zu Ihrer VPC) Die Anzahl der erforderlichen PrivateLink Endpunkte variiert je nach Anwendung* |

Direct Connect | Ein lokales Rechenzentrum mit einer VPC in einem Teradata AWS-Konto verbinden | Abhängigkeit vom ISP bei der Implementierung |

*Zu den Anwendungsbeispielen gehören eine andere Teradata-Instanz, Teradata

Transit Gateway Gateway-Architektur

Eine auf AWS Transit Gateway

Sie können Transit Gateway verwenden, um die folgenden Arten von Verbindungen herzustellen:

Teradata VantageCloud zu Teradata Enterprise VantageCloud

Ihre VPC zu Teradata Enterprise VantageCloud

Transit Gateway gehört Ihnen und wird von Ihnen verwaltet. Die Transit Gateway-to-Teradata VantageCloud Enterprise VPC-Verbindung und der Datenausgang verursachen zusätzliche Kosten, für die Sie selbst verantwortlich sind.

Das folgende Diagramm zeigt, wie Sie Ihr Rechenzentrum mit einer VPC in Ihrem AWS-Konto verbinden können, indem Sie entweder Direct Connect oder ein VPN verwenden. Sie können Transit Gateway verwenden, um die Verbindung von Ihrem Rechenzentrum aus zu beenden.

Hinweis

VPCs für Teradata VantageCloud Enterprise-Bereitstellungen, die von Teradata verwaltet werden, sind sie mit Transit Gateway in Ihrem AWS-Konto verknüpft.

Site-to-site VPN-Architektur

Eine einzige Site-to-SiteAWS-VPN-Verbindung ist in einem Abonnement für Teradata VantageCloud Enterprise enthalten. Diese Art der Verbindung wird auch als von AWS verwaltete VPN-Verbindung bezeichnet. Die Verbindung kann bis zu 1,25 Gigabit (Gb) pro Sekunde unterstützen. Gebühren für ausgehenden Netzwerkzugriff fallen an, wenn der VPN-Verkehr über das Internet geleitet wird.

Sowohl Hybrid- als auch Multi-Cloud-zu-AWS-verwaltete VPN-Optionen werden unterstützt. Für die Amazon VPC-to-Amazon VPC VPN-Konnektivität können Sie ein Software-VPN einrichten. Weitere Informationen finden Sie unter VPN-to-AWS Site-to-SiteSoftware-VPN in der AWS-Whitepaper-Dokumentation.

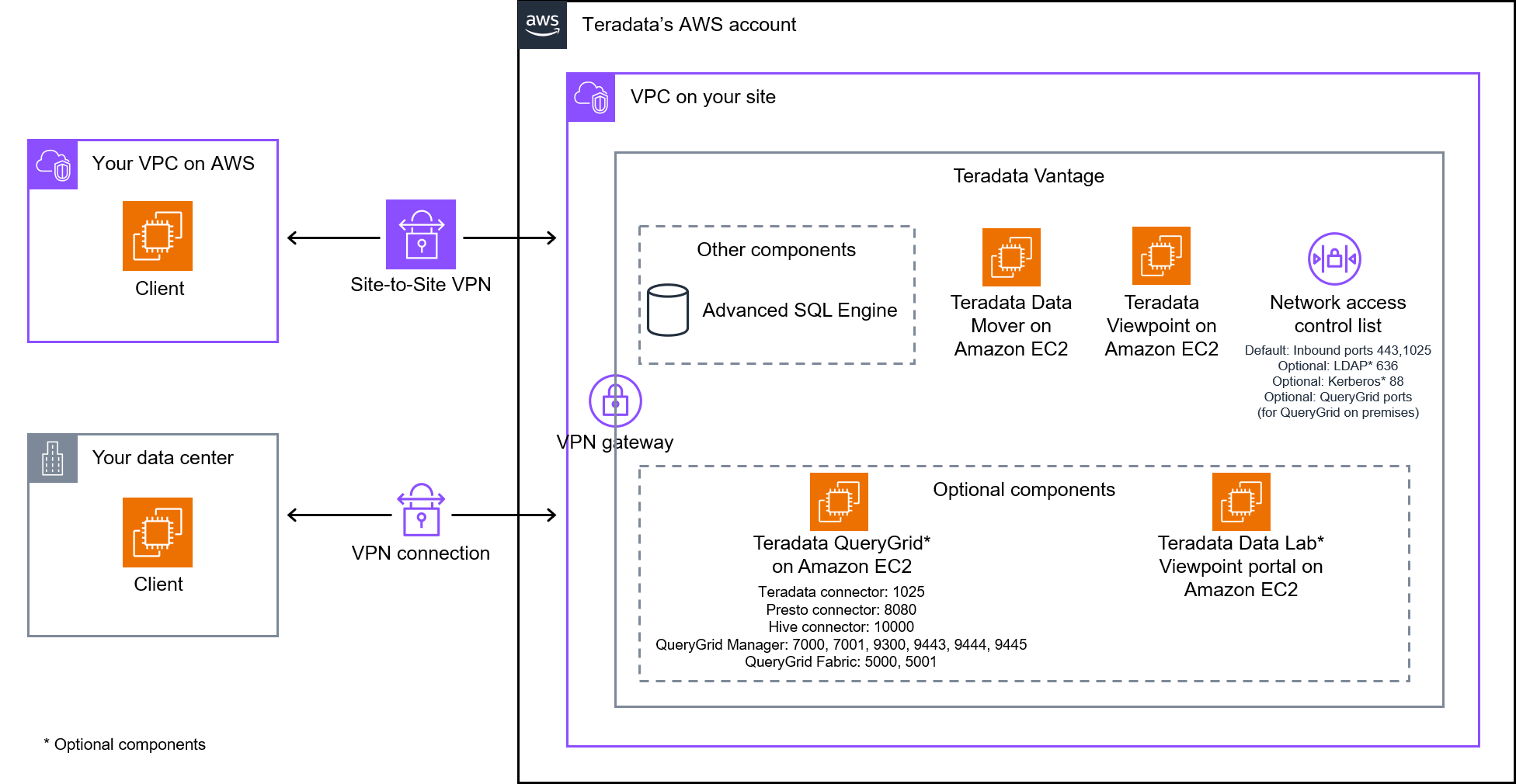

Das folgende Diagramm zeigt eine Site-to-Site VPN-Architektur, die zwei VPN-Konfigurationen unterstützt. Sie können ein Site-to-Site VPN von Ihrem Rechenzentrum aus mit Teradata VantageCloud Enterprise verbinden. VPCs Sie können auch ein Site-to-Site VPN von Ihrem AWS-Konto aus mit Teradata VantageCloud Enterprise verbinden. VPCs

PrivateLink Architektur

AWS PrivateLink

PrivateLink ermöglicht nur unidirektionale Netzwerkkonnektivität. Anwendungen, für die eine Verbindung von beiden Endpunkten aus initiiert werden muss, benötigen zwei PrivateLink Verbindungen.

Das folgende Diagramm zeigt eine PrivateLink Architektur, bei der ein privater Endpunkt in einem AWS-Konto eine Verbindung PrivateLink zu Teradata Vantage SQL Engine-Knoten herstellt. Ein privater Endpunkt im AWS-Konto wird auch verwendet PrivateLink , um eine Verbindung zu einem Teradata Viewpoint-Server herzustellen. In der Abbildung ist LDAP mit zwei vorhandenen PrivateLink Verbindungen für die Kommunikation zwischen der VPC im Teradata AWS-Konto und der VPC im AWS-Konto konfiguriert.

Weitere Informationen erhalten Sie bei AWS PrivateLink

Direct Connect-Architektur

Sie können AWS Direct Connect

Direct Connect unterstützt zwei Architekturoptionen. Die erste Option ist die empfohlene Option und verwendet Direct Connect Gateway und ein Virtual Private Gateway, wie das folgende Diagramm zeigt.

Um eine Architektur auf der Grundlage des obigen Diagramms zu erstellen, müssen Sie in Ihrem AWS-Konto ein Direct Connect-Gateway erstellen und die private virtuelle Schnittstelle (VIF) zum Direct Connect-Gateway herunterfahren. Anschließend müssen Sie den Zuordnungsvorschlag für das Virtual Private Gateway auf dem Teradata AWS-Konto akzeptieren.

Die zweite Architekturoption verwendet eine gehostete private VIF und ein virtuelles privates Gateway, wie das folgende Diagramm zeigt.

Um eine Architektur auf der Grundlage des obigen Diagramms zu erstellen, müssen Sie eine gehostete private VIF erstellen und diese VIF gemeinsam mit Teradata VantageCloud Enterprise verwenden, um Konnektivität herzustellen. Eine private VIF ist eine Netzwerkschnittstelle, über die Sie Direct Connect verwenden können, um eine Verbindung mit einem anderen AWS-Konto herzustellen, z. B. einem Teradata VantageCloud Enterprise AWS-Konto. Private Gebühren für ausgehenden Netzwerkzugriff fallen an. VIFs