Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Verschlüsselung

Wenn es um Verschlüsselung geht, gibt es zwei Schwerpunktbereiche:

-

Verschlüsselung während der Übertragung

-

Verschlüsselung im Ruhezustand

Die native DB2-Verschlüsselung ist in Db2 integriert, um die Daten im Ruhezustand zu schützen, indem sie beim Schreiben auf die Festplatte verschlüsselt werden. Die native DB2-Verschlüsselung verwendet ein zweistufiges Standardmodell. Die eigentlichen Daten werden mit einem Db2-Datenverschlüsselungsschlüssel (DEK) und der DEK mit einem Db2-Hauptschlüssel (MK) verschlüsselt. Der DEK wird innerhalb der Datenbank verwaltet, während der MK extern in einem Schlüsselspeicher gespeichert wird.

Um eine Verschlüsselung im Ruhezustand zu erreichen, wird die Volumenverschlüsselung mit Amazon Elastic Block Store (Amazon EBS) der nativen DB2-Verschlüsselung vorgezogen, AWS da Sie Cloud-native Lösungen für die Einrichtung und Skalierung verwenden können. Die EBS-Volumenverschlüsselung trägt auch dazu bei, unnötigen Betriebskosten und den Zeitaufwand für die Einrichtung der systemeigenen Verschlüsselung bei der Migration mehrerer Datenbankserver zu vermeiden. Weitere Informationen finden Sie im Blogbeitrag Architecting for

Die Verschlüsselung bei der Übertragung ist für die folgende Datenkommunikation relevant:

-

Zwischen dem Client und dem Server

-

Zwischen Primär- und Standby-Servern für High Availability Disaster Recovery (HADR)

-

Zwischen dem Datenbankserver und externen Diensten

Die übertragenen Daten werden mit TLS verschlüsselt. Darüber hinaus unterstützt Db2 die interne Verschlüsselung der Benutzer-ID und des Kennworts mithilfe des serverseitigen Parameters. AUTHENTICATION

TLS verwendet Bibliotheken aus dem IBM Global Security Kit (GSKit), das einen sicheren Tunnel für gesendete Daten bereitstellt und die Zertifikate sicher im Schlüsselspeicher speichert.

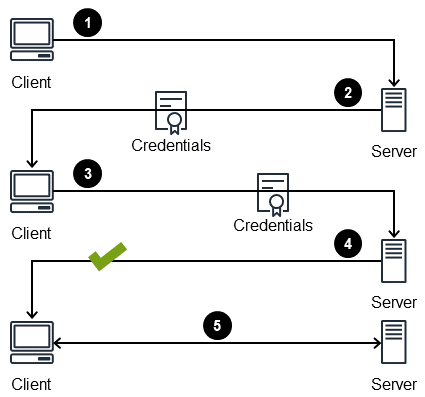

Das folgende Diagramm zeigt den TLS-Handshake zwischen dem Client und dem Server.

-

Der Client fordert eine TLS-Verbindung an und listet die unterstützten Cipher Suites auf.

-

Der Server antwortet mit einer ausgewählten Verschlüsselungssuite und einer Kopie seines digitalen Zertifikats, das einen öffentlichen Schlüssel enthält.

-

Der Client überprüft die Gültigkeit des Zertifikats. Wenn das Zertifikat gültig ist, werden ein Sitzungsschlüssel und ein Nachrichtenauthentifizierungscode (MAC) mit dem öffentlichen Schlüssel verschlüsselt und an den Server zurückgesendet.

-

Der Server entschlüsselt den Sitzungsschlüssel und den MAC. Dann sendet der Server eine Bestätigung, um eine verschlüsselte Sitzung mit dem Client zu starten.

-

Der Server und der Client tauschen Daten mithilfe des Sitzungsschlüssels und des MAC sicher aus.

Wenn die Zertifikate ablaufen, müssen Sie die Zertifikate erneuern und im Schlüsselspeicher aktualisieren.

Ab Db2 Version 11.5.6 können Sie die Hostnamenvalidierung bei der Konfiguration von TLS einbeziehen. Die Hostnamenvalidierung hilft der Client-Verbindung, zu überprüfen, ob der Hostname im Serverzertifikat mit dem Hostnamen im Client übereinstimmt. Diese Überprüfung kann dazu beitragen, Angriffe zu verhindern. person-in-the-middle Darüber hinaus können Sie den TLSVersion Parameter auf dem Client konfigurieren. Ab Db2 Version 11.5.8 wird TLS 1.3 unterstützt.