Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Infrastructure OU — Shared Services-Konto

| Beeinflussen Sie die future der AWS Security Reference Architecture (AWS SRA), indem Sie an einer kurzen Umfrage teilnehmen |

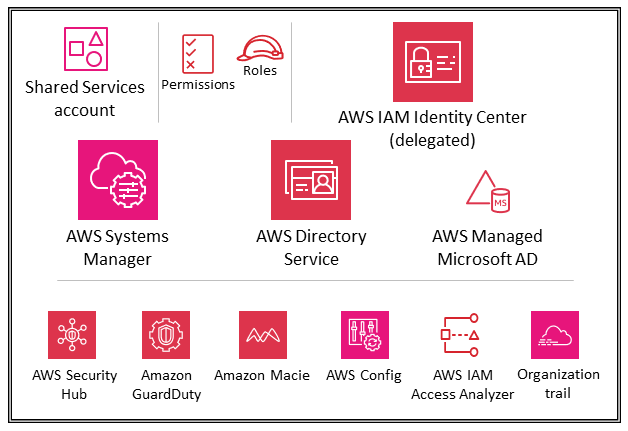

Das folgende Diagramm zeigt die AWS-Sicherheitsdienste, die im Shared Services-Konto konfiguriert sind.

Das Shared Services-Konto ist Teil der Infrastruktur-Organisationseinheit und dient der Unterstützung der Dienste, die mehrere Anwendungen und Teams zur Erzielung ihrer Ergebnisse verwenden. Zu dieser Kategorie gehören beispielsweise Verzeichnisdienste (Active Directory), Messaging-Dienste und Metadatendienste. Die AWS SRA hebt die Shared Services hervor, die Sicherheitskontrollen unterstützen. Die Netzwerkkonten sind zwar auch Teil der Infrastruktur-OU, sie werden jedoch aus dem Shared Services-Konto entfernt, um die Aufgabentrennung zu unterstützen. Die Teams, die diese Dienste verwalten, benötigen weder Berechtigungen noch Zugriff auf die Netzwerkkonten.

AWS Systems Manager

AWS Systems Manager

Systems Manager unterstützt Sie bei der Aufrechterhaltung von Sicherheit und Compliance, indem es Ihre verwalteten Instanzen scannt und festgestellte Richtlinienverstöße meldet (oder Korrekturmaßnahmen ergreift). Durch die Kombination von Systems Manager mit der entsprechenden Bereitstellung in einzelnen AWS-Mitgliedskonten (z. B. dem Anwendungskonto) können Sie die Erfassung von Instance-Inventardaten koordinieren und Automatisierungen wie Patches und Sicherheitsupdates zentralisieren.

AWS Managed Microsoft AD

AWS Directory Service

Mit AWS Managed Microsoft AD können Sie Ihr vorhandenes Active Directory auf AWS erweitern und Ihre vorhandenen lokalen Benutzeranmeldeinformationen für den Zugriff auf Cloud-Ressourcen verwenden. Sie können auch Ihre lokalen Benutzer, Gruppen, Anwendungen und Systeme verwalten, ohne die Komplexität des Betriebs und der Wartung eines lokalen, hochverfügbaren Active Directorys. Sie können Ihre vorhandenen Computer, Laptops und Drucker mit einer von AWS verwalteten Microsoft AD-Domain verbinden.

AWS Managed Microsoft AD basiert auf Microsoft Active Directory und erfordert nicht, dass Sie Daten aus Ihrem vorhandenen Active Directory in die Cloud synchronisieren oder replizieren. Sie können vertraute Active Directory-Verwaltungstools und -funktionen wie Gruppenrichtlinienobjekte (GPOs), Domänenvertrauensstellungen, detaillierte Kennwortrichtlinien, verwaltete Gruppenkonten (gMSAs), Schemaerweiterungen und Kerberos-basiertes Single Sign-On verwenden. Sie können auch Verwaltungsaufgaben delegieren und den Zugriff mithilfe von Active Directory-Sicherheitsgruppen autorisieren.

Mit der regionsübergreifenden Replikation können Sie ein einzelnes AWS Managed Microsoft AD-Verzeichnis in mehreren AWS-Regionen bereitstellen und verwenden. Dies macht es für Sie einfacher und kostengünstiger, Ihre Microsoft Windows- und Linux-Workloads weltweit bereitzustellen und zu verwalten. Wenn Sie die automatische Replikationsfunktion für mehrere Regionen verwenden, erhalten Sie eine höhere Ausfallsicherheit, während Ihre Anwendungen für eine optimale Leistung ein lokales Verzeichnis verwenden.

AWS Managed Microsoft AD unterstützt das Lightweight Directory Access Protocol (LDAP) über SSL/TLS, auch bekannt als LDAPS, sowohl in Client- als auch in Serverrollen. Wenn AWS Managed Microsoft AD als Server fungiert, unterstützt es LDAPS über die Ports 636 (SSL) und 389 (TLS). Sie aktivieren serverseitige LDAPS-Kommunikation, indem Sie auf Ihren AWS Managed Microsoft AD-Domain-Controllern ein Zertifikat von einer AWS-basierten Active Directory Certificate Services (AD CS) -Zertifizierungsstelle (CA) installieren. Wenn Sie als Kunde agieren, unterstützt AWS Managed Microsoft AD LDAPS über die Ports 636 (SSL). Sie können die clientseitige LDAPS-Kommunikation aktivieren, indem Sie CA-Zertifikate von Ihren Serverzertifikatausstellern in AWS registrieren und dann LDAPS in Ihrem Verzeichnis aktivieren.

In der AWS SRA wird AWS Directory Service innerhalb des Shared Services-Kontos verwendet, um Domain-Services für Microsoft-fähige Workloads über mehrere AWS-Mitgliedskonten hinweg bereitzustellen.

Designüberlegung

-

Sie können Ihren lokalen Active Directory-Benutzern Zugriff auf die Anmeldung an der AWS-Managementkonsole und der AWS-Befehlszeilenschnittstelle (AWS CLI) mit ihren vorhandenen Active Directory-Anmeldeinformationen gewähren, indem Sie IAM Identity Center verwenden und AWS Managed Microsoft AD als Identitätsquelle auswählen. Auf diese Weise können Ihre Benutzer bei der Anmeldung eine der ihnen zugewiesenen Rollen annehmen und entsprechend den für die Rolle definierten Berechtigungen auf die Ressourcen zugreifen und Maßnahmen ergreifen. Eine alternative Option ist die Verwendung von AWS Managed Microsoft AD, damit Ihre Benutzer eine AWS Identity and Access Management

(IAM) -Rolle übernehmen können.

IAM Identity Center

Die AWS SRA verwendet die vom IAM Identity Center unterstützte Funktion für delegierte Administratoren, um den Großteil der Verwaltung von IAM Identity Center an das Shared Services-Konto zu delegieren. Auf diese Weise lässt sich die Anzahl der Benutzer einschränken, die Zugriff auf das Org Management-Konto benötigen. IAM Identity Center muss weiterhin im Org Management-Konto aktiviert sein, um bestimmte Aufgaben ausführen zu können, einschließlich der Verwaltung von Berechtigungssätzen, die im Org Management-Konto bereitgestellt werden.

Der Hauptgrund für die Verwendung des Shared Services-Kontos als delegierter Administrator für IAM Identity Center ist der Active Directory-Standort. Wenn Sie Active Directory als Ihre IAM Identity Center-Identitätsquelle verwenden möchten, müssen Sie das Verzeichnis in dem Mitgliedskonto suchen, das Sie als Ihr delegiertes IAM Identity Center-Administratorkonto festgelegt haben. In der AWS-SRA hostet das Shared Services-Konto AWS Managed Microsoft AD, sodass dieses Konto zum delegierten Administrator für IAM Identity Center gemacht wird.

IAM Identity Center unterstützt die gleichzeitige Registrierung eines einzelnen Mitgliedskontos als delegierter Administrator. Sie können ein Mitgliedskonto nur registrieren, wenn Sie sich mit den Anmeldeinformationen des Verwaltungskontos anmelden. Um die Delegierung zu aktivieren, müssen Sie die in der IAM Identity Center-Dokumentation aufgeführten Voraussetzungen berücksichtigen. Das delegierte Administratorkonto kann die meisten IAM Identity Center-Verwaltungsaufgaben ausführen, allerdings mit einigen Einschränkungen, die in der IAM Identity Center-Dokumentation aufgeführt sind. Der Zugriff auf das delegierte IAM Identity Center-Administratorkonto sollte streng kontrolliert werden.

Designüberlegungen

-

Wenn Sie beschließen, die IAM Identity Center-Identitätsquelle von einer anderen Quelle auf Active Directory zu ändern oder sie von Active Directory auf eine andere Quelle zu ändern, muss sich das Verzeichnis in dem delegierten IAM Identity Center-Administrator-Mitgliedskonto befinden (diesem gehören), sofern eines vorhanden ist. Andernfalls muss es sich im Verwaltungskonto befinden.

-

Sie können Ihr AWS Managed Microsoft AD in einer dedizierten VPC in einem anderen Konto hosten und dann mit AWS Resource Access Manager (AWS RAM) Subnetze von diesem anderen Konto für das delegierte Administratorkonto gemeinsam nutzen. Auf diese Weise wird die AWS Managed Microsoft AD-Instance im delegierten Administratorkonto gesteuert, aber aus Netzwerksicht verhält sie sich so, als ob sie in der VPC eines anderen Kontos bereitgestellt wäre. Dies ist hilfreich, wenn Sie über mehrere AWS Managed Microsoft AD-Instances verfügen und diese lokal dort bereitstellen möchten, wo Ihr Workload ausgeführt wird, sie aber zentral über ein Konto verwalten möchten.

-

Wenn Sie über ein engagiertes Identitätsteam verfügen, das regelmäßig Aktivitäten zur Identitäts- und Zugriffsverwaltung durchführt, oder wenn Sie strenge Sicherheitsanforderungen haben, um Identitätsmanagementfunktionen von anderen Shared Services-Funktionen zu trennen, können Sie ein spezielles AWS-Konto für Identitätsmanagement einrichten. In diesem Szenario bestimmen Sie dieses Konto als Ihren delegierten Administrator für IAM Identity Center, und es hostet auch Ihr AWS Managed Microsoft AD-Verzeichnis. Sie können das gleiche Maß an logischer Isolierung zwischen Ihren Identitätsmanagement-Workloads und anderen Shared Services-Workloads erreichen, indem Sie innerhalb eines einzigen Shared Service-Kontos fein abgestufte IAM-Berechtigungen verwenden.

-

IAM Identity Center bietet derzeit keinen Support für mehrere Regionen. (Um IAM Identity Center in einer anderen Region zu aktivieren, müssen Sie zuerst Ihre aktuelle IAM Identity Center-Konfiguration löschen.) Darüber hinaus unterstützt es nicht die Verwendung verschiedener Identitätsquellen für verschiedene Gruppen von Konten und ermöglicht es Ihnen auch nicht, die Rechteverwaltung an verschiedene Teile Ihrer Organisation (d. h. an mehrere delegierte Administratoren) oder an verschiedene Administratorgruppen zu delegieren. Wenn Sie eine dieser Funktionen benötigen, können Sie den IAM-Verbund verwenden, um Ihre Benutzeridentitäten innerhalb eines Identitätsanbieters (IdP) außerhalb von AWS zu verwalten und diesen externen Benutzeridentitäten die Erlaubnis zu erteilen, AWS-Ressourcen in Ihrem Konto zu verwenden. IAM-Unterstützungen IdPs , die mit OpenID Connect (OIDC)

oder SAML 2.0 kompatibel sind. Es hat sich bewährt, den SAML 2.0-Verbund mit externen Identitätsanbietern wie Active Directory Federation Service (AD FS), Okta, Azure Active Directory (Azure AD) oder Ping Identity zu verwenden, um Benutzern die Möglichkeit zu bieten, sich bei der AWS-Managementkonsole anzumelden oder AWS-API-Operationen aufzurufen. Weitere Informationen zum IAM-Verbund und zu Identitätsanbietern finden Sie unter About SAML 2.0-based Federation in der IAM-Dokumentation und in den AWS Identity Federation-Workshops.