Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

den IAM-Verbund

Anmerkung

Wenn Sie bereits über ein zentrales Benutzerverzeichnis für die Verwaltung von Benutzern und Gruppen verfügen, empfehlen wir Ihnen, IAM Identity Center als primären Workforce Access Service zu verwenden. Wenn Sie aufgrund der später in diesem Abschnitt erörterten Entwurfsüberlegungen daran gehindert werden, IAM Identity Center zu verwenden, verwenden Sie den IAM-Verbund, anstatt separate IAM-Benutzer in AWS zu erstellen.

Der IAM-Verbund richtet ein Vertrauenssystem zwischen zwei Parteien ein, um Benutzer zu authentifizieren und die Informationen auszutauschen, die für die Autorisierung ihres Zugriffs auf Ressourcen erforderlich sind. Dieses System erfordert einen Identitätsanbieter (IdP), der mit Ihrem Benutzerverzeichnis verbunden ist, und einen Service Provider (SP), der in IAM verwaltet wird. Der IdP ist für die Authentifizierung von Benutzern und die Bereitstellung relevanter Autorisierungskontextdaten für IAM verantwortlich, und IAM kontrolliert den Zugriff auf Ressourcen in AWS-Konten und -Umgebungen.

Der IAM-Federation unterstützt häufig verwendete Standards wie SAML 2.0 und OpenID Connect (OIDC). Der SAML-basierte Verbund wird von vielen unterstützt IdPs und ermöglicht den föderierten Single Sign-On-Zugriff für Benutzer, um sich bei der AWS-Managementkonsole anzumelden oder eine AWS-API aufzurufen, ohne IAM-Benutzer erstellen zu müssen. Sie können Benutzeridentitäten in AWS mithilfe von IAM erstellen oder eine Verbindung zu Ihrem vorhandenen IdP herstellen (z. B. Microsoft Active Directory, Okta, Ping Identity oder Microsoft Entra ID). Alternativ können Sie einen IAM-OIDC-Identitätsanbieter verwenden, wenn Sie eine Vertrauensstellung zwischen einem OIDC-kompatiblen IdP und Ihrem AWS-Konto herstellen möchten.

Es gibt zwei Entwurfsmuster für den IAM-Verbund: den Verbund mit mehreren Konten oder den Verbund mit einem einzigen Konto.

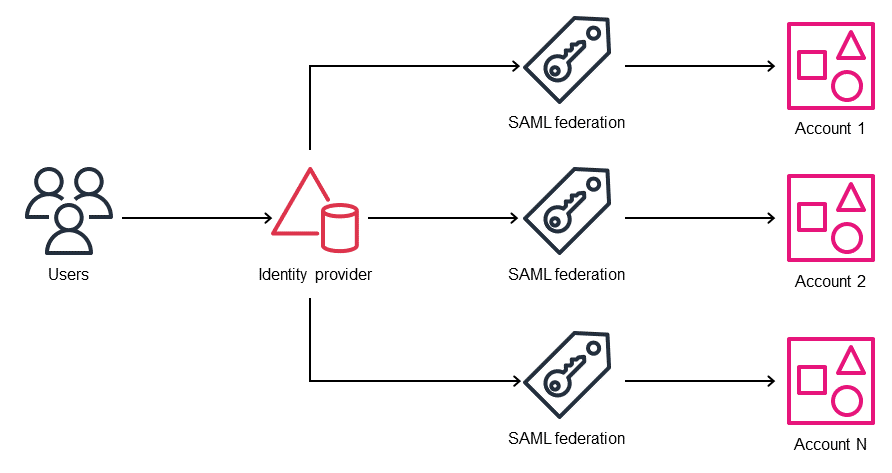

IAM-Verbund mit mehreren Konten

In diesem IAM-Muster mit mehreren Konten richten Sie eine separate SAML-Vertrauensbeziehung zwischen dem IdP und allen AWS-Konten ein, die integriert werden müssen. Die Berechtigungen werden auf individueller Kontobasis zugeordnet und bereitgestellt. Dieses Entwurfsmuster bietet einen verteilten Ansatz für die Verwaltung von Rollen und Richtlinien und bietet Ihnen die Flexibilität, für jedes Konto einen separaten SAML- oder OIDC-IdP zu aktivieren und föderierte Benutzerattribute für die Zugriffskontrolle zu verwenden.

Der IAM-Verbund mit mehreren Konten bietet folgende Vorteile:

-

Bietet zentralen Zugriff auf all Ihre AWS-Konten und ermöglicht Ihnen die verteilte Verwaltung von Berechtigungen für jedes AWS-Konto.

-

Erreicht Skalierbarkeit bei einer Einrichtung mit mehreren Konten.

-

Erfüllt die Compliance-Anforderungen.

-

Ermöglicht die Verwaltung von Identitäten von einem zentralen Ort aus.

Das Design ist besonders hilfreich, wenn Sie Berechtigungen verteilt und nach AWS-Konten getrennt verwalten möchten. Es hilft auch in Szenarien, in denen Sie keine wiederholbaren IAM-Berechtigungen für Active Directory-Benutzer in ihren AWS-Konten haben. Es unterstützt beispielsweise Netzwerkadministratoren, die möglicherweise den Zugriff auf Ressourcen gewähren, wobei es zwischen den Konten geringfügige Unterschiede gibt.

SAML-Anbieter müssen in jedem Konto separat erstellt werden, sodass für jedes AWS-Konto Prozesse zur Verwaltung der Erstellung, Aktualisierung und Löschung von IAM-Rollen und deren Berechtigungen erforderlich sind. Das bedeutet, dass Sie präzise und unterschiedliche IAM-Rollenberechtigungen für AWS-Konten mit unterschiedlichen Sensibilitätsstufen für dieselbe Jobfunktion definieren können.

Das folgende Diagramm veranschaulicht das IAM-Verbundmuster für mehrere Konten.

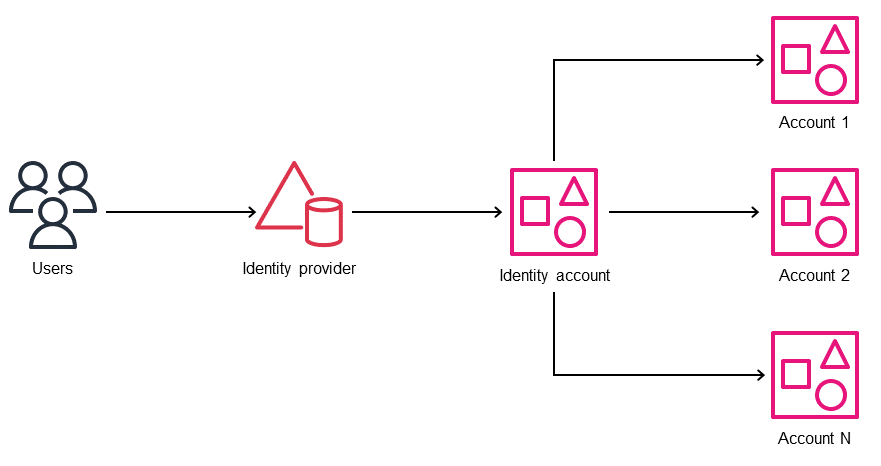

IAM-Verbund mit einem Konto (Modell) hub-and-spoke

Anmerkung

Verwenden Sie dieses Entwurfsmuster für die in diesem Abschnitt beschriebenen spezifischen Szenarien. Für die meisten Szenarien ist ein auf IAM Identity Center basierender Verbund oder ein IAM-Verbund mit mehreren Konten der empfohlene Ansatz. Bei Fragen wenden Sie sich an den AWS-Support

Beim Einzelkontenverbundmuster wird die SAML-Vertrauensbeziehung zwischen dem IdP und einem einzigen AWS-Konto (dem Identitätskonto) eingerichtet. Die Berechtigungen werden über das zentrale Identitätskonto zugeordnet und bereitgestellt. Dieses Entwurfsmuster sorgt für Einfachheit und Effizienz. Der Identitätsanbieter stellt SAML-Assertionen bereit, die bestimmten IAM-Rollen (und Berechtigungen) im Identitätskonto zugeordnet sind. Verbundbenutzer können dann davon ausgehen cross-account-roles, dass sie über das Identitätskonto auf andere AWS-Konten zugreifen.

Das folgende Diagramm veranschaulicht das IAM-Verbundmuster für ein einzelnes Konto.

Anwendungsfälle:

-

Unternehmen, die über ein einziges AWS-Konto verfügen, aber manchmal kurzlebige AWS-Konten für isolierte Sandboxen oder Tests einrichten müssen.

-

Bildungseinrichtungen, die ihre Produktionsdienstleistungen über ein Hauptkonto verwalten, aber temporäre, projektbezogene Studentenkonten anbieten.

Anmerkung

Diese Anwendungsfälle erfordern eine strenge Verwaltung und zeitgebundene Recyclingprozesse, um sicherzustellen, dass Produktionsdaten nicht in die Verbundkonten gelangen, und um potenzielle Sicherheitsrisiken zu beseitigen. Der Auditprozess ist in diesen Szenarien ebenfalls schwierig.

Überlegungen zum Design bei der Wahl zwischen IAM-Verbund und IAM Identity Center

-

IAM Identity Center unterstützt das Verbinden von Konten mit jeweils nur einem Verzeichnis. Wenn Sie mehrere Verzeichnisse verwenden oder Berechtigungen auf der Grundlage von Benutzerattributen verwalten möchten, sollten Sie den IAM-Verbund als Entwurfsalternative in Betracht ziehen. Sie sollten über einen IdP verfügen, der das SAML 2.0-Protokoll unterstützt, z. B. Microsoft Active Directory Federation Service (AD FS), Okta oder Microsoft Entra ID. Sie können bidirektionales Vertrauen herstellen, indem Sie IdP- und SP-Metadaten austauschen und SAML-Assertionen konfigurieren, um IAM-Rollen Unternehmensverzeichnisgruppen und Benutzern zuzuordnen.

-

Wenn Sie einen IAM-OIDC-Identitätsanbieter verwenden, um eine Vertrauensstellung zwischen einem OIDC-kompatiblen IdP und Ihrem AWS-Konto herzustellen, sollten Sie die Verwendung eines IAM-Verbunds in Betracht ziehen. Wenn Sie die IAM-Konsole verwenden, um einen OIDC-Identitätsanbieter zu erstellen, versucht die Konsole, den Fingerabdruck für Sie abzurufen. Wir empfehlen, auch hier den Thumbprint für Ihren OIDC-Identitätsanbieter manuell abzurufen und zu überprüfen, ob die Konsole den richtigen Thumbprint abgerufen hat. Weitere Informationen finden Sie in der IAM-Dokumentation unter Erstellen eines OIDC-Identitätsanbieters in IAM.

-

Verwenden Sie den IAM-Verbund, wenn die Benutzer Ihres Unternehmensverzeichnisses nicht über wiederholbare Berechtigungen für eine Jobfunktion verfügen. Beispielsweise benötigen verschiedene Netzwerk- oder Datenbankadministratoren möglicherweise benutzerdefinierte IAM-Rollenberechtigungen in AWS-Konten. Um dies in IAM Identity Center zu erreichen, können Sie separate, vom Kunden verwaltete Richtlinien erstellen und in Ihren Berechtigungssätzen darauf verweisen. Weitere Informationen finden Sie im AWS-Blogbeitrag How to use customer managed policies in AWS IAM Identity Center for advanced use cases

. -

Wenn Sie ein verteiltes Berechtigungsmodell verwenden, bei dem jedes Konto seine eigenen Berechtigungen verwaltet, oder ein zentralisiertes Berechtigungsmodell über AWS CloudFormation StackSets, sollten Sie die Verwendung eines IAM-Verbunds in Betracht ziehen. Wenn Sie ein Hybridmodell verwenden, das sowohl zentralisierte als auch verteilte Berechtigungen umfasst, sollten Sie die Verwendung von IAM Identity Center in Betracht ziehen. Weitere Informationen finden Sie in der IAM-Dokumentation unter Identitätsanbieter und Verbund.

-

Services und Funktionen wie Amazon Q Developer Professional und AWS CLI Version 2 bieten integrierten Support für AWS Identity Center. Einige dieser Funktionen werden jedoch im IAM-Verbund nicht unterstützt.

-

IAM Access Analyzer unterstützt derzeit nicht die Analyse von Benutzeraktionen von IAM Identity Center.