Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Verwalten Sie den privaten CA-Lebenszyklus

CA-Zertifikate haben eine feste Lebensdauer bzw. einen festen Gültigkeitszeitraum. Wenn ein CA-Zertifikat abläuft, werden alle Zertifikate, die direkt oder indirekt von einer CAs untergeordneten Stelle in der CA-Hierarchie ausgestellt wurden, ungültig. Sie können den Ablauf von CA-Zertifikaten vermeiden, indem Sie im Voraus planen.

Wählen Sie Gültigkeitszeiträume

Der Gültigkeitszeitraum eines X.509-Zertifikats ist ein erforderliches grundlegendes Zertifikatfeld. Er bestimmt den Zeitraum, in dem die ausstellende CA bescheinigt, dass das Zertifikat vertrauenswürdig ist, mit Ausnahme einer Sperre. (Ein Stammzertifikat, das selbst signiert wird, bescheinigt seinen eigenen Gültigkeitszeitraum.)

AWS Private CA und AWS Certificate Manager unterstützen Sie bei der Konfiguration der Gültigkeitszeiträume von Zertifikaten, wobei die folgenden Einschränkungen gelten:

-

Ein von verwaltetes Zertifikat AWS Private CA muss eine Gültigkeitsdauer haben, die kürzer oder gleich der Gültigkeitsdauer der Zertifizierungsstelle ist, die es ausgestellt hat. Mit anderen Worten, untergeordnete Zertifikate CAs und Endentitätszertifikate können ihre übergeordneten Zertifikate nicht überdauern. Der Versuch, die

IssueCertificate-API zum Ausstellen eines CA-Zertifikats mit einem Gültigkeitszeitraum größer oder gleich der CA der übergeordneten CA zu verwenden, schlägt fehl. -

Zertifikate, die von ausgestellt und verwaltet werden AWS Certificate Manager (diejenigen, für die ACM den privaten Schlüssel generiert), haben eine Gültigkeitsdauer von 13 Monaten (395 Tagen). ACM verwaltet den Verlängerungsprozess für diese Zertifikate. Wenn Sie Zertifikate direkt AWS Private CA ausstellen, können Sie einen beliebigen Gültigkeitszeitraum wählen.

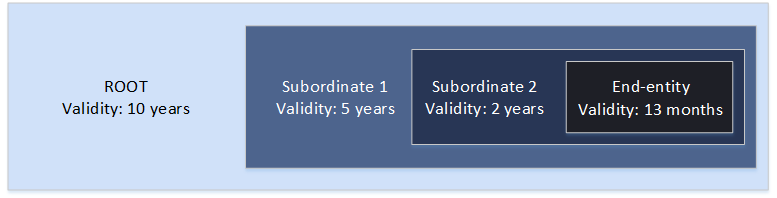

Das folgende Diagramm zeigt eine typische Konfiguration von verschachtelten Gültigkeitszeiträumen. Das Stammzertifikat hat die längste Lebensdauer, Endzertifikate sind relativ kurzlebig, und untergeordnete Zertifikate liegen CAs zwischen diesen Extremen.

Bestimmen Sie beim Planen der CA-Hierarchie die optimale Lebensdauer Ihrer CA-Zertifikate. Arbeiten Sie ab der gewünschten Lebensdauer der Endentitätszertifikate, die Sie ausstellen möchten, rückwärts.

Endentitätszertifikate

Endentitätszertifikate sollten über einen dem Anwendungsfall entsprechenden Gültigkeitszeitraum verfügen. Eine kurze Lebensdauer minimiert das Risiko für ein Zertifikat in dem Fall, dass sein privater Schlüssel verloren geht oder gestohlen wird. Kurze Lebensdauern bedeuten jedoch häufige Erneuerungen. Wenn ein abgelaufenes Zertifikat nicht erneuert wird, kann es zu Ausfallzeiten kommen.

Die verteilte Verwendung von Endentitätszertifikaten kann auch logistische Probleme darstellen, wenn es zu einer Sicherheitsverletzung kommt. In Ihrer Planung sollten Erneuerungs- und Verteilungszertifikate, das Sperren von kompromittierten Zertifikaten und die Schnelligkeit der Verbreitung von Sperren auf Clients, die auf die Zertifikate angewiesen sind, berücksichtigt werden.

Die Standardgültigkeitsdauer für ein über ACM ausgestelltes Endzertifizierungszertifikat beträgt 13 Monate (395 Tage). In können Sie die IssueCertificate API verwenden AWS Private CA, um einen beliebigen Gültigkeitszeitraum anzuwenden, sofern dieser kürzer ist als der der ausstellenden Zertifizierungsstelle.

Untergeordnete CA-Zertifikate

Untergeordnete CA-Zertifikate sollten wesentlich längere Gültigkeitszeiträume haben als die von ihnen ausgestellten Zertifikate. Ein guter Bereich für die Gültigkeit eines CA-Zertifikats ist das zwei- bis fünffache des Zeitraums eines untergeordneten CA-Zertifikats oder eines Endentitätszertifikats. Angenommen, Sie haben eine CA-Hierarchie mit zwei Ebenen (Stamm-CA und eine untergeordnete CA). Wenn Sie Endentitätszertifikate mit einer Laufzeit von einem Jahr ausstellen möchten, können Sie die Lebensdauer der untergeordneten ausstellenden CA auf drei Jahre konfigurieren. Dies ist die Standardgültigkeitsdauer für ein untergeordnetes CA-Zertifikat in AWS Private CA. Untergeordnete CA-Zertifikate können geändert werden, ohne das Stamm-CA-Zertifikat zu ersetzen.

Stammzertifikate

Änderungen an einem Stamm-CA-Zertifikat wirken sich auf die gesamte PKI (Public Key-Infrastruktur) aus und erfordern, dass Sie alle abhängigen Client-Betriebssystem- und Browser-Vertrauensspeicher aktualisieren müssen. Um die Auswirkungen auf die Betriebsabläufe zu minimieren, sollten Sie für das Stammzertifikat einen langen Gültigkeitszeitraum wählen. Die AWS Private CA Standardeinstellung für Stammzertifikate beträgt zehn Jahre.

Die CA-Nachfolge verwalten

Sie haben zwei Möglichkeiten, die CA-Abfolge zu verwalten: Ersetzen Sie die alte CA oder stellen Sie die CA erneut mit einem neuen Gültigkeitszeitraum aus.

Ersetzen Sie eine alte CA

Um eine alte CA zu ersetzen, erstellen Sie eine neue CA und verketten Sie sie mit derselben übergeordneten CA. Anschließend stellen Sie Zertifikate von der neuen CA aus.

Zertifikate, die von der neuen CA ausgestellt wurden, verfügen über eine neue CA-Kette. Sobald die neue CA eingerichtet ist, können Sie die alte CA deaktivieren, um zu verhindern, dass sie neue Zertifikate ausstellt. Wenn die alte Zertifizierungsstelle deaktiviert ist, unterstützt sie den Widerruf alter Zertifikate, die von der Zertifizierungsstelle ausgestellt wurden. Falls sie entsprechend konfiguriert ist, validiert sie weiterhin Zertifikate mithilfe von and/or OCSP-Zertifikatssperrlisten (CRLs). Wenn das letzte von der alten CA ausgestellte Zertifikat abläuft, können Sie die alte CA löschen. Sie können einen Auditbericht für alle von der CA ausgestellten Zertifikate generieren, um zu bestätigen, dass alle ausgestellten Zertifikate abgelaufen sind. Wenn die alte Zertifizierungsstelle über eine untergeordnete Zertifizierungsstelle verfügt CAs, müssen Sie diese ebenfalls ersetzen, da die untergeordnete Zertifizierungsstelle zur gleichen Zeit oder vor ihrer übergeordneten Zertifizierungsstelle CAs abläuft. Ersetzen Sie zunächst die höchste CA in der Hierarchie, die ersetzt werden muss. Erstellen Sie dann auf jeder nachfolgenden untergeordneten Ebene eine neue untergeordnete CAs Ersatzinstanz.

AWS empfiehlt, dass Sie bei Bedarf eine Generierungs-ID der Zertifizierungsstelle in die Namen von CAs aufnehmen. Nehmen wir beispielsweise an, dass Sie die CA der ersten Generation „Corporate Root CA“ nennen. Wenn Sie die Zertifizierungsstelle der zweiten Generation erstellen, nennen Sie sie „Corporate Root CA G2". Diese einfache Benennungskonvention kann dazu beitragen, Verwechslungen zu vermeiden, wenn beide CAs noch nicht abgelaufen sind.

Diese Methode der CA-Abfolge wird bevorzugt, da dabei der private Schlüssel der CA rotiert. Das Rotieren des privaten Schlüssels ist eine bewährte Methode für CA-Schlüssel. Die Rotationshäufigkeit sollte proportional zur Häufigkeit der Schlüsselnutzung sein: Zertifikate CAs, die mehr ausstellen, sollten häufiger rotiert werden.

Anmerkung

Private Zertifikate, die über ACM ausgestellt wurden, können nicht erneuert werden, wenn Sie die CA austauschen. Wenn Sie ACM für die Ausstellung und Verlängerung verwenden, müssen Sie das CA-Zertifikat erneut ausstellen, um die Lebensdauer der Zertifizierungsstelle zu verlängern.

Eine alte CA erneut ausstellen

Wenn sich eine CA dem Ablauf nähert, besteht eine alternative Methode zur Verlängerung ihrer Lebensdauer darin, das CA-Zertifikat mit einem neuen Ablaufdatum erneut auszustellen. Bei der Neuausstellung bleiben alle CA-Metadaten erhalten und die vorhandenen privaten und öffentlichen Schlüssel werden beibehalten. In diesem Szenario bleiben die bestehende Zertifikatskette und die noch nicht abgelaufenen, von der Zertifizierungsstelle ausgestellten Endzertifikate gültig, bis sie ablaufen. Die Ausstellung neuer Zertifikate kann auch ohne Unterbrechung fortgesetzt werden. Um eine Zertifizierungsstelle mit einem neu ausgestellten Zertifikat zu aktualisieren, folgen Sie den üblichen Installationsverfahren, die unter beschrieben sind. Installation des CA-Zertifikats

Anmerkung

Wir empfehlen, eine auslaufende Zertifizierungsstelle zu ersetzen, anstatt ihr Zertifikat erneut auszustellen, da die Umstellung auf ein neues key pair Sicherheitsvorteile bietet.

Widerrufen Sie eine CA

Sie widerrufen eine CA, indem Sie ihr zugrundeliegendes Zertifikat widerrufen. Dadurch werden auch effektiv alle von der CA ausgestellten Zertifikate gesperrt. Sperrinformationen werden über OCSP oder eine CRL an die Clients verteilt. Sie sollten ein CA-Zertifikat nur dann widerrufen, wenn Sie alle von der Endeinheit ausgestellten Zertifikate und untergeordneten Zertifizierungsstellenzertifikate widerrufen möchten.