Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Fügen Sie eine Richtlinie für den kontoübergreifenden Zugriff bei

Wenn sich der Zertifizierungsstellenadministrator und der Zertifikatsaussteller in unterschiedlichen AWS Konten befinden, muss sich der Zertifizierungsstellenadministrator den Zugriff auf die Zertifizierungsstelle teilen. Dies wird erreicht, indem eine ressourcenbasierte Richtlinie an die Zertifizierungsstelle angehängt wird. Die Richtlinie gewährt einem bestimmten Prinzipal, bei dem es sich um einen AWS Kontoinhaber, einen IAM-Benutzer, eine ID oder eine AWS Organizations Organisationseinheits-ID handeln kann, Erteilungsberechtigungen.

Ein CA-Administrator kann Richtlinien auf folgende Weise anhängen und verwalten:

-

In der Managementkonsole mithilfe von AWS Resource Access Manager (RAM), einer Standardmethode für die gemeinsame Nutzung von AWS Ressourcen zwischen Konten. Wenn Sie eine CA-Ressource AWS RAM mit einem Principal in einem anderen Konto gemeinsam nutzen, wird die erforderliche ressourcenbasierte Richtlinie automatisch an die CA angehängt. Weitere Informationen zu RAM finden Sie im AWS RAM Benutzerhandbuch.

Anmerkung

Sie können die RAM-Konsole ganz einfach öffnen, indem Sie eine Zertifizierungsstelle und dann Aktionen, Ressourcenfreigaben verwalten auswählen.

-

Programmgesteuert, mithilfe der PCA APIs PutPolicy, und GetPolicy. DeletePolicy

-

Manuell mithilfe der PCA-Befehle put-policy, get-policy und delete-policy in der. AWS CLI

Nur für die Konsolenmethode ist RAM-Zugriff erforderlich.

Kontenübergreifender Fall 1: Ausstellung eines verwalteten Zertifikats über die Konsole

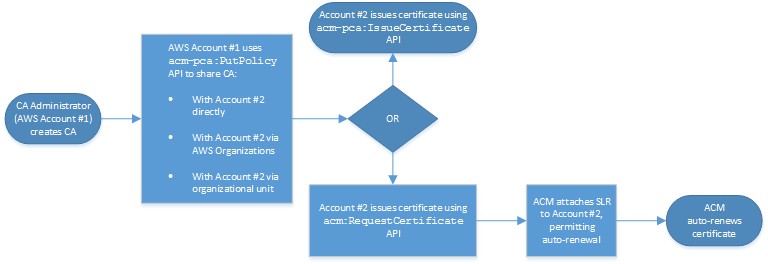

In diesem Fall verwendet der CA-Administrator AWS Resource Access Manager (AWS RAM), um den CA-Zugriff mit einem anderen AWS Konto zu teilen, sodass dieses Konto verwaltete ACM-Zertifikate ausstellen kann. Das Diagramm zeigt, dass AWS RAM die Zertifizierungsstelle direkt mit dem Konto oder indirekt über eine AWS Organizations ID, der das Konto angehört, gemeinsam genutzt werden kann.

Nachdem RAM eine Ressource gemeinsam genutzt hat AWS Organizations, muss der Principal des Empfängers die Ressource akzeptieren, damit sie wirksam wird. Der Empfänger kann so konfigurieren AWS Organizations , dass angebotene Shares automatisch akzeptiert werden.

Anmerkung

Das Empfängerkonto ist für die Konfiguration der automatischen Verlängerung in ACM verantwortlich. In der Regel installiert ACM bei der ersten Verwendung einer gemeinsam genutzten Zertifizierungsstelle eine dienstbezogene Rolle, die es ermöglicht, unbeaufsichtigte Zertifikatsanrufe zu tätigen. AWS Private CA Schlägt dies fehl (in der Regel aufgrund einer fehlenden Berechtigung), werden die Zertifikate der Zertifizierungsstelle nicht automatisch erneuert. Nur der ACM-Benutzer kann das Problem lösen, nicht der CA-Administrator. Weitere Informationen finden Sie unter Verwenden einer Service Linked Role (SLR) mit ACM.

Kontoübergreifender Fall 2: Ausstellung verwalteter und nicht verwalteter Zertifikate mithilfe der API oder CLI

In diesem zweiten Fall werden die Optionen für die gemeinsame Nutzung und Ausstellung veranschaulicht, die mithilfe der AWS Certificate Manager API und möglich sind. AWS Private CA All diese Operationen können auch mit den entsprechenden AWS CLI Befehlen ausgeführt werden.

Da die API-Operationen in diesem Beispiel direkt verwendet werden, hat der Zertifikatsaussteller die Wahl zwischen zwei API-Vorgängen, um ein Zertifikat auszustellen. Die PCA-API-Aktion IssueCertificate führt zu einem nicht verwalteten Zertifikat, das nicht automatisch erneuert wird und exportiert und manuell installiert werden muss. Die ACM-API-Aktion RequestCertificateführt zu einem verwalteten Zertifikat, das einfach auf integrierten ACM-Diensten installiert werden kann und automatisch erneuert wird.

Anmerkung

Das Empfängerkonto ist für die Konfiguration der automatischen Verlängerung in ACM verantwortlich. In der Regel installiert ACM beim ersten Mal, wenn eine gemeinsam genutzte CA verwendet wird, eine serviceverknüpfte Rolle, über die Zertifikate unbeaufsichtigt abgerufen werden können. AWS Private CA Schlägt dies fehl (in der Regel aufgrund einer fehlenden Berechtigung), werden die Zertifikate der Zertifizierungsstelle nicht automatisch verlängert, und nur der ACM-Benutzer kann das Problem lösen, nicht der CA-Administrator. Weitere Informationen finden Sie unter Verwenden einer Service Linked Role (SLR) mit ACM.