Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Eindämmung des Ziels

Unter Destination Containment versteht man die Anwendung von Filterung oder Routing innerhalb einer Umgebung, um den Zugriff auf einen Zielhost oder eine Zielressource zu verhindern. In einigen Fällen beinhaltet die Eindämmung von Zielen auch eine Form der Resilienz, um zu überprüfen, ob legitime Ressourcen repliziert werden, um ihre Verfügbarkeit sicherzustellen. Ressourcen sollten aus Gründen der Isolierung und Eindämmung von diesen Formen der Resilienz getrennt werden. Zu den Beispielen für die Eindämmung von Zielen mithilfe von Diensten gehören: AWS

-

Netzwerk ACLs — Für Netzwerke ACLs (Netzwerke ACLs), die in Subnetzen konfiguriert sind, die AWS Ressourcen enthalten, können Ablehnungsregeln hinzugefügt werden. Diese Ablehnungsregeln können angewendet werden, um den Zugriff auf eine bestimmte AWS Ressource zu verhindern. Die Anwendung der Network Access Control List (Network ACL) wirkt sich jedoch auf alle Ressourcen im Subnetz aus, nicht nur auf die Ressourcen, auf die ohne Autorisierung zugegriffen wird. Regeln, die in einer Netzwerk-ACL aufgeführt sind, werden von oben nach unten verarbeitet. Daher sollte die erste Regel in einer vorhandenen Netzwerk-ACL so konfiguriert werden, dass nicht autorisierter Datenverkehr zur Zielressource und zum Zielsubnetz verweigert wird. Alternativ kann eine völlig neue Netzwerk-ACL mit einer einzigen Ablehnungsregel für eingehenden und ausgehenden Verkehr erstellt und dem Subnetz zugeordnet werden, das die Zielressource enthält, um den Zugriff auf das Subnetz mithilfe der neuen Netzwerk-ACL zu verhindern.

-

Herunterfahren — Das vollständige Herunterfahren einer Ressource kann wirksam sein, um die Auswirkungen einer unbefugten Nutzung einzudämmen. Das Herunterfahren einer Ressource verhindert auch den legitimen Zugriff für geschäftliche Zwecke und verhindert, dass flüchtige forensische Daten abgerufen werden. Daher sollte dies eine gezielte Entscheidung sein und anhand der Sicherheitsrichtlinien eines Unternehmens beurteilt werden.

-

Isolierung VPCs — Die Isolierung VPCs kann verwendet werden, um Ressourcen effektiv einzudämmen und gleichzeitig Zugriff auf legitimen Datenverkehr zu gewähren (z. B. Antiviren- (AV) - oder EDR-Lösungen, die Zugriff auf das Internet oder eine externe Managementkonsole erfordern). Die Isolierung VPCs kann vor einem Sicherheitsereignis vorkonfiguriert werden, um gültige IP-Adressen und Ports zuzulassen, und gezielte Ressourcen können während eines aktiven Sicherheitsereignisses sofort in diese Isolierungs-VPC verschoben werden, um die Ressource einzudämmen, während legitimer Datenverkehr von der Zielressource in nachfolgenden Phasen der Reaktion auf Vorfälle gesendet und empfangen werden kann. Ein wichtiger Aspekt bei der Verwendung einer isolierten VPC besteht darin, dass Ressourcen wie EC2 Instances vor der Verwendung in der neuen Isolier-VPC heruntergefahren und neu gestartet werden müssen. Bestehende EC2 Instances können nicht in eine andere VPC oder eine andere Availability Zone verschoben werden. Folgen Sie dazu den Schritten unter Wie verschiebe ich meine EC2 Amazon-Instance in ein anderes Subnetz, eine Availability Zone oder eine VPC

? -

Auto Scaling Scaling-Gruppen und Load Balancer — AWS Ressourcen, die Auto Scaling Scaling-Gruppen und Load Balancern zugeordnet sind, sollten im Rahmen der Zieleindämmungsverfahren getrennt und deregistriert werden. Das Trennen und Deregistrieren von AWS Ressourcen kann mit dem SDK, und durchgeführt werden. AWS Management Console AWS CLI AWS

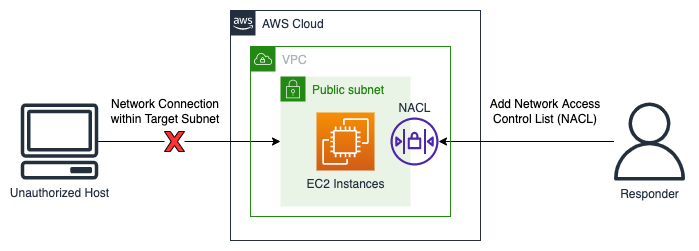

Das folgende Diagramm zeigt ein Beispiel für die Eindämmung von Zielen. Ein Incident Response Analyst fügt einem Subnetz eine Netzwerk-ACL hinzu, um eine Netzwerkverbindungsanfrage von einem nicht autorisierten Host zu blockieren.

Beispiel für die Eindämmung eines Ziels