Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Verwenden Sie die JSON-Datei des Lambda-Log-Parsers

Verwenden Sie die Lambda-Log-Parser-JSON-Datei für den HTTP-Flood-Schutz

Wenn Sie sich Yes - AWS Lambda log parser für den Vorlagenparameter Activate HTTP Flood Protection entschieden haben, erstellt diese Lösung eine Konfigurationsdatei mit dem Namen

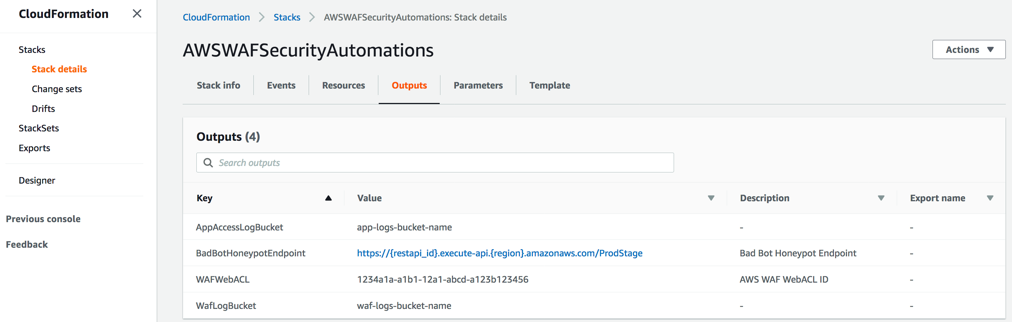

<stack_name>-waf_log_conf.json und lädt sie in den Amazon S3 S3-Bucket hoch, der zum Speichern der AWS WAF WAF-Protokolldateien verwendet wird. Den Bucket-Namen finden Sie in der WafLogBucketVariablen in der CloudFormation Ausgabe. Die folgende Abbildung zeigt ein Beispiel.

Screenshot, der einen Bildschirm mit der Bezeichnung AWSWAFSecurity Automations zeigt und vier Ausgaben auflistet

Wenn Sie die

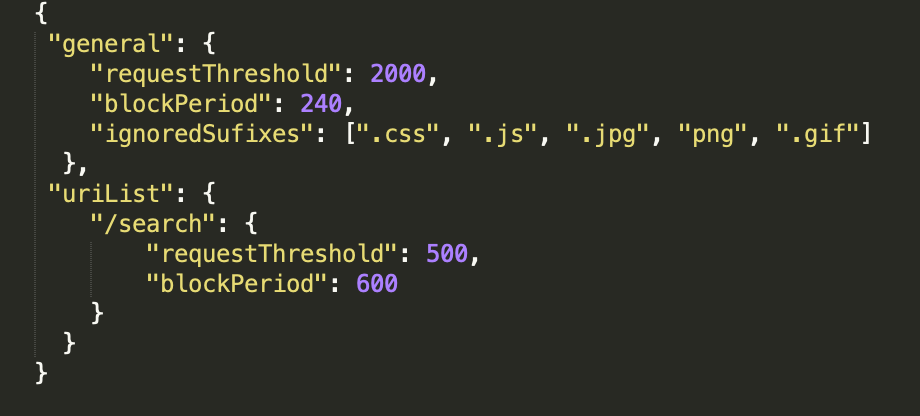

<stack_name>-waf_log_conf.json Datei auf Amazon S3 bearbeiten und überschreiben, berücksichtigt die Log Parser Lambda-Funktion die neuen Werte bei der Verarbeitung neuer AWS WAF WAF-Protokolldateien. Im Folgenden finden Sie eine Beispiel-Konfigurationsdatei:

Screenshot einer Beispielkonfigurationsdatei

Zu den Parametern gehören die folgenden:

-

Allgemeines:

-

Anforderungsschwellenwert (erforderlich) — Die maximal zulässige Anzahl von Anfragen pro fünf Minuten pro IP-Adresse. Diese Lösung verwendet den Wert, den Sie bei der Bereitstellung oder Aktualisierung des CloudFormation Stacks definieren.

-

Sperrzeitraum (erforderlich) — Der Zeitraum (in Minuten), in dem die entsprechenden IP-Adressen gesperrt werden sollen. Diese Lösung verwendet den Wert, den Sie bei der Bereitstellung oder Aktualisierung des CloudFormation Stacks definieren.

-

Ignorierte Suffixe — Anfragen, die auf diesen Ressourcentyp zugreifen, zählen nicht zum Anforderungsschwellenwert. Standardmäßig ist diese Liste leer.

-

-

URI-Liste — Verwenden Sie diese Liste, um einen benutzerdefinierten Schwellenwert für Anfragen und einen Sperrzeitraum für bestimmte URLs Anfragen zu definieren. Standardmäßig ist diese Liste leer.

Wenn WAF-Protokolle in eintreffen WafLogBucket, werden sie von der Lambda-Log-Parser-Funktion unter Verwendung der Konfigurationen in Ihrer Konfigurationsdatei verarbeitet. Die Lösung schreibt das Ergebnis in eine Ausgabedatei mit dem Namen desselben

<stack_name>-waf_log_out.json Buckets. Wenn die Ausgabedatei eine Liste der als Angreifer identifizierten IP-Adressen enthält, fügt die Lösung sie dem WAF-IP-Set für HTTP Flood hinzu, sodass sie nicht auf Ihre Anwendung zugreifen können. Wenn die Ausgabedateien keine IP-Adressen haben, überprüfen Sie, ob Ihre Konfigurationsdatei gültig ist oder ob das in der Konfigurationsdatei angegebene Ratenlimit überschritten wurde.

Verwenden Sie die Lambda-Log-Parser-JSON-Datei zum Schutz von Scannern und Sonden

Wenn Sie sich Yes - AWS Lambda log parser für den Vorlagenparameter Activate Scanner & Probe Protection entschieden haben, erstellt diese Lösung eine Konfigurationsdatei mit dem Namen

<stack_name>-app_log_conf.json und lädt sie in den definierten Amazon S3 S3-Bucket hoch, der zum Speichern CloudFront von Application Load Balancer Balancer-Protokolldateien verwendet wird.

Wenn Sie

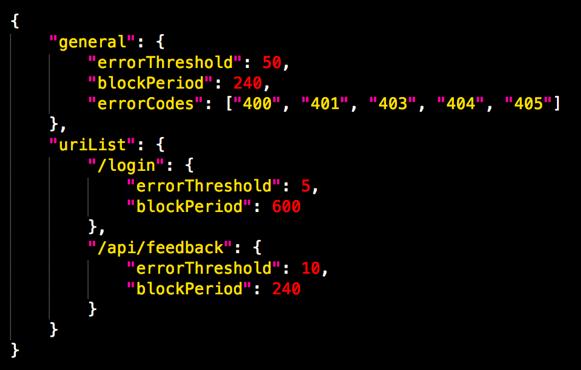

<stack_name>-app_log_conf.json auf Amazon S3 bearbeiten und überschreiben, berücksichtigt die Log Parser Lambda-Funktion die neuen Werte bei der Verarbeitung neuer AWS WAF WAF-Protokolldateien. Im Folgenden finden Sie eine Beispiel-Konfigurationsdatei:

Screenshot der Konfigurationsdatei

Zu den Parametern gehören die folgenden:

-

Allgemeines:

-

Fehlerschwellenwert (erforderlich) — Die maximal zulässige Anzahl fehlerhafter Anfragen pro Minute und IP-Adresse. Diese Lösung verwendet den Wert, den Sie bei der Bereitstellung oder Aktualisierung des CloudFormation Stacks definiert haben.

-

Sperrzeitraum (erforderlich) — Der Zeitraum (in Minuten), in dem die entsprechenden IP-Adressen gesperrt werden sollen. Diese Lösung verwendet den Wert, den Sie bei der Bereitstellung oder Aktualisierung des CloudFormation Stacks definiert haben.

-

Fehlercodes — Der Rückgabestatuscode wurde als Fehler angesehen. Standardmäßig betrachtet die Liste die folgenden HTTP-Statuscodes als Fehler:

400 (Bad Request),401 (Unauthorized)403 (Forbidden),404 (Not Found), und405 (Method Not Allowed).

-

-

URI-Liste — Verwenden Sie diese Liste, um einen benutzerdefinierten Schwellenwert für Anfragen und einen Sperrzeitraum für bestimmte Anfragen zu definieren. URLs Standardmäßig ist diese Liste leer.

Wenn Anwendungszugriffsprotokolle in eintreffen AppAccessLogBucket, verarbeitet die Log Parser Lambda-Funktion sie anhand der Konfigurationen in Ihrer Konfigurationsdatei. Die Lösung schreibt das Ergebnis in eine Ausgabedatei mit dem Namen

<stack_name>` -app_log_out.json` im selben Bucket. Wenn die Ausgabedatei eine Liste der als Angreifer identifizierten IP-Adressen enthält, fügt die Lösung sie dem WAF-IP-Set für Scanner & Probe hinzu und blockiert sie am Zugriff auf Ihre Anwendung. Wenn die Ausgabedateien keine IP-Adressen haben, überprüfen Sie, ob Ihre Konfigurationsdatei gültig ist oder ob das Ratenlimit gemäß der Konfigurationsdatei überschritten wurde.