Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

AWSSupport-TroubleshootRDSIAMAuthentication

Beschreibung

Das AWSSupport-TroubleshootRDSIAMAuthentication hilft bei der Fehlerbehebung AWS Identity and Access Management (IAM) bei der Authentifizierung für Amazon RDS for PostgreSQL, Amazon RDS for MySQL, Amazon RDS for MariaDB, Amazon Aurora PostgreSQL und Amazon Aurora MySQL-Instances. Verwenden Sie dieses Runbook, um die für die IAM-Authentifizierung mit einer Amazon RDS-Instance oder einem Aurora-Cluster erforderliche Konfiguration zu überprüfen. Es enthält auch Schritte zur Behebung der Verbindungsprobleme mit der Amazon RDS-Instance oder dem Aurora-Cluster.

Wichtig

Dieses Runbook unterstützt Amazon RDS for Oracle oder Amazon RDS for Microsoft SQL Server nicht.

Wichtig

Wenn eine EC2 Amazon-Quellinstanz bereitgestellt wird und die Zieldatenbank Amazon RDS ist, wird eine untergeordnete Automatisierung AWSSupport-TroubleshootConnectivityToRDS aufgerufen, um die TCP-Konnektivität zu beheben. Die Ausgabe enthält auch Befehle, die Sie auf Ihrer EC2 Amazon-Instance oder Ihrem Quellcomputer ausführen können, um mithilfe der IAM-Authentifizierung eine Verbindung zu den Amazon RDS-Instances herzustellen.

Wie funktioniert das?

Dieses Runbook besteht aus sechs Schritten:

-

Schritt 1: ValidateInputs: Validiert die Eingaben für die Automatisierung.

-

Schritt 2: branchOnSource EC2 Bereitgestellt: Überprüft, ob eine EC2 Amazon-Instance-Quell-ID in den Eingabeparametern angegeben ist.

-

Schritt 3: ValidierenRDSConnectivity: Validiert die Amazon RDS-Konnektivität von der EC2 Amazon-Quell-Instance, falls diese bereitgestellt wird.

-

Schritt 4: ValidierenRDSIAMAuthentication: Überprüft, ob die IAM-Authentifizierungsfunktion aktiviert ist.

-

Schritt 5: ValidierenIAMPolicies: Überprüft, ob die erforderlichen IAM-Berechtigungen für den angegebenen IAM-Benutzer/die angegebene IAM-Rolle vorhanden sind.

-

Schritt 6: GenerateReport: Generiert einen Bericht mit den Ergebnissen der zuvor ausgeführten Schritte.

Führen Sie diese Automatisierung aus (Konsole)

Art des Dokuments

Automatisierung

Eigentümer

Amazon

Plattformen

Linux

Parameter

-

AutomationAssumeRole

Typ: Zeichenfolge

Beschreibung: (Optional) Der Amazon-Ressourcenname (ARN) der AWS Identity and Access Management (IAM) -Rolle, mit der Systems Manager Automation die Aktionen in Ihrem Namen ausführen kann. Wenn keine Rolle angegeben ist, verwendet Systems Manager Automation die Berechtigungen des Benutzers, der dieses Runbook startet.

-

RDSType

Typ: Zeichenfolge

Beschreibung: (Erforderlich): Wählen Sie den Typ der relationalen Datenbank aus, zu der Sie eine Verbindung herstellen und sich authentifizieren möchten.

Zulässige Werte: oder

Amazon RDSAmazon Aurora Cluster. -

DBInstanceBezeichner

Typ: Zeichenfolge

Beschreibung: (Erforderlich) Die ID der Ziel-Amazon-RDS-Datenbank-Instance oder des Aurora-Datenbank-Clusters.

Zulässiges Muster:

^[A-Za-z0-9]+(-[A-Za-z0-9]+)*$Max. Anzahl an Zeichen: 63

-

SourceEc2InstanceIdentifier

Typ:

AWS::EC2::Instance::IdBeschreibung: (Optional) Die EC2 Amazon-Instance-ID, wenn Sie von einer Amazon-Instance aus, die in demselben Konto und derselben Region läuft, eine Verbindung zur Amazon EC2 RDS-Datenbank-Instance herstellen. Geben Sie diesen Parameter nicht an, wenn die Quelle keine EC2 Amazon-Instance ist oder wenn der Amazon RDS-Zieltyp ein Aurora-Datenbankcluster ist.

Standard:

"" -

DBIAMRoleName

Typ: Zeichenfolge

Beschreibung: (Optional) Der IAM-Rollenname, der für die IAM-basierte Authentifizierung verwendet wird. Geben Sie nur an, wenn der Parameter nicht

DBIAMUserNameangegeben wurde, andernfalls lassen Sie ihn leer. EntwederDBIAMRoleNameoderDBIAMUserNamemuss angegeben werden.Zulässiges Muster:

^[a-zA-Z0-9+=,.@_-]{1,64}$|^$Max. Anzahl an Zeichen: 64

Standard:

"" -

DBIAMUserName

Typ: Zeichenfolge

Beschreibung: (Optional) Der IAM-Benutzername, der für die IAM-basierte Authentifizierung verwendet wird. Geben Sie nur an, wenn der

DBIAMRoleNameParameter nicht angegeben wurde, andernfalls lassen Sie ihn leer. EntwederDBIAMRoleNameoderDBIAMUserNamemuss angegeben werden.Zulässiges Muster:

^[a-zA-Z0-9+=,.@_-]{1,64}$|^$Max. Anzahl an Zeichen: 64

Standard:

"" -

DBUserName

Typ: Zeichenfolge

Beschreibung: (Optional) Der Datenbankbenutzername, der einer IAM-Rolle/einem IAM-Benutzer für die IAM-basierte Authentifizierung innerhalb der Datenbank zugeordnet ist. Die Standardoption

*bewertet, ob dierds-db:connectBerechtigung für alle Benutzer in der Datenbank zulässig ist.Zulässiges Muster:

^[a-zA-Z0-9+=,.@*_-]{1,64}$Max. Anzahl an Zeichen: 64

Standard:

*

Erforderliche IAM-Berechtigungen

Der AutomationAssumeRole Parameter erfordert die folgenden Aktionen, um das Runbook erfolgreich zu verwenden.

-

ec2:DescribeInstances -

ec2:DescribeNetworkAcls -

ec2:DescribeRouteTables -

ec2:DescribeSecurityGroups -

ec2:DescribeSubnets -

iam:GetPolicy -

iam:GetRole -

iam:GetUser -

iam:ListAttachedRolePolicies -

iam:ListAttachedUserPolicies -

iam:ListRolePolicies -

iam:ListUserPolicies -

iam:SimulatePrincipalPolicy -

rds:DescribeDBClusters -

rds:DescribeDBInstances -

ssm:DescribeAutomationStepExecutions -

ssm:GetAutomationExecution -

ssm:StartAutomationExecution

Anweisungen

-

Navigieren Sie AWSSupport-TroubleshootRDSIAMAuthentication

in der AWS Systems Manager Konsole zu. -

Wählen Sie Automatisierung ausführen

-

Geben Sie für Eingabeparameter Folgendes ein:

-

AutomationAssumeRole(Fakultativ):

Der Amazon-Ressourcenname (ARN) der Rolle AWS Identity and Access Management (IAM), der es Systems Manager Automation ermöglicht, die Aktionen in Ihrem Namen durchzuführen. Wenn keine Rolle angegeben ist, verwendet Systems Manager Automation die Berechtigungen des Benutzers, der dieses Runbook startet.

-

RDSType(Erforderlich):

Wählen Sie den Amazon RDS-Typ aus, mit dem Sie eine Verbindung herstellen und sich authentifizieren möchten. Wählen Sie aus den beiden zulässigen Werten: oder

Amazon RDSAmazon Aurora Cluster. -

DBInstanceBezeichner (erforderlich):

Geben Sie die ID der Ziel-Amazon-RDS-Datenbank-Instance oder des Aurora-Clusters ein, mit dem Sie eine Verbindung herstellen möchten, und verwenden Sie IAM-Anmeldeinformationen für die Authentifizierung.

-

SourceEc2 InstanceIdentifier (optional):

Geben Sie die EC2 Amazon-Instance-ID an, wenn Sie von einer Amazon-Instance aus, die sich im selben Konto und in derselben Region befindet, eine Verbindung zur Amazon EC2 RDS-Datenbank-Instance herstellen. Lassen Sie das Feld leer, wenn die Quelle nicht Amazon ist EC2 oder wenn der Amazon RDS-Zieltyp ein Aurora-Cluster ist.

-

DBIAMRoleName (optional):

Geben Sie den IAM-Rollennamen ein, der für die IAM-basierte Authentifizierung verwendet wird. Geben Sie das Feld nur an, wenn

DBIAMUserNamees nicht angegeben ist. Andernfalls lassen Sie das Feld leer. EntwederDBIAMRoleNameoderDBIAMUserNamemuss angegeben werden. -

DBIAMUserName (optional):

Geben Sie den IAM-Benutzer ein, der für die IAM-basierte Authentifizierung verwendet wird. Geben Sie nur an, wenn nicht

DBIAMRoleNameangegeben, andernfalls lassen Sie das Feld leer. EntwederDBIAMRoleNameoderDBIAMUserNamemuss angegeben werden. -

DBUserName (optional):

Geben Sie den Datenbankbenutzer ein, der einer IAM-Rolle/einem IAM-Benutzer für die IAM-basierte Authentifizierung innerhalb der Datenbank zugeordnet ist. Die Standardoption

*wird zur Auswertung verwendet. In diesem Feld ist nichts angegeben.

-

-

Wählen Sie Ausführen aus.

-

Beachten Sie, dass die Automatisierung initiiert wird.

-

Das Dokument führt die folgenden Schritte aus:

-

Schritt 1: Eingaben validieren:

Validiert die Eingaben für die Automatisierung —

SourceEC2InstanceIdentifier(optional),DBInstanceIdentifieroder, und oderClusterID.DBIAMRoleNameDBIAMUserNameEs überprüft, ob die eingegebenen Eingabeparameter in Ihrem Konto und Ihrer Region vorhanden sind. Außerdem wird überprüft, ob der Benutzer einen der IAM-Parameter eingegeben hat (z. B.DBIAMRoleNameoder).DBIAMUserNameDarüber hinaus werden weitere Überprüfungen durchgeführt, z. B. ob sich die angegebene Datenbank im Status Verfügbar befindet. -

Schritt 2: branchOnSource EC2 Vorausgesetzt:

Überprüft, ob Source Amazon in den Eingabeparametern angegeben EC2 ist und ob es sich bei der Datenbank um Amazon RDS handelt. Falls ja, wird mit Schritt 3 fortgefahren. Wenn nicht, überspringt es Schritt 3, die Überprüfung der EC2 Amazon -Amazon RDS-Konnektivität, und fährt mit Schritt 4 fort.

-

Schritt 3: validieren: RDSConnectivity

Wenn die Quelle Amazon in den Eingabeparametern angegeben EC2 ist und die Datenbank Amazon RDS ist, leitet Schritt 2 Schritt 3 ein. In diesem Schritt

AWSSupport-TroubleshootConnectivityToRDSwird die untergeordnete Automatisierung aufgerufen, um die Amazon RDS-Konnektivität von der Quelle Amazon EC2 aus zu validieren. Das untergeordnete Automatisierungs-RunbookAWSSupport-TroubleshootConnectivityToRDSüberprüft, ob die erforderlichen Netzwerkkonfigurationen (Amazon Virtual Private Cloud [Amazon VPC], Sicherheitsgruppen, Network Access Control List [NACL], Amazon RDS-Verfügbarkeit) vorhanden sind, sodass Sie eine Verbindung von der EC2 Amazon-Instance zur Amazon RDS-Instance herstellen können. -

Schritt 4: Bestätigen: RDSIAMAuthentication

Überprüft, ob die IAM-Authentifizierungsfunktion auf der Amazon RDS-Instance oder dem Aurora-Cluster aktiviert ist.

-

Schritt 5: validieren: IAMPolicies

Überprüft, ob die erforderlichen IAM-Berechtigungen in dem IAM-Benutzer/der IAM-Rolle vorhanden sind, die übergeben wurden, damit sich die IAM-Anmeldeinformationen für den angegebenen Datenbankbenutzer (falls vorhanden) bei der Amazon RDS-Instance authentifizieren können.

-

Schritt 6: Bericht generieren:

Ruft alle Informationen aus den vorherigen Schritten ab und druckt das Ergebnis oder die Ausgabe jedes Schritts aus. Außerdem werden die Schritte aufgeführt, auf die verwiesen und ausgeführt werden muss, um mithilfe der IAM-Anmeldeinformationen eine Verbindung zur Amazon RDS-Instance herzustellen.

-

-

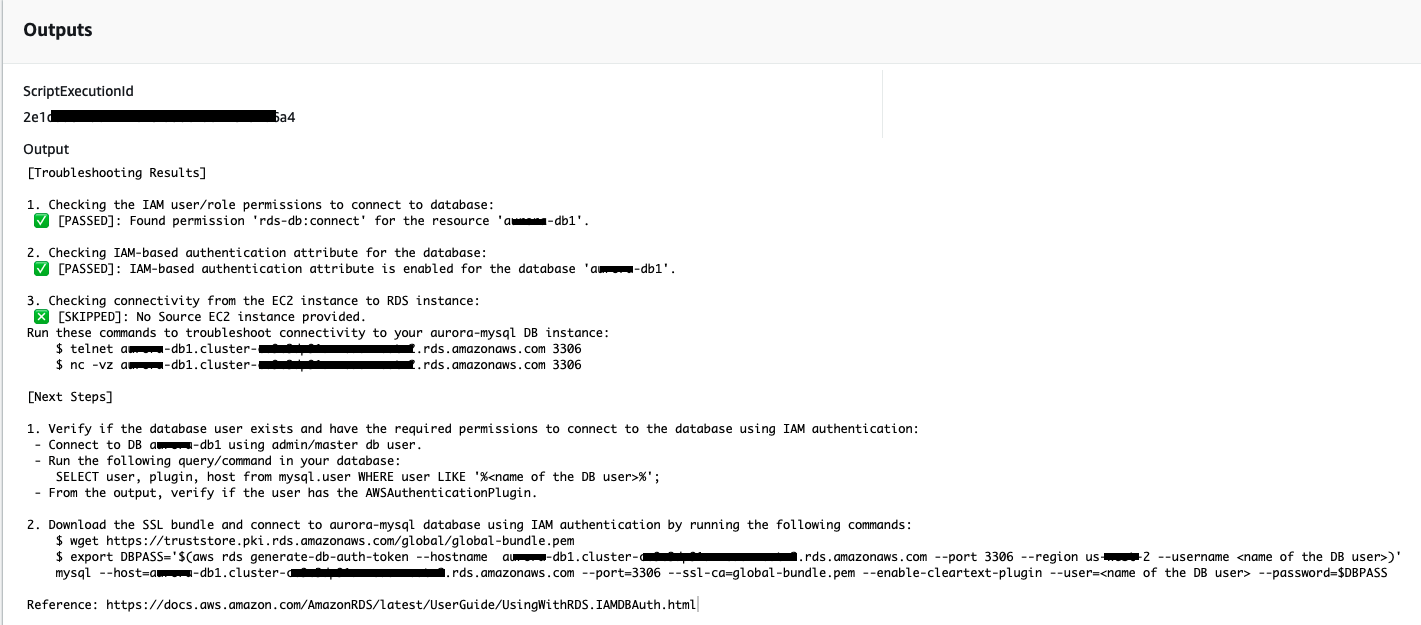

Wenn die Automatisierung abgeschlossen ist, finden Sie im Abschnitt Outputs die detaillierten Ergebnisse:

-

Überprüfen Sie die IAM-Benutzer-/Rollenberechtigung, um eine Verbindung zur Datenbank herzustellen:

Überprüft, ob die erforderlichen IAM-Berechtigungen in dem IAM-Benutzer/der IAM-Rolle vorhanden sind, die übergeben wurden, damit sich die IAM-Anmeldeinformationen bei der Amazon RDS-Instance für den angegebenen Datenbankbenutzer authentifizieren können (falls vorhanden).

-

Das IAM-basierte Authentifizierungsattribut für die Datenbank wird überprüft:

Überprüft, ob die Funktion der IAM-Authentifizierung für den angegebenen Amazon RDS-Datenbank/Aurora-Cluster aktiviert ist.

-

Überprüfen der Konnektivität zwischen EC2 Amazon-Instance und Amazon RDS-Instance:

Überprüft, ob die erforderlichen Netzwerkkonfigurationen (Amazon VPC, Sicherheitsgruppen, NACL, Amazon RDS-Verfügbarkeit) vorhanden sind, sodass Sie eine Verbindung von der EC2 Amazon-Instance zur Amazon RDS-Instance herstellen können.

-

Nächste Schritte:

Führt die Befehle und Schritte auf, auf die verwiesen und ausgeführt werden muss, um mithilfe der IAM-Anmeldeinformationen eine Verbindung zur Amazon RDS-Instance herzustellen.

-

Referenzen

Systems Manager Automation