Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Erstellen Sie die für Systems Manager in Hybrid- und Multi-Cloud-Umgebungen erforderliche IAM-Servicerolle

Maschinen, die nicht EC2 (Amazon Elastic Compute Cloud) in einer Hybrid- und Multi-Cloud-Umgebung sind, benötigen eine AWS Identity and Access Management (IAM) -Servicerolle, um mit dem AWS Systems Manager Service zu kommunizieren. Die Rolle gewährt AWS Security Token Service

(AWS STS) AssumeRole Zugriff auf den Systems Manager-Dienst. Sie müssen nur einmal eine Servicerolle für eine Hybrid- und Multi-Cloud-Umgebung erstellen, und zwar für jedes AWS-Konto. Sie können jedoch mehrere Servicerollen für verschiedene Hybrid- und Multi-Cloud-Aktivierungen erstellen, wenn Maschinen in Ihrer Hybrid-Umgebung unterschiedliche Berechtigungen benötigen.

Im Folgenden wird beschrieben, wie Sie die erforderliche Servicerolle mit der Systems-Manager-Konsole oder Ihrem bevorzugten Befehlszeilen-Tool erstellen.

Verwenden von AWS Management Console

, um eine IAM-Servicerolle für Systems-Manager-Hybrid-Aktivierungen zu erstellen

Verwenden Sie das folgende Verfahren zum Erstellen einer Servicerolle für eine Hybrid-Aktivierung. Dieses Verfahren verwendet die AmazonSSMManagedInstanceCore-Richtlinie für die Kernfunktionalität von Systems Manager. Je nach Anwendungsfall müssen Sie Ihrer Servicerolle möglicherweise zusätzliche Richtlinien hinzufügen, damit Ihre lokalen Computer auf andere Systems Manager Manager-Tools zugreifen können oder AWS-Services. Zum Beispiel ohne Zugriff auf die erforderlichen AWS verwalteten Amazon Simple Storage Service (Amazon S3) -Buckets Patch Manager Patch-Operationen schlagen fehl.

So erstellen Sie eine -Servicerolle (Konsole)

Öffnen Sie unter https://console.aws.amazon.com/iam/ die IAM-Konsole.

-

Wählen Sie im Navigationsbereich Rollen und dann Rolle erstellen.

-

Wählen Sie für Select trusted entity (Vertrauenswürdige Entität auswählen) die folgenden Optionen:

-

Wählen Sie für Vertrauenswürdige Entität die Option AWS-Service aus.

-

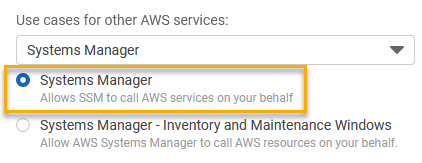

Wählen Sie Systems Manager für Anwendungsfälle für andere AWS-Services.

-

Wählen Sie Systems Manager aus.

In der folgenden Abbildung wird die Position der Systems-Manager-Option hervorgehoben.

-

Wählen Sie Weiter.

-

Gehen Sie auf der Seite Berechtigungen hinzufügen wie folgt vor:

-

Verwenden Sie das Suchfeld, um die SSMManagedInstanceCoreAmazon-Richtlinie zu finden. Aktivieren Sie das Kontrollkästchen neben dem Namen, wie in der folgenden Abbildung gezeigt.

Die Konsole behält Ihre Auswahl auch dann bei, wenn Sie nach anderen Richtlinien suchen.

-

Wenn Sie im Verfahren (Optional) Erstellen einer benutzerdefinierten Richtlinie für den Zugriff auf einen S3-Bucket, eine benutzerdefinierte S3-Bucket-Richtlinie erstellt haben, suchen Sie danach und aktivieren Sie das Kontrollkästchen neben ihrem Namen.

-

Wenn Sie beabsichtigen, einem Active Directory, das von verwaltet wird AWS Directory Service, keine EC2 Maschinen hinzuzufügen, suchen Sie nach Amazon SSMDirectory ServiceAccess und aktivieren Sie das Kontrollkästchen neben dem Namen.

-

Wenn Sie planen, Ihren verwalteten Knoten mithilfe von EventBridge oder CloudWatch Logs zu verwalten oder zu überwachen, suchen Sie nach dem entsprechenden Knoten CloudWatchAgentServerPolicyund aktivieren Sie das Kontrollkästchen neben dem Namen.

-

Wählen Sie Weiter.

-

Geben Sie unter Rollenname einen Namen für Ihre neue IAM-Serverrolle ein, z. B. SSMServerRole.

Notieren Sie sich den Rollennamen. Sie wählen diese Rolle, wenn Sie neue Maschinen registrieren, die Sie mit Systems Manager verwalten möchten.

-

(Optional) Aktualisieren Sie für Beschreibung die Beschreibung für diese IAM-Serverrolle.

-

(Optional) Fügen Sie für Tags ein oder mehrere Tag-Schlüssel-Wert-Paare hinzu, um den Zugriff für diese Rolle zu organisieren, nachzuverfolgen oder zu steuern.

-

Wählen Sie Create role (Rolle erstellen) aus. Das System leitet Sie zur Seite Rollen zurück.

Verwenden der AWS CLI , um eine IAM-Dienstrolle für Systems Manager Manager-Hybridaktivierungen zu erstellen

Verwenden Sie das folgende Verfahren zum Erstellen einer Servicerolle für eine Hybrid-Aktivierung. Dieses Verfahren verwendet die AmazonSSMManagedInstanceCore-Richtlinie für die Kernfunktionalität von Systems Manager. Abhängig von Ihrem Anwendungsfall müssen Sie Ihrer Servicerolle möglicherweise zusätzliche Richtlinien für Ihre EC2 Nicht-Computer in einer Hybrid- und Multi-Cloud-Umgebung hinzufügen, um auf andere Tools zugreifen zu können oder. AWS-Services

S3-Bucket-Richtlinienanforderung

Wenn einer der folgenden Fälle zutrifft, müssen Sie eine benutzerdefinierte IAM-Berechtigungsrichtlinie für Amazon Simple Storage Service (Amazon S3)-Buckets erstellen, bevor Sie dieses Verfahren durchführen:

-

Fall 1 — Sie verwenden einen VPC-Endpunkt, um Ihre VPC privat mit unterstützten AWS-Services und VPC-Endpunktdiensten zu verbinden, die von unterstützt werden. AWS PrivateLink

-

Fall 2 — Sie planen, einen Amazon S3 S3-Bucket zu verwenden, den Sie im Rahmen Ihrer Systems Manager Manager-Operationen erstellen, z. B. zum Speichern von Ausgaben für Run Command Befehle oder Session Manager Sitzungen zu einem S3-Bucket. Bevor Sie fortfahren, befolgen Sie die Schritte unter Eine benutzerdefinierte S3-Bucket-Richtlinie für ein Instance-Profil erstellen. Die Informationen über S3-Bucket-Richtlinien in diesem Thema gelten auch für Ihre Service-Rolle.

- AWS CLI

-

So erstellen Sie eine IAM-Servicerolle für eine Hybrid- und Multi-Cloud-Umgebung (AWS CLI)

Installieren und konfigurieren Sie AWS Command Line Interface (AWS CLI), falls Sie dies noch nicht getan haben.

Weitere Informationen finden Sie unter Installieren oder Aktualisieren der neuesten Version von AWS CLI.

-

Erstellen Sie eine Textdatei mit einem Namen wie z. B. SSMService-Trust.json mit der folgenden Vertrauensrichtlinie auf Ihrer lokalen Maschine. Stellen Sie sicher, dass Sie die Datei mit der Erweiterung .json speichern. Stellen Sie sicher, dass Sie Ihre AWS-Konto und die AWS-Region in der ARN angeben, in der Sie Ihre Hybrid-Aktivierung erstellt haben. Ersetzen Sie placeholder values die Konto-ID und die Region durch Ihre eigenen Informationen.

{

"Version":"2012-10-17",

"Statement":[

{

"Sid":"",

"Effect":"Allow",

"Principal":{

"Service":"ssm.amazonaws.com"

},

"Action":"sts:AssumeRole",

"Condition":{

"StringEquals":{

"aws:SourceAccount":"123456789012"

},

"ArnEquals":{

"aws:SourceArn":"arn:aws:ssm:us-east-2:123456789012:*"

}

}

}

]

}

-

Öffnen Sie die und führen Sie in dem Verzeichnis AWS CLI, in dem Sie die JSON-Datei erstellt haben, den Befehl create-role aus, um die Servicerolle zu erstellen. In diesem Beispiel wird eine Rolle mit dem Namen SSMServiceRole erstellt. Sie können auf Wunsch einen anderen Namen wählen.

Linux & macOSWindows

- Linux & macOS

aws iam create-role \

--role-name SSMServiceRole \

--assume-role-policy-document file://SSMService-Trust.json

- Windows

aws iam create-role ^

--role-name SSMServiceRole ^

--assume-role-policy-document file://SSMService-Trust.json

-

Führen Sie den attach-role-policyBefehl wie folgt aus, damit die Servicerolle, die Sie gerade erstellt haben, ein Sitzungstoken erstellen kann. Das Sitzungstoken erteilt Ihrem verwalteten Knoten die Berechtigung, Befehle mit Systems Manager auszuführen.

Die Richtlinien, die Sie für ein Serviceprofil für verwaltete Knoten in einer Hybrid- und Multi-Cloud-Umgebung hinzufügen, sind dieselben Richtlinien, die zum Erstellen eines Instance-Profils für Amazon Elastic Compute Cloud (Amazon EC2) -Instances verwendet werden. Weitere Informationen zu den AWS

-Richtlinien finden Sie unter Erforderliche Instance-Berechtigungen für Systems Manager konfigurieren.

(Erforderlich) Führen Sie den folgenden Befehl aus, damit ein verwalteter Knoten die Kernfunktionen des AWS Systems Manager Service nutzen kann.

Linux & macOSWindows

- Linux & macOS

aws iam attach-role-policy \

--role-name SSMServiceRole \

--policy-arn arn:aws:iam::aws:policy/AmazonSSMManagedInstanceCore

- Windows

aws iam attach-role-policy ^

--role-name SSMServiceRole ^

--policy-arn arn:aws:iam::aws:policy/AmazonSSMManagedInstanceCore

Wenn Sie eine benutzerdefinierte S3-Bucket-Richtlinie für Ihre Servicerolle erstellt haben, führen Sie den folgenden Befehl aus, um AWS Systems Manager Agent zuzulassen (SSM Agent), um auf die Buckets zuzugreifen, die Sie in der Richtlinie angegeben haben. Ersetzen Sie account-id und amzn-s3-demo-bucket durch Ihre AWS-Konto ID und Ihren Bucket-Namen.

Linux & macOSWindows

- Linux & macOS

aws iam attach-role-policy \

--role-name SSMServiceRole \

--policy-arn arn:aws:iam::account-id:policy/amzn-s3-demo-bucket

- Windows

aws iam attach-role-policy ^

--role-name SSMServiceRole ^

--policy-arn arn:aws:iam::account-id:policy/amzn-s3-demo-bucket

(Optional) Führen Sie den folgenden Befehl aus, um Folgendes zuzulassen SSM Agent um in Ihrem Namen AWS Directory Service auf Anfragen zum Beitritt zur Domäne durch den verwalteten Knoten zuzugreifen. Ihre Servicerolle benötigt diese Richtlinie nur, wenn Sie Ihre Knoten zu einem verbinden Microsoft AD-Verzeichnis.

Linux & macOSWindows

- Linux & macOS

aws iam attach-role-policy \

--role-name SSMServiceRole \

--policy-arn arn:aws:iam::aws:policy/AmazonSSMDirectoryServiceAccess

- Windows

aws iam attach-role-policy ^

--role-name SSMServiceRole ^

--policy-arn arn:aws:iam::aws:policy/AmazonSSMDirectoryServiceAccess

(Optional) Führen Sie den folgenden Befehl aus, damit der CloudWatch Agent auf Ihren verwalteten Knoten ausgeführt werden kann. Dieser Befehl ermöglicht es, Informationen auf einem Knoten zu lesen und darauf zu schreiben CloudWatch. Ihr Serviceprofil benötigt diese Richtlinie nur, wenn Sie Dienste wie Amazon EventBridge oder Amazon CloudWatch Logs verwenden.

aws iam attach-role-policy \

--role-name SSMServiceRole \

--policy-arn arn:aws:iam::aws:policy/CloudWatchAgentServerPolicy

- Tools for PowerShell

-

So erstellen Sie eine IAM-Servicerolle für eine Hybrid- und Multi-Cloud-Umgebung (AWS Tools for Windows PowerShell)

Installieren und konfigurieren Sie die AWS -Tools für PowerShell (Tools für Windows PowerShell), falls Sie dies noch nicht getan haben.

Weitere Informationen finden Sie unter Installieren des AWS -Tools für PowerShell.

-

Erstellen Sie eine Textdatei mit einem Namen wie z. B. SSMService-Trust.json mit der folgenden Vertrauensrichtlinie auf Ihrer lokalen Maschine. Stellen Sie sicher, dass Sie die Datei mit der Erweiterung .json speichern. Stellen Sie sicher, dass Sie Ihre AWS-Konto und die AWS-Region in der ARN angeben, in der Sie Ihre Hybrid-Aktivierung erstellt haben.

{

"Version":"2012-10-17",

"Statement":[

{

"Sid":"",

"Effect":"Allow",

"Principal":{

"Service":"ssm.amazonaws.com"

},

"Action":"sts:AssumeRole",

"Condition":{

"StringEquals":{

"aws:SourceAccount":"123456789012"

},

"ArnEquals":{

"aws:SourceArn":"arn:aws:ssm:region:123456789012:*"

}

}

}

]

}

-

Öffnen Sie PowerShell im Administratormodus und führen Sie in dem Verzeichnis, in dem Sie die JSON-Datei erstellt haben, New- IAMRole wie folgt aus, um eine Servicerolle zu erstellen. In diesem Beispiel wird eine Rolle mit dem Namen SSMServiceRole erstellt. Sie können auf Wunsch einen anderen Namen wählen.

New-IAMRole `

-RoleName SSMServiceRole `

-AssumeRolePolicyDocument (Get-Content -raw SSMService-Trust.json)

-

Verwenden Sie Register — IAMRole Policy wie folgt, damit die von Ihnen erstellte Servicerolle ein Sitzungstoken erstellen kann. Das Sitzungstoken erteilt Ihrem verwalteten Knoten die Berechtigung, Befehle mit Systems Manager auszuführen.

(Erforderlich) Führen Sie den folgenden Befehl aus, damit ein verwalteter Knoten die Kernfunktionen des AWS Systems Manager Service nutzen kann.

Register-IAMRolePolicy `

-RoleName SSMServiceRole `

-PolicyArn arn:aws:iam::aws:policy/AmazonSSMManagedInstanceCore

Wenn Sie eine benutzerdefinierte S3-Bucket-Richtlinie für Ihre Servicerolle erstellt haben, führen Sie den folgenden Befehl aus, um dies zuzulassen SSM Agent um auf die Buckets zuzugreifen, die Sie in der Richtlinie angegeben haben. Ersetzen Sie account-id und my-bucket-policy-name durch Ihre AWS-Konto ID und Ihren Bucket-Namen.

Register-IAMRolePolicy `

-RoleName SSMServiceRole `

-PolicyArn arn:aws:iam::account-id:policy/my-bucket-policy-name

(Optional) Führen Sie den folgenden Befehl aus, um Folgendes zuzulassen SSM Agent um in Ihrem Namen AWS Directory Service auf Anfragen zum Beitritt zur Domäne durch den verwalteten Knoten zuzugreifen. Ihre Servicerolle benötigt diese Richtlinie nur, wenn Sie Ihre Knoten mit einem Microsoft-AD-Verzeichnis verbinden.

Register-IAMRolePolicy `

-RoleName SSMServiceRole `

-PolicyArn arn:aws:iam::aws:policy/AmazonSSMDirectoryServiceAccess

(Optional) Führen Sie den folgenden Befehl aus, damit der CloudWatch Agent auf Ihren verwalteten Knoten ausgeführt werden kann. Dieser Befehl ermöglicht es, Informationen auf einem Knoten zu lesen und darauf zu schreiben CloudWatch. Ihr Serviceprofil benötigt diese Richtlinie nur, wenn Sie Dienste wie Amazon EventBridge oder Amazon CloudWatch Logs verwenden.

Register-IAMRolePolicy `

-RoleName SSMServiceRole `

-PolicyArn arn:aws:iam::aws:policy/CloudWatchAgentServerPolicy

Fahren Sie fort mit Eine Hybridaktivierung erstellen, um Knoten bei Systems Manager zu registrieren.