Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Patch-Gruppen

Wichtig

Patch-Gruppen werden nicht in Patch-Vorgängen verwendet, die auf Patch-Richtlinien basieren. Weitere Informationen zur Arbeit mit Patch-Richtlinien finden Sie unter Verwenden von Quick Setup-Patch-Richtlinien.

Mithilfe einer Patch-Gruppe können Sie verwaltete Knoten einer bestimmten Patch-Baseline in Patch Manager, einer Funktion von AWS Systems Manager, zuordnen. Mit Patch-Gruppen können Sie sicherstellen, dass Sie geeignete Patches basierend auf den zugeordneten Patch-Baseline-Regeln für die richtigen Sätze von Knoten bereitstellen. Patch-Gruppen können außerdem dazu beitragen, die Bereitstellung von Patches zu vermeiden, bevor diese angemessen getestet sind. So können Sie Patch-Gruppen beispielsweise für unterschiedliche Umgebungen (Entwicklung, Test und Produktion) erstellen und jede Patch-Gruppe für eine geeignete Patch-Baseline registrieren.

Wenn Sie AWS-RunPatchBaseline ausführen, können Sie verwaltete Knoten über deren ID oder Tags anvisieren. Basierend auf dem Patch-Gruppenwert, den Sie dem verwalteten Knoten hinzugefügt haben, werten dann SSM Agent und Patch Manager aus, welche Patch-Baseline verwendet werden soll.

Sie erstellen eine Patch-Gruppe mit Amazon Elastic Compute Cloud (Amazon EC2)-Tags. Im Gegensatz zu anderen Anwendungsszenarien für Tags in Systems Manager muss eine Patch-Gruppe mit dem entweder einem Tag-Schlüssel Patch Group oder PatchGroup definiert werden. Bei dem Schlüssel wird die Groß-/Kleinschreibung berücksichtigt. Sie können einen beliebigen Wert angeben, um die Ressourcen in dieser Gruppe zu identifizieren und darauf auszurichten, z. B. „Webserver“ oder „US-EAST-PROD“, aber der Schlüssel muss Patch Group oder PatchGroup sein.

Wenn Sie eine Patch-Gruppe erstellt und verwaltete Knoten mit Tags markiert haben, können Sie die Patch-Gruppe für eine Patch-Baseline anmelden. Indem Sie die Patch-Gruppe für eine Patch-Baseline registrieren, stellen Sie sicher, dass die Knoten innerhalb der Patch-Gruppe die in der zugehörigen Patch-Baseline definierten Regeln befolgen.

Weitere Informationen zum Erstellen von Patch-Gruppen und Zuordnen von Patch-Gruppen zu einer Patch-Baseline finden Sie unter Arbeiten mit Patch-Gruppen und Einer Patch-Baseline eine Patch-Gruppe hinzufügen.

Ein Beispiel für das Erstellen einer Patch-Baseline und von Patch-Gruppen über die AWS Command Line Interface (AWS CLI) finden Sie unter Anleitung: Patchen einer Serverumgebung (AWS CLI). Informationen über Amazon-EC2-Tags finden Sie unter Markieren von Amazon-EC2-Ressourcen im Benutzerhandbuch zu Amazon EC2 für Linux Instances.

Funktionsweise

Wenn das System eine Patch-Baseline auf einen verwalteten Knoten anwendet, überprüft SSM Agent, ob für den Knoten ein Patch-Gruppenwert definiert wurde. Wenn der Knoten einer Patch-Gruppe zugewiesen wurde, ermittelt Patch Manager anschließend, welche Patch-Baseline für diese Gruppe registriert wurde. Wenn für die Gruppe eine Patch-Baseline gefunden wird, weist Patch Manager SSM Agent an, die zugehörige Patch-Baseline zu verwenden. Wenn ein Knoten nicht für eine Patch-Gruppe konfiguriert wurde, weist Patch Manager SSM Agent automatisch an, die aktuell konfigurierte Standard-Patch-Baseline zu verwenden.

Wichtig

Ein verwalteter Knoten kann sich nur in einer Patch-Gruppe befinden.

Eine Patch-Gruppe kann nur für eine Patch-Baseline für jeden Betriebssystemtyp registriert werden.

Sie können das Patch Group-Tag (mit einem Leerzeichen) nicht auf eine Amazon-EC2-Instance anwenden, wenn die Option Allow tags in instance metadata (Tags in Instance-Metadaten zulassen) auf der Instance aktiviert ist. Durch das Zulassen von Tags in Instance-Metadaten wird verhindert, dass Tag-Schlüsselnamen Leerzeichen enthalten. Wenn Sie Tags in EC2-Instance-Metadaten zugelassen haben, müssen Sie den Tag-Schlüssel PatchGroup (ohne Leerzeichen) verwenden.

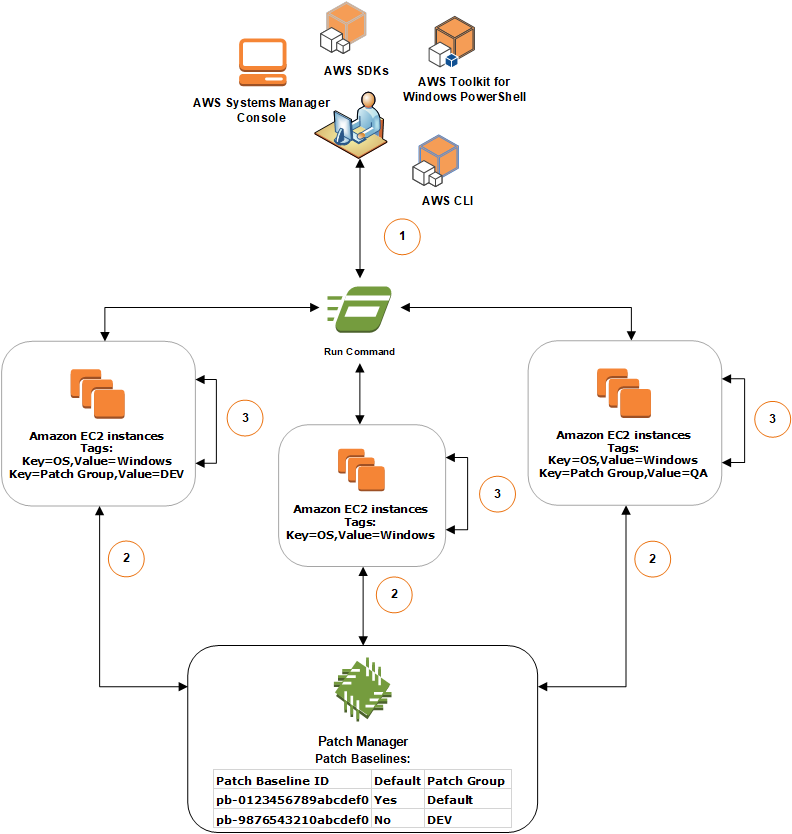

In der folgenden Abbildung sehen Sie ein allgemeines Beispiel der Prozesse, die Systems Manager beim Senden einer Run Command-Aufgabe an Ihre Serverflotte sendet, um mit Patch Manager Patches einzuspielen. Ein ähnlicher Prozess wird verwendet, wenn ein Wartungsfenster konfiguriert wurde, um einen Befehl zum Patchen mithilfe von Patch Manager zu senden.

In diesem Beispiel haben wir drei Gruppen von EC2-Instances für Windows Server mit den folgenden Tags:

| EC2-Instances-Gruppe | Tags (Markierungen) |

|---|---|

|

Gruppe 1 |

|

|

Gruppe 2 |

|

|

Gruppe 3 |

|

In diesem Beispiel haben wir außerdem diese beiden Windows Server-Patch-Baselines:

| Patch-Baseline-ID | Standard | Zugehörige Patch-Gruppe |

|---|---|---|

|

|

Ja |

|

|

|

Nein |

|

Abbildung 1: Allgemeines Beispiel für den Prozessablauf beim Patch-Vorgang

Das folgende Diagramm zeigt, wie Patch Manager bestimmt, welche Patch-Baselines für Patch-Vorgänge verwendet werden sollen.

Der allgemeine Ablauf zum Scannen bzw. Installieren von Patches mit Run Command, einer Funktion von AWS Systems Manager, und Patch Manager sieht wie folgt aus:

-

Einen Patchbefehl senden: Verwenden Sie die Systems Manager-Konsole, das SDK, die AWS Command Line Interface (AWS CLI) oder AWS Tools for Windows PowerShell zum Senden einer Run Command-Aufgabe mithilfe des Dokuments

AWS-RunPatchBaseline. Die Abbildung zeigt eine Run Command-Aufgabe zum Patchen verwalteter Instances mit dem Tagkey=OS,value=Windowsals Ziel. -

Patch-Baseline bestimmen: SSM Agent überprüft die auf die EC2-Instance angewendeten Patch-Gruppen-Tags und sendet eine Anfrage an Patch Manager für die entsprechende Patch-Baseline.

-

Passender Patch-Gruppenwert einer Patch-Baseline zugeordnet:

-

SSM Agent, das auf EC2-Instance in Gruppe 1 installiert ist, empfängt den in Schritt 1 gesendeten Befehl, mit dem Patchvorgang zu beginnen. SSM Agent überprüft, ob die EC2-Instances über den Patch-Gruppen-Tag-Wert

DEVverfügen und sendet eine Anfrage an Patch Manager für die zugehörige Patch-Baseline. -

Patch Manager überprüft, ob der Patch-Baseline

pb-9876543210abcdef0die Patch-GruppeDEVzugeordnet ist, und sendet eine Benachrichtigung an SSM Agent. -

SSM Agent ruft basierend auf den in Patch Manager konfigurierten Genehmigungsregeln und Ausnahmen einen Snapshot der Patch-Baseline von

pb-9876543210abcdef0ab und fährt mit dem nächsten Schritt fort.

-

-

Instance verfügt nicht über ein Patch-Gruppen-Tag:

-

SSM Agent, das auf EC2-Instance in Gruppe 2 installiert ist, empfängt den in Schritt 1 gesendeten Befehl, mit dem Patchvorgang zu beginnen. SSM Agent überprüft, ob die EC2-Instances nicht über das Patch-Gruppen-Tag

Patch GroupoderPatchGroupverfügen. SSM Agent sendet daraufhin eine Anfrage an Patch Manager für die Standard-Windows-Patch-Baseline. -

Patch Manager überprüft, ob die Standard-Patch-Baseline für Windows Server

pb-0123456789abcdef0ist, und benachrichtigt SSM Agent. -

SSM Agent ruft basierend auf den in der Standard-Patch-Baseline Patch Manager konfigurierten Genehmigungsregeln und Ausnahmen einen Snapshot der Patch-Baseline von

pb-0123456789abcdef0ab und fährt mit dem nächsten Schritt fort.

-

-

Es gibt keinen passenden, einer Patch-Baseline zugeordneten Patch-Gruppenwert:

-

SSM Agent, das auf EC2-Instance in Gruppe 3 installiert ist, empfängt den in Schritt 1 gesendeten Befehl, mit dem Patchvorgang zu beginnen. SSM Agent überprüft, ob die EC2-Instances über den Patch-Gruppen-Tag-Wert

QAverfügen und sendet eine Anfrage an Patch Manager für die zugehörige Patch-Baseline. -

Patch Manager findet keine Patch-Baseline mit der zugeordneten Patch-Gruppe

QA. -

Patch Manager benachrichtigt SSM Agent, die Standard-Patch-Baseline für Windows,

pb-0123456789abcdef0, zu verwenden. -

SSM Agent ruft basierend auf den in der Standard-Patch-Baseline Patch Manager konfigurierten Genehmigungsregeln und Ausnahmen einen Snapshot der Patch-Baseline von

pb-0123456789abcdef0ab und fährt mit dem nächsten Schritt fort.

-

-

-

Auf Patches scannen oder Patches installieren: Nachdem die anzuwendende Patch-Baseline bestimmt wurde, beginnt SSM Agent basierend auf dem in Schritt 1 festgelegten Vorgangswert entweder damit, nach Patches zu scannen oder diese zu installieren. Nach welchen Patches gescannt bzw. welche Patches installiert werden, wird durch die Genehmigungsregeln und Patch-Ausnahmen bestimmt, die im von Patch Manager bereitgestellten Patch-Baseline-Snapshot definiert sind.

- Weitere Informationen