Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

VPC Peering-Grundlagen

Beachten Sie beim Herstellen einer VPC-Peering-Verbindung Folgendes:

-

Der Eigentümer der anfordernden VPC sendet eine Anforderung zur Herstellung der VPC-Peering-Verbindung an den Eigentümer der annehmenden VPC. Die annehmende VPC können entweder Sie oder ein anderes AWS-Konto besitzen. Sie darf keinen CIDR-Block haben, der sich mit dem CIDR-Block der anfordernden VPC überschneidet.

-

Der Eigentümer der annehmenden VPC akzeptiert die Anforderung für die VPC-Peering-Verbindung, um die VPC-Peering-Verbindung zu aktivieren.

-

Um den Datenverkehr zwischen den Peer-VPCs unter Verwendung privater IP-Adressen zu ermöglichen, muss der Eigentümer von jeder einzelnen VPC der VPC-Peering-Verbindung eine Route zu einer oder mehreren Routing-Tabellen seiner VPCs manuell hinzufügen, die auf den IP-Adressbereich der anderen VPC (der Peer-VPC) verweist.

-

Falls erforderlich, aktualisieren Sie zudem die Sicherheitsgruppenregeln, die mit Ihrer Instance verknüpft sind, um sicherzustellen, dass der Verkehr zu und von der Peer-VPC nicht eingeschränkt wird. Wenn sich beide VPCs in derselben Region befinden, können Sie auf eine Sicherheitsgruppe von der Peer-VPC als Quelle oder Ziel für Eingangs- oder Ausgangsregeln in Ihren Sicherheitsgruppen-Regeln verweisen.

-

Bei den standardmäßigen VPC-Peering-Verbindungsoptionen wird der Hostname in die öffentliche IP-Adresse der Instance aufgelöst, wenn sich EC2-Instances auf beiden Seiten einer VPC-Peering-Verbindung über einen öffentlichen DNS-Hostnamen ansprechen. Um dieses Verhalten zu ändern, aktivieren Sie die Auflösung des DNS-Hostnamens für Ihren VPC-Verbindung. Nach dem Aktivieren der Auflösung des DNS-Hostnamens wird der Hostname zur privaten IP-Adresse der Instance aufgelöst, wenn Instances auf jeder Seite einer VPC-Peering-Verbindung einander mit einem öffentlichen DNS-Hostnamen ansprechen.

Weitere Informationen finden Sie unter Arbeiten mit VPC-Peering-Verbindungen.

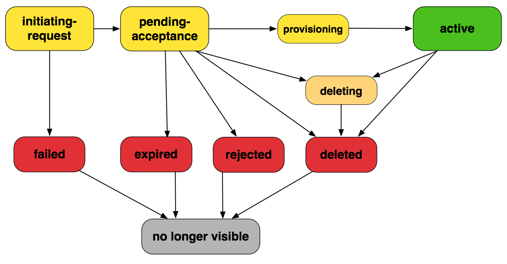

Lebenszyklus einer VPC-Peering-Verbindung

Eine VPC-Peering-Verbindung durchläuft verschiedene Phasen, die mit der Einleitung der Anforderung beginnen. In jeder Phase kann es Aktionen geben, die Sie einleiten können. Am Ende Ihres Lebenszyklus bleibt die VPC-Peering-Verbindung in der Amazon VPC-Konsole und -API oder in der Befehlszeilenausgabe eine Zeit lang sichtbar.

-

Auslösungsanforderung: Eine Anforderung für eine VPC-Peering-Verbindung ist ausgelöst worden. In dieser Phase kann eine Peering-Verbindung fehlschlagen oder nach

pending-acceptanceverschoben werden. -

Fehlgeschlagen: Die Anforderung für die VPC-Peering-Verbindung ist fehlgeschlagen. In dieser Phase kann sie nicht angenommen, abgewiesen oder gelöscht werden. Die fehlgeschlagene VPC-Peering-Verbindung bleibt für den Auftraggeber zwei Stunden lang sichtbar.

-

In Annahme: Die VPC-Peering-Verbindungsanforderung befindet sich in Erwartung der Annahme des Eigentümers der annehmenden VPC. Während dieser Phase kann der Eigentümer der anfordernden VPC die Anforderung löschen und der Eigentümer der annehmenden VPC kann die Anforderung annehmen oder ablehnen. Falls keine Aktionen bezüglich der Anforderung eingeleitet werden, läuft diese in 7 Tagen ab.

-

Abgelaufen: Die VPC-Peering-Verbindungsanforderung ist abgelaufen. Keine Aktionen wurden diesbezüglich seitens der VPC-Eigentümer vorgenommen. Die abgelaufene VPC-Peering-Verbindung bleibt für beide VPC-Eigentümer 2 Tage lang sichtbar.

-

Abgelehnt: Der Eigentümer der annehmenden VPC hat eine VPC-Peering-Verbindungsanforderung, die sich im Status

pending-acceptancebefindet, abgelehnt. In dieser Phase kann die Anforderung nicht akzeptiert werden. Die abgelehnte VPC-Peering-Verbindung bleibt für den Eigentümer der anfordernden VPC 2 Tage und für den Eigentümer der annehmenden VPC 2 Stunden lang sichtbar. Falls die Anforderung innerhalb desselben AWS-Kontos erstellt worden ist, bleibt die Anforderung 2 Stunden lang sichtbar. -

Bereitstellung: Die VPC-Peering-Verbindungsanforderung ist akzeptiert worden und wird sich bald im Status

activebefinden. -

Aktiv: Die VPC-Peering-Verbindung ist aktiv und Datenverkehr kann zwischen den VPCs fließen (vorausgesetzt, Ihre Sicherheitsgruppen und Routingtabellen lassen den Datenverkehr zu). In diesem Status können beide VPC-Eigentümer die VPC-Peering-Verbindung löschen, aber nicht ablehnen.

Anmerkung

Falls ein Ereignis in einer Region, in der sich eine VPC befindet, den Datenverkehr verhindert, bleibt der Status der VPC-Peering-Verbindung

Active. -

Löschen: Bezieht sich auf eine regionsübergreifende VPC-Peering-Verbindung, die gerade gelöscht wird. Der Eigentümer einer VPC hat eine Anfrage gestellt, eine

activeVPC-Peering-Verbindung zu löschen, oder der Eigentümer der anfordernden VPC hat eine Anfrage gestellt, einepending-acceptanceVPC-Peering-Verbindungsanfrage zu löschen. -

Gelöscht: Eine VPC-Peering-Verbindung im Status

activewurde von beiden VPC-Eigentümern gelöscht oder eine VPC-Peering-Verbindungsanforderung im Statuspending-acceptancewurde von dem Eigentümer der anfordernden VPC gelöscht. In dieser Phase kann die VPC-Peering-Verbindung nicht angenommen oder abgelehnt werden. Die VPC-Peering-Verbindung bleibt für die Partei, die sie gelöscht hat, 2 Stunden und für die andere Partei 2 Tage lang sichtbar. Falls die VPC-Peering-Verbindung innerhalb desselben AWS-Kontos erstellt worden ist, bleibt die gelöschte Anforderung 2 Stunden lang sichtbar.

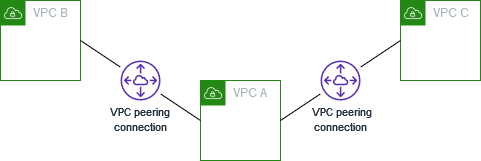

Multiple VPC-Peering-Verbindungen

Eine VPC-Peering-Verbindung ist eine Eins-zu-eins-Beziehung zwischen zwei VPCs. Sie können mehrere VPC Peering-Verbindungen für jede VPC, deren Eigentümer Sie sind, erstellen. Es werden aber keine transitiven Peering-Beziehungen unterstützt. Es werden keine Peering-Beziehungen mit VPCs bestehen, zu denen Ihre VPC kein direkter Peer ist.

Das folgende Diagramm ist ein Beispiel für eine VPC, die mit zwei verschiedenen VPCs durch Peering verbunden ist. Es gibt zwei VPC-Peering-Verbindungen: VPC A ist sowohl mit VPC B als auch VPC C durch Peering verbunden. VPC B und VPC C sind nicht durch Peering verbunden. Sie können VPC A nicht als Transitpunkt für das Peering zwischen VPC B und VPC C verwenden. Falls Sie einen Verkehrsbetrieb zwischen VPC B und VPC C ermöglichen möchten, müssen Sie eine eigene VPC-Peering-Verbindung zwischen den beiden erstellen.

VPC Peering-Einschränkungen

Beachten Sie die folgenden Einschränkungen für VPC-Peering-Verbindungen. In einigen Fällen können Sie anstelle der VPC-Peering-Verbindung einen Transit-Gateway-Anhang verwenden. Weitere Informationen finden Sie unter Beispiele in Amazon VPC Transit Gateways.

Verbindungen

-

Es gibt eine Quote für die Anzahl der aktiven und ausstehenden VPC-Peering-Verbindungen pro VPC. Weitere Informationen finden Sie unter Kontingente für VPC-Peering-Verbindungen.

-

Sie können nicht mehr als eine VPC-Peering-Verbindung zwischen denselben beiden VPCs gleichzeitig haben.

-

Alle Tags, die Sie für Ihre VPC-Peering-Verbindung erstellen, werden nur für das Konto oder die Region angewendet, in dem bzw. der Sie sie erstellt haben.

-

Sie können in einer Peer-VPC keine Verbindung zum Amazon DNS Server herstellen oder diesen abfragen.

-

Wenn der IPv4-CIDR-Block einer VPC in einer VPC-Peering-Verbindung außerhalb der von RFC 1918

vorgegebenen IPv4-Adressbereiche liegt, können private DNS-Hostnamen für diese VPC nicht in private IP-Adressen aufgelöst werden. Um private DNS-Hostnamen in private IP-Adressen aufzulösen, können Sie eine Unterstützung der DNS-Auflösung für die VPC-Peering-Verbindung aktivieren. Weitere Informationen finden Sie unter Aktivieren einer DNS-Auflösungsunterstützung für eine VPC-Peering-Verbindung. -

Sie können Ressourcen auf beiden Seiten einer VPC-Peering-Verbindung aktivieren, um über IPv6 zu kommunizieren. Sie müssen einen IPv6-CIDR-Block mit jeder VPC verbinden, die Instances für die IPv6-Kommunikation in den VPCs aktivieren und Routen zu Ihren Routing-Tabellen hinzufügen, die IPv6-Verkehrsdaten senden, welche für Peer-VPC zur VPC-Peering-Verbindung vorgesehen sind.

-

Unicast Reverse Path Forwarding wird für VPC-Peering-Verbindungen nicht unterstützt. Weitere Informationen finden Sie unter Routing für Antwortdatenverkehr.

Überlappende CIDR-Blöcke

-

Sie können keine VPC-Peering-Verbindung zwischen VPCs erstellen, deren IPv4- oder IPv6-CIDR-Blöcke identisch sind oder sich überschneiden.

-

Wenn Sie mehrere IPv4-CIDR-Blöcke haben, können Sie keine VPC-Peering-Verbindung einrichten, wenn sich CIDR-Blöcke überlappen, selbst wenn Sie nur die nicht überlappenden CIDR-Blöcke oder nur IPv6-CIDR-Blöcke verwenden wollen.

Transitives Peering

-

Das VPC-Peering unterstützt keine transitiven Peering-Beziehungen. Wenn beispielsweise VPC-Peering-Verbindungen zwischen VPC A und VPC B sowie zwischen VPC A und VPC C bestehen, können Sie den Datenverkehr nicht über VPC A von VPC B zu VPC C weiterleiten. Um den Datenverkehr zwischen VPC B und VPC C weiterzuleiten, müssen Sie eine VPC-Peering-Verbindung zwischen ihnen einrichten. Weitere Informationen finden Sie unter Drei durch Peering verbundene VPCs.

Edge-to-Edge-Routing mithilfe eines Gateways oder einer privaten Verbindung

-

Wenn VPC A über ein Internet-Gateway verfügt, können Ressourcen in VPC B das Internet-Gateway in VPC A nicht für den Zugriff auf das Internet verwenden.

-

Wenn VPC A über ein NAT-Gerät verfügt, das Internet-Zugang zu Subnetzen in VPC A bietet, können Ressourcen in VPC B das NAT-Gerät in VPC A nicht verwenden, um auf das Internet zuzugreifen.

-

Wenn VPC A über eine VPN-Verbindung zu einem Unternehmensnetzwerk verfügt, können Ressourcen in VPC B die VPN-Verbindung nicht für die Kommunikation mit dem Unternehmensnetzwerk verwenden.

-

Wenn VPC A eine AWS Direct Connect-Verbindung zu einem Unternehmensnetzwerk hat, können die Ressourcen in VPC B diese AWS Direct Connect-Verbindung nicht nutzen, um mit dem Unternehmensnetzwerk zu kommunizieren.

-

Wenn VPC A über einen Gateway-Endpunkt verfügt, der Verbindungen zu Amazon S3 zu privaten Subnetzen in VPC A bereitstellt, können Ressourcen in VPC B den Gateway-Endpunkt nicht für den Zugriff auf Amazon S3 verwenden.

VPC-Peering-Verbindungen zwischen Regionen

-

Die Maximum Transmission Unit (MTU – maximale Übertragungseinheit) über die VPC-Peering-Verbindung über Regionen beträgt 1 500 Byte. Jumbo-Frames (MTUs bis zu 9 001 Byte) werden für regionsübergreifende VPC-Peering-Verbindungen nicht unterstützt. Sie werden jedoch für VPC-Peering-Verbindungen in derselben Region unterstützt. Weitere Informationen finden Sie unter Jumbo-Frames (9 001 MTU) im Amazon-EC2-Benutzerhandbuch für Linux-Instances.

-

Sie müssen den Support für DNS-Auflösung für die VPC-Peering-Verbindung aktivieren, um private DNS-Hostnamen der gleichrangingen VPC in private IP-Adressen aufzulösen, auch wenn die IPv4 CIDR für die VPC in den durch RFC 1918 festgelegten privaten IPv4-Adressebereichen liegen.

Gemeinsam genutzte VPCs und Subnetze

-

Nur VPC-Besitzer können mit Peering-Verbindungen arbeiten (beschreiben, erstellen, akzeptieren, ablehnen, ändern oder löschen). Teilnehmer können nicht mit Peering-Verbindungen arbeiten. Weitere Informationen finden Sie unter Gemeinsames Verwenden Ihrer VPC mit anderen Konten im Amazon-VPC-Benutzerhandbuch.