Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

VPC-Peering-Konfigurationen mit spezifischen Routen

Sie können Routing-Tabellen für eine VPC-Peering-Verbindung konfigurieren, um Zugriff auf einen Subnetz des CIDR-Blocks, einen bestimmten CIDR-Block (wenn die VPC mehrere CIDR-Blöcke besitzt) oder eine spezifische Ressource innerhalb der Peer-VPC einzuschränken. In diesen Beispielen wird eine zentrale VPC mit mindestens zwei überlappenden CIDR-Blöcken VPCs per Peering verbunden.

Weitere Beispiele zu Szenarien, in denen Sie eine spezifische VPC-Peering-Verbindungskonfiguration benötigen, finden Sie unter Netzwerkszenarien einer VPC-Peering-Verbindung. Weitere Informationen zum Erstellen von und zum Arbeiten mit VPC-Peering-Verbindungen finden Sie unter VPC-Peering-Verbindungen. Weitere Informationen zur Aktualisierung Ihrer Routing-Tabellen finden Sie unter Aktualisieren Sie ihre Routing-Tabellen für eine VPC-Peering-Verbindung.

Konfigurationen

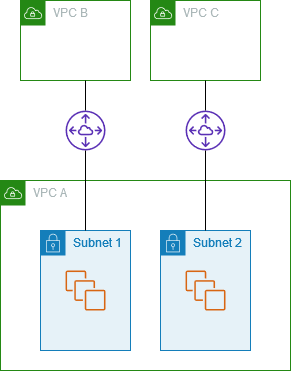

Zwei VPCs , die auf bestimmte Subnetze in einer VPC zugreifen

Die Konfiguration enthält eine zentrale VPC mit zwei Subnetzen (VPC A), eine Peering-Verbindung zwischen VPC A und VPC B (pcx-aaaabbbb) und eine Peering-Verbindung zwischen VPC A und VPC C (pcx-aaaacccc). Jede VPC benötigt Zugriff auf die Ressourcen in nur einem der Subnetze in VPC A.

Die Routing-Tabelle für Subnetz 1 verweist auf die VPC-Peering-Verbindung pcx-aaaabbbb, um auf den gesamten CIDR-Block von VPC B zuzugreifen. Die Routing-Tabelle von VPC B verwendet pcx-aaaabbbb, um auf den CIDR-Block von Subnetz 1 in VPC A zuzugreifen. Die Routing-Tabelle für Subnetz 2 verwendet die VPC-Peering-Verbindung pcx-aaaacccc, um auf den gesamten CIDR-Block von VPC C zuzugreifen. Die Routing-Tabelle von VPC C verwendet pcx-aaaacccc, um auf den CIDR-Block nur von Subnetz 2 in VPC A zuzugreifen.

| Routing-Tabelle | Zielbereich | Ziel |

|---|---|---|

| Subnetz 1 in (VPC A) | VPC A CIDR |

Local |

VPC B CIDR |

pcx-aaaabbbb | |

| Subnetz 2 in (VPC A) | VPC A CIDR |

Local |

VPC C CIDR |

pcx-aaaacccc | |

| VPC B | VPC B CIDR |

Local |

Subnet 1 CIDR |

pcx-aaaabbbb | |

| VPC C | VPC C CIDR |

Local |

Subnet 2 CIDR |

pcx-aaaacccc |

Sie können diese Konfiguration auf mehrere CIDR-Blöcke erweitern. Nehmen wir an, dass VPC A und VPC B sowohl IPv4 CIDR-Blöcke als auch IPv6 CIDR-Blöcke haben und dass Subnetz 1 über einen zugehörigen CIDR-Block verfügt. IPv6 Sie können VPC B für die Kommunikation mit Subnetz 1 in VPC A über die IPv6 VPC-Peering-Verbindung aktivieren. Fügen Sie dazu der Routentabelle für VPC A eine Route mit einem Ziel des IPv6 CIDR-Blocks für VPC B und eine Route zur Routentabelle für VPC B mit einem Ziel des IPv6 CIDR von Subnetz 1 in VPC A hinzu.

| Routing-Tabelle | Zielbereich | Ziel | Hinweise |

|---|---|---|---|

| Subnetz 1 in VPC A | VPC A IPv4 CIDR |

Local | |

VPC A IPv6 CIDR |

Local | Lokale Route, die automatisch für die IPv6 Kommunikation innerhalb der VPC hinzugefügt wird. | |

VPC B IPv4 CIDR |

pcx-aaaabbbb | ||

VPC B IPv6 CIDR |

pcx-aaaabbbb | Route zum IPv6 CIDR-Block von VPC B. | |

| Subnetz 2 in VPC A | VPC A IPv4 CIDR |

Local | |

VPC A IPv6 CIDR |

Local | Lokale Route, die automatisch für die IPv6 Kommunikation innerhalb der VPC hinzugefügt wird. | |

VPC C IPv4 CIDR |

pcx-aaaacccc | ||

| VPC B | VPC B IPv4 CIDR |

Local | |

VPC B IPv6 CIDR |

Local | Lokale Route, die automatisch für die IPv6 Kommunikation innerhalb der VPC hinzugefügt wird. | |

Subnet 1 IPv4 CIDR |

pcx-aaaabbbb | ||

Subnet 1 IPv6 CIDR |

pcx-aaaabbbb | Route zum IPv6 CIDR-Block von VPC A. | |

| VPC C | VPC C IPv4 CIDR |

Local | |

Subnet 2 IPv4 CIDR |

pcx-aaaacccc |

Zwei VPCs , die auf bestimmte CIDR-Blöcke in einer VPC zugreifen

Die Konfiguration enthält eine zentrale VPC (VPC A), eine Peering-Verbindung zwischen VPC A und VPC B (pcx-aaaabbbb) und eine Peering-Verbindung zwischen VPC A und VPC C (pcx-aaaacccc). VPC A hat einen CIDR-Block für jede VPC-Peering-Verbindung.

| Routing-Tabelle | Zielbereich | Ziel |

|---|---|---|

| VPC A | VPC A CIDR 1 |

Local |

VPC A CIDR 2 |

Local | |

VPC B CIDR |

pcx-aaaabbbb | |

VPC C CIDR |

pcx-aaaacccc | |

| VPC B | VPC B CIDR |

Local |

VPC A CIDR 1 |

pcx-aaaabbbb | |

| VPC C | VPC C CIDR |

Local |

VPC A CIDR 2 |

pcx-aaaacccc |

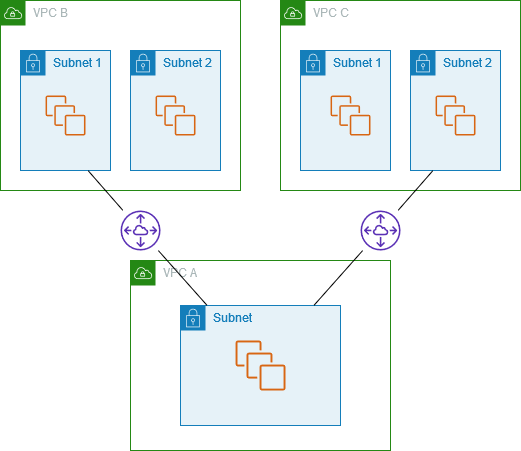

Eine VPC, die auf bestimmte Subnetze in zwei zugreift VPCs

Die Konfiguration enthält eine zentrale VPC (VPC A) mit einem Subnetz, eine Peering-Verbindung zwischen VPC A und VPC B (pcx-aaaabbbb) und eine Peering-Verbindung zwischen VPC A und VPC C (pcx-aaaacccc). VPC B und VPC C haben jeweils zwei Subnetze. Die Peering-Verbindung zwischen VPC A und VPC B verwendet nur eines der Subnetze in VPC B. Die Peering-Verbindung zwischen VPC A und VPC C verwendet nur eines der Subnetze in VPC C.

Verwenden Sie diese Konfiguration, wenn Sie über eine zentrale VPC verfügen, die über einen einzigen Satz von Ressourcen verfügt, z. B. Active Directory-Dienste, auf die andere zugreifen VPCs müssen. Die zentrale VPC benötigt keinen vollen Zugriff auf VPCs die, mit der sie gepeert wird.

Die Routentabelle für VPC A verwendet die Peering-Verbindungen, um nur auf bestimmte Subnetze im Peering zuzugreifen. VPCs Die Routing-Tabelle für Subnetz 1 verwendet die Peering-Verbindung mit VPC A, um auf das Subnetz in VPC A zuzugreifen. Die Routing-Tabelle für Subnetz 2 verwendet die Peering-Verbindung mit VPC A, um auf das Subnetz in VPC A zuzugreifen.

| Routing-Tabelle | Zielbereich | Ziel |

|---|---|---|

| VPC A | VPC A CIDR |

Local |

Subnet 1 CIDR |

pcx-aaaabbbb | |

Subnet 2 CIDR |

pcx-aaaacccc | |

| Subnetz 1 (VPC B) | VPC B CIDR |

Local |

Subnet in VPC A CIDR |

pcx-aaaabbbb | |

| Subnetz 2 (VPC C) | VPC C CIDR |

Local |

Subnet in VPC A CIDR |

pcx-aaaacccc |

Routing für Antwortdatenverkehr

Wenn Sie über ein Peering mit mehreren VPC verfügen VPCs , die überlappende oder übereinstimmende CIDR-Blöcke haben, stellen Sie sicher, dass Ihre Routing-Tabellen so konfiguriert sind, dass kein Antwortdatenverkehr von Ihrer VPC an die falsche VPC gesendet wird. AWS unterstützt keine Unicast-Reverse-Path-Weiterleitung in VPC-Peering-Verbindungen, die die Quell-IP von Paketen überprüft und Antwortpakete zurück an die Quelle weiterleitet.

VPC A ist beispielsweise mit VPC B und VPC C verbunden. VPC B und VPC C haben übereinstimmende CIDR-Blöcke und ihre Subnetze haben übereinstimmende CIDR-Blöcke. Die Routing-Tabelle für Subnetz 2 in VPC B verweist auf die VPC-Peering-Verbindung pcx-aaaabbbb, um auf das VPC-A-Subnetz zuzugreifen. Die Routing-Tabelle von VPC A ist so konfiguriert, dass Sie Datenverkehr an die VPC-CIDR-Peering-Verbindung pcx-aaaaccccc sendet.

| Routing-Tabelle | Zielbereich | Ziel |

|---|---|---|

| Subnetz 2 (VPC B) | VPC B CIDR |

Local |

Subnet in VPC A CIDR |

pcx-aaaabbbb | |

| VPC A | VPC A CIDR |

Local |

VPC C CIDR |

pcx-aaaacccc |

Angenommen, eine Instance in Subnetz 2 in VPC B sendet Datenverkehr an den Active-Directory-Server in VPC A über die VPC-Peering-Verbindung pcx-aaaabbbb. VPC A sendet den Antwortdatenverkehr an den Active-Directory-Server. Die VPC-A-Routing-Tabelle ist jedoch so konfiguriert, dass der gesamte Verkehr innerhalb des VPC-CIDR-Bereichs an die VPC-Peering-Verbindung pcx-aaaacccc gesendet wird. Wenn Subnetz 2 in VPC C eine Instance mit der gleichen IP-Adresse hat wie die Instance in Subnetz 2 von VPC B, empfängt sie den Antwortverkehr von VPC A. Die Instance in Subnetz 2 in VPC B erhält keine Antwort auf ihre Anfrage an VPC A.

Um dies zu verhindern, können Sie der Routing-Tabelle von VPC A eine spezielle Route mit der CIDR von Subnetz 2 in VPC B als Bestimmungsort und einem Ziel von pcx-aaaabbbb. Die neue Route an ist spezifischer. Daher wird der Datenverkehr für das Subnetz-2-CIDR an die VPC-Peering-Verbindung pcx-aaaabbbb geleitet

Als Alternative hat die Routing-Tabelle für VPC A im folgenden Beispiel eine Route für jedes Subnetz für jede VPC-Peering-Verbindung. VPC A kann mit Subnetz 2 in VPC B und mit Subnetz 1 in VPC C kommunizieren. Dieses Szenario ist nützlich, wenn Sie eine weitere VPC-Peering-Verbindung mit einem anderen Subnetz hinzufügen müssen, das in denselben Adressbereich wie VPC B und VPC C fällt. Sie können einfach eine weitere Route für dieses spezielle Subnetz hinzufügen.

| Bestimmungsort | Ziel |

|---|---|

VPC A CIDR |

Local |

Subnet 2 CIDR |

pcx-aaaabbbb |

Subnet 1 CIDR |

pcx-aaaacccc |

Je nach Ihrem Nutzungsszenario können Sie alternativ eine Route für eine spezifische IP-Adresse in VPC B erstellen und so dafür sorgen, dass der Datenverkehr an den richtigen Server zurückgeroutet wird (die Routing-Tabelle nutzt den längsten Präfix als Priorität für die Routen):

| Bestimmungsort | Ziel |

|---|---|

VPC A CIDR |

Local |

Specific IP address in subnet 2 |

pcx-aaaabbbb |

VPC B CIDR |

pcx-aaaacccc |

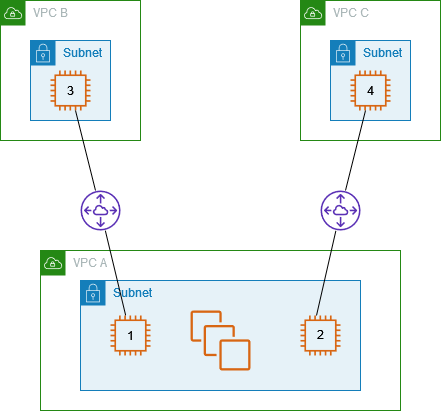

Instances in einer VPC, die auf bestimmte Instances in zwei zugreifen VPCs

Die Konfiguration enthält eine zentrale VPC (VPC A) mit einem Subnetz, eine Peering-Verbindung zwischen VPC A und VPC B (pcx-aaaabbbb) und eine Peering-Verbindung zwischen VPC A und VPC C (pcx-aaaacccc). VPC A hat ein Subnetz mit einer Instance für jede Peering-Verbindung. Sie können diese Konfiguration nutzen, um den Peering-Datenverkehr auf bestimmte Instances zu beschränken.

Jede VPC-Routing-Tabelle zeigt auf die relevante VPC-Peering-Verbindung, um so auf eine einzelne IP-Adresse (und somit auf eine bestimmte Instance) im Peer-VPC zugreifen zu können.

| Routing-Tabelle | Zielbereich | Ziel |

|---|---|---|

| VPC A | VPC A CIDR |

Local |

Instance 3 IP address |

pcx-aaaabbbb | |

Instance 4 IP address |

pcx-aaaacccc | |

| VPC B | VPC B CIDR |

Local |

Instance 1 IP address |

pcx-aaaabbbb | |

| VPC C | VPC C CIDR |

Local |

Instance 2 IP address |

pcx-aaaacccc |

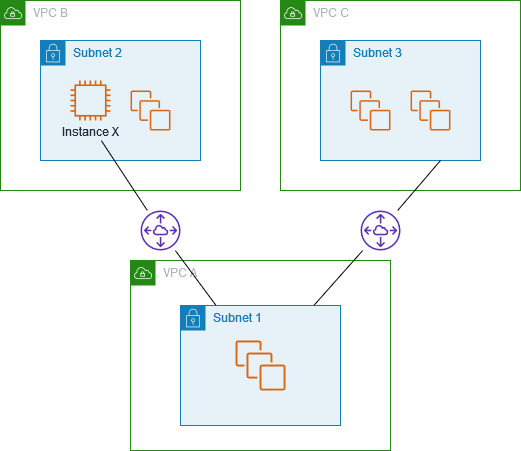

Eine VPC, die VPCs mit den längsten Präfixübereinstimmungen auf zwei zugreift

Die Konfiguration enthält eine zentrale VPC (VPC A) mit einem Subnetz, eine Peering-Verbindung zwischen VPC A und VPC B (pcx-aaaabbbb) und eine Peering-Verbindung zwischen VPC A und VPC C (pcx-aaaacccc). VPC B und VPC C haben übereinstimmende CIDR-Blöcke. Sie möchten die VPC-Peering-Verbindung pcx-aaaabbbb zur Weiterleitung von Datenverkehr zwischen VPC A und einer spezifischen Instance in VPC B verwenden. Der gesamte restliche Datenverkehr an den IP-Adressbereich wird über pcx-aaaacccc zwischen VPC A und VPC C geroutet.

VPC-Routing-Tabellen verwenden den längsten übereinstimmenden Präfix, um die eindeutigste Route über die gewünschte VPC-Peering-Verbindung zu ermitteln. Der gesamte restliche Datenverkehr wird über die nächste übereinstimmende Route geroutet (in diesem Fall über die VPC-Peering-Verbindung pcx-aaaacccc).

| Routing-Tabelle | Zielbereich | Ziel |

|---|---|---|

| VPC A | VPC A CIDR block |

Local |

Instance X IP address |

pcx-aaaabbbb | |

VPC C CIDR block |

pcx-aaaacccc | |

| VPC B | VPC B CIDR block |

Local |

VPC A CIDR block |

pcx-aaaabbbb | |

| VPC C | VPC C CIDR block |

Local |

VPC A CIDR block |

pcx-aaaacccc |

Wichtig

Wenn eine andere Instance als Instance X in VPC B Verkehr an VPC A sendet, wird der Antwortverkehr möglicherweise an VPC C statt an VPC B weitergeleitet. Weitere Informationen finden Sie unter Routing für Antwortdatenverkehr.

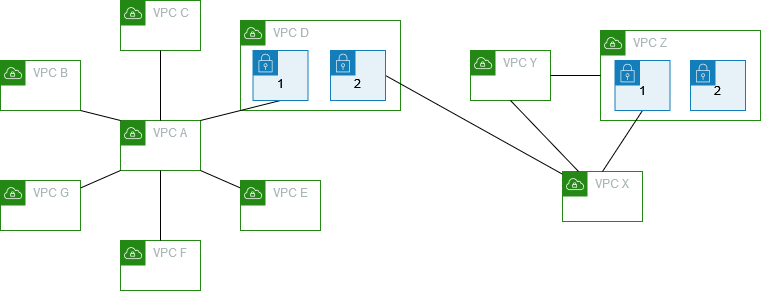

Mehrere VPC-Konfigurationen

In dieser Konfiguration gibt es eine zentrale VPC (VPC A), die mit mehreren VPCs in einer Spoke-Konfiguration per Peering verbunden ist. In einer vollständigen Mesh-Konfiguration haben Sie außerdem drei VPCs (VPCs X, Y und Z) per Peering miteinander verbunden.

VPC D hat außerdem eine VPC-Peering-Verbindung mit VPC X (pcx-ddddxxxx). VPC A und VPC X haben überlappende CIDR-Blöcke. Das bedeutet, dass der Peering-Verkehr zwischen VPC A und VPC D auf ein bestimmtes Subnetz (Subnetz 1) in VPC D beschränkt ist. Dadurch soll sichergestellt werden, dass, wenn VPC D eine Anfrage von VPC A oder VPC X empfängt, der Antwortverkehr an die richtige VPC gesendet wird. AWS unterstützt keine Unicast-Reverse-Path-Weiterleitung in VPC-Peering-Verbindungen, die die Quell-IP von Paketen überprüft und Antwortpakete zurück an die Quelle weiterleitet. Weitere Informationen finden Sie unter Routing für Antwortdatenverkehr.

VPC D und VPC Z haben ebenfalls überlappende CIDR-Blöcke. Der Peering-Verkehr zwischen VPC D und VPC X ist auf das Subnetz 2 in VPC D beschränkt, und der Peering-Verkehr zwischen VPC X und VPC Z ist auf das Subnetz 1 in VPC Z beschränkt. Damit soll sichergestellt werden, dass VPC X, wenn es Peering-Verkehr von VPC D oder VPC Z erhält, den Antwortverkehr an die richtige VPC zurücksendet.

Die Routentabellen für VPCs B, C, E, F und G verweisen auf die entsprechenden Peering-Verbindungen, um auf den vollständigen CIDR-Block für VPC A zuzugreifen, und die Routentabelle von VPC A verweist auf die entsprechenden Peering-Verbindungen für VPCs B, C, E, F und G, um auf ihre vollständigen CIDR-Blöcke zuzugreifen. Für die Peering-Verbindung pcx-aaaadddd leitet die Routing-Tabelle von VPC A den Verkehr nur an das Subnetz 1 in VPC D weiter, und die Routing-Tabelle von Subnetz 1 in VPC D verweist auf den vollständigen CIDR-Block von VPC A.

Die VPC-Y-Routing-Tabelle verweist auf die relevanten Peering-Verbindungen, um auf die vollen CIDR-Blöcke von VPC X und VPC Z zuzugreifen, und die VPC-Z-Routing-Tabelle verweist auf die relevante Peering-Verbindung, um auf den vollen CIDR-Block von VPC Y zuzugreifen. Die Subnetz-1-Routing-Tabelle in VPC Z verweist auf die relevante Peering-Verbindung, um auf den vollen CIDR-Block von VPC Y zuzugreifen. Die VPC X-Routing-Tabelle verweist auf die relevante Peering-Verbindung, um auf Subnetz 2 in VPC D und Subnetz 1 in VPC Z zuzugreifen.

| Routing-Tabelle | Zielbereich | Ziel |

|---|---|---|

| VPC A | VPC A CIDR |

Local |

VPC B CIDR |

pcx-aaaabbbb | |

VPC C CIDR |

pcx-aaaacccc | |

Subnet 1 CIDR in VPC D |

pcx-aaaadddd | |

VPC E CIDR |

pcx-aaaaeeee | |

VPC F CIDR |

pcx-aaaaffff | |

VPC G CIDR |

pcx-aaaagggg | |

| VPC B | VPC B CIDR |

Local |

VPC A CIDR |

pcx-aaaabbbb | |

| VPC C | VPC C CIDR |

Local |

VPC A CIDR |

pcx-aaaacccc | |

| Subnetz 1 in VPC D | VPC D CIDR |

Local |

VPC A CIDR |

pcx-aaaadddd | |

| Subnetz 2 in VPC D | VPC D CIDR |

Local |

VPC X CIDR |

pcx-ddddxxxx | |

| VPC E | VPC E CIDR |

Local |

VPC A CIDR |

pcx-aaaaeeee | |

| VPC F | VPC F CIDR |

Local |

VPC A CIDR |

pcx-aaaaaffff | |

| VPC G | VPC G CIDR |

Local |

VPC A CIDR |

pcx-aaaagggg | |

| VPC X | VPC X CIDR |

Local |

Subnet 2 CIDR in VPC D |

pcx-ddddxxxx | |

VPC Y CIDR |

pcx-xxxxyyyy | |

Subnet 1 CIDR in VPC Z |

pcx-xxxxzzzz | |

| VPC Y | VPC Y CIDR |

Local |

VPC X CIDR |

pcx-xxxxyyyy | |

VPC Z CIDR |

pcx-yyyyzzzz | |

| VPC Z | VPC Z CIDR |

Local |

VPC Y CIDR |

pcx-yyyyzzzz | |

VPC X CIDR |

pcx-xxxxzzzz |