Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

NAT-Instances

Eine NAT-Instance bietet Network Address Translation (NAT). Sie können eine NAT-Instance verwenden, um Ressourcen in einem privaten Subnetz die Kommunikation mit Zielen außerhalb der Virtual Private Cloud (VPC) wie dem Internet oder einem On-Premises-Netzwerk zu ermöglichen. Die Ressourcen im privaten Subnetz können ausgehenden IPv4-Datenverkehr ins Internet initiieren, aber sie können keinen eingehenden Datenverkehr empfangen, der über das Internet initiiert wurde.

Wichtig

NAT AMI basiert auf der letzten Version von Amazon Linux AMI, 2018.03, die am 31. Dezember 2020 das Ende des Standardsupports erreicht hat. Die Wartungsunterstützung endet am 31. Dezember 2023. Weitere Informationen finden Sie im folgenden Blogbeitrag: Amazon Linux AMI End of Life

Wenn Sie ein vorhandenes NAT-AMI verwenden, empfiehlt AWS die Migration zu einem NAT-Gateway. Die NAT-Gateways bieten bessere Verfügbarkeit, höherer Bandbreite und weniger Verwaltungsaufwand. Weitere Informationen finden Sie unter Vergleich zwischen NAT-Gateways und NAT-Instances.

Wenn NAT-Instances besser als NAT-Gateways zu Ihrem Anwendungsfall passen, können Sie Ihr eigenes NAT-AMI aus einer aktuellen Version von Amazon Linux erstellen, wie in 3. Erstellen eines NAT-AMI beschrieben.

Inhalt

Grundlagen zu NAT-Instances

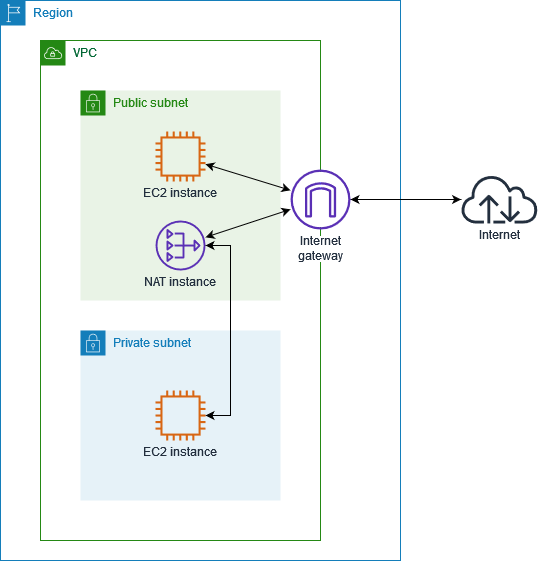

Die folgende Abbildung stellt die Grundlagen einer NAT-Instance dar. Die Routing-Tabelle, die dem privaten Subnetz zugeordnet ist, sendet den Internetdatenverkehr von den Instances im privaten Subnetz zur NAT-Instance im öffentlichen Subnetz. Die NAT-Instance sendet anschließend den Datenverkehr zum Internet-Gateway. Der Datenverkehr ist der öffentliche IP-Adresse der NAT-Instance zugeordnet. Die NAT-Instance legt für Antworten eine hohe Portnummer fest. Wenn eine Antwort eingeht, sendet die NAT-instance diese abhängig von der Portnummer der Antwort an eine bestimmte Instance im privaten Subnetz.

Die NAT-Instance Internetzugang haben, d. h. sie muss sich in einem öffentlichen Subnetz (einem Subnetz, das eine Routing-Tabelle mit einer Route zum Internet-Gateway besitzt) befinden und über eine öffentliche oder Elastic-IP-Adresse verfügen.

Um mit NAT-Instances zu beginnen, erstellen Sie ein NAT-AMI, erstellen Sie eine Sicherheitsgruppe für die NAT-Instance und starten Sie die NAT-Instance in Ihrer VPC.

Ihr NAT-Instance-Kontingent hängt von Ihrem Instance-Kontingent für die Region ab. Weitere Informationen finden Sie unter Amazon-EC2-Service-Quotas in der Allgemeine AWS-Referenz.