Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Beispiel: VPC mit Servern in privaten Subnetzen und NAT

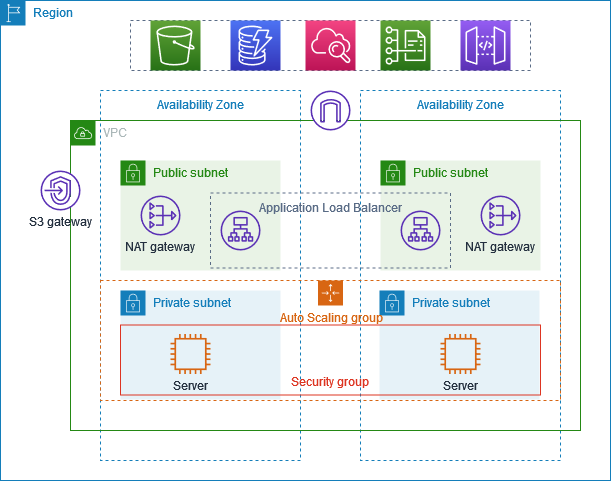

Dieses Beispiel zeigt, wie Sie eine VPC erstellen, die Sie für eine zweistufige Architektur in einer Produktionsumgebung verwenden können. Um die Ausfallsicherheit zu erhöhen, stellen Sie die Server in zwei Availability Zones bereit und verwenden dabei eine Auto-Scaling-Gruppe und einen Application Load Balancer. Zur zusätzlichen Sicherheit stellen Sie die Server in privaten Subnetzen bereit. Die Server empfangen Anfragen über den Load Balancer. Die Server können über ein NAT-Gateway eine Verbindung zum Internet herstellen. Um die Ausfallsicherheit zu erhöhen, stellen Sie das NAT-Gateway in beiden Availability Zones bereit.

Inhalt

Übersicht

Das folgende Diagramm bietet einen Überblick über die in diesem Beispiel enthaltenen Ressourcen. Die VPC hat öffentliche Subnetze und private Subnetze in zwei Availability Zones. Jedes öffentliche Subnetz enthält ein NAT-Gateway und einen Load-Balancer-Knoten. Die Server werden in den privaten Subnetzen ausgeführt, werden mithilfe einer Auto-Scaling-Gruppe gestartet und beendet und empfangen Datenverkehr vom Load Balancer. Die Server können über das NAT-Gateway eine Verbindung zum Internet herstellen. Die Server können über einen Gateway-VPC-Endpunkt eine Verbindung zu Amazon S3 herstellen.

Routing

Wenn Sie diese VPC über die Amazon-VPC-Konsole erstellen, erstellen wir eine Routing-Tabelle für die öffentlichen Subnetze mit lokalen Routen und Routen zum Internet-Gateway. Wir erstellen auch eine Routing-Tabelle für die privaten Subnetze mit lokalen Routen und Routen zum NAT-Gateway, zum reinen Ausgangs-Internet-Gateway und zum Gateway-VPC-Endpunkt.

Im Folgenden finden Sie ein Beispiel für eine Routing-Tabelle für die öffentlichen Subnetze mit Routen sowohl für IPv4 und IPv6. Wenn Sie reine IPv4-Subnetze anstelle von Dual-Stack-Subnetzen erstellen, enthält Ihre Routing-Tabelle nur die IPv4-Routen.

| Ziel | Ziel |

|---|---|

10.0.0.0/16 |

Local |

2001:db8:1234:1a00::/56 |

Lokal |

| 0.0.0.0/0 | igw-id |

| ::/0 | igw-id |

Im Folgenden finden Sie ein Beispiel für eine Routing-Tabelle für die privaten Subnetze mit Routen sowohl für IPv4 und IPv6. Wenn Sie reine IPv4-Subnetze erstellen, enthält Ihre Routing-Tabelle nur die IPv4-Routen. Die letzte Route sendet Datenverkehr für Amazon S3 an den Gateway-VPC--Endpunkt.

| Ziel | Ziel |

|---|---|

10.0.0.0/16 |

Local |

2001:db8:1234:1a00::/56 |

Lokal |

| 0.0.0.0/0 | nat-gateway-id |

| ::/0 | eigw-id |

S3-Präfix-Listen-ID |

s3-gateway-id |

Sicherheit

Im Folgenden finden Sie ein Beispiel für die Regeln, die Sie für die Sicherheitsgruppe erstellen können, die Sie Ihren Servern zuordnen. Die Sicherheitsgruppe muss Datenverkehr vom Load Balancer über den Listener-Port und das Protokoll zulassen. Es muss auch den Verkehr mit Zustandsprüfungen ermöglichen.

Eingehend | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Source | Protocol (Protokoll) | Port-Bereich | Kommentare | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

ID der Load Balancer-Sicherheitsgruppe |

Listener-Protokoll |

Listener-Ports |

Erlaubt eingehenden Datenverkehr vom Load Balancer auf dem Listener-Port | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

ID der Load Balancer-Sicherheitsgruppe |

Zustandsprüfungsprotokoll |

Pfad für die Zustandsprüfung |

Erlaubt Zustandsüberprüfungs-Datenverkehr vom Load Balancer | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Erstellen Sie die VPC

Gehen Sie wie folgt vor, um eine VPC mit einem öffentlichen Subnetz und einem privaten Subnetz in zwei Availability Zones und einem NAT-Gateway in jeder Availability Zone zu erstellen.

So erstellen Sie die VPC

Öffnen Sie die Amazon-VPC-Konsole unter https://console.aws.amazon.com/vpc/

. -

Wählen Sie auf dem VPC-Dashboard VPC erstellen aus.

-

Wählen Sie unter Resources to create (Zu erstellende Ressourcen) die Option VPC and more (VPC und mehr) aus.

-

Konfigurieren Sie die VPC

-

Geben Sie unter Name tag auto-generation (Automatische Generierung des Namens-Tags) einen Namen für die VPC ein.

-

Behalten Sie für den IPv4-CIDR-Block entweder den Standardvorschlag bei oder geben Sie den für Ihre Anwendung oder Ihr Netzwerk erforderlichen CIDR-Block ein.

-

Wenn die Anwendung über IPv6-Adressen kommuniziert, wählen Sie IPv6-CIDR-Block und Von Amazon bereitgestellter IPv6-CIDR-Block aus.

-

-

Konfiguration der Subnetze

-

Wählen Sie für Anzahl der Availability Zones die Option 2, so dass Sie Instances in mehreren Availability Zones starten können, um die Resilienz zu verbessern.

-

Wählen Sie für Number of public subnets (Anzahl der öffentlichen Subnetze) 2 aus.

-

Wählen Sie für Number of private subnets (Anzahl der privaten Subnetze) 2 aus.

-

Sie können die standardmäßigen CIDR-Blöcke für die Subnetze beibehalten oder alternativ CIDR-Blöcke des Subnetzes anpassen erweitern und einen CIDR-Block eingeben. Weitere Informationen finden Sie unter Subnetz-CIDR-Blöcke.

-

-

Wählen Sie für NAT-Gateways 1 pro AZ aus, um die Resilienz zu verbessern.

-

Wenn die Anwendung über IPv6-Adressen kommuniziert, wählen Sie unter Internet-Gateway nur für ausgehenden Datenverkehr die Option Ja aus.

-

Wenn die Instances für VPC-Endpunkte auf einen S3-Bucket zugreifen müssen, behalten Sie die Standardeinstellung S3-Gateway bei. Andernfalls können Instances in Ihrem privaten Subnetz nicht auf Amazon S3 zugreifen. Für diese Option fallen keine Kosten an, sodass Sie die Standardeinstellung beibehalten können, falls Sie in Zukunft möglicherweise einen S3-Bucket verwenden. Wenn Sie Keine wählen, können Sie später jederzeit einen Gateway-VPC-Endpunkt hinzufügen.

-

Deaktivieren Sie für DNS-Optionen die Option DNS-Hostnamen aktivieren.

-

Wählen Sie Create VPC aus.

Bereitstellen der Anwendung

Idealerweise haben Sie die Tests Ihrer Server in einer Entwicklungs- oder Testumgebung abgeschlossen und die Skripte oder Images erstellt, die Sie für die Bereitstellung Ihrer Anwendung in der Produktion verwenden werden.

Sie können Amazon EC2 Auto Scaling verwenden, um Server in mehreren Availability Zones bereitzustellen und die Mindestkapazität des Servers zu erhalten, die für Ihre Anwendung erforderlich ist.

So starten Sie Instances mithilfe einer Auto-Scaling-Gruppe

-

Erstellen Sie eine Startvorlage, um die Konfigurationsinformationen anzugeben, die zum Starten der EC2-Instances mithilfe von Amazon EC2 Auto Scaling erforderlich sind. Weitere Informationen finden Sie unter Erstellen einer Startvorlage für eine Auto-Scaling-Gruppe im Benutzerhandbuch für Amazon EC2 Auto Scaling.

-

Erstellen Sie eine Auto-Scaling-Gruppe, bei der es sich um eine Sammlung von EC2-Instances mit einer minimalen, maximalen und gewünschten Größe handelt. Schritt-für-Schritt-Anleitungen finden Sie unter Erstellen einer Auto-Scaling-Gruppe mithilfe einer Startvorlage im Benutzerhandbuch für Amazon EC2 Auto Scaling.

-

Erstellen Sie einen Load Balancer, der den Datenverkehr gleichmäßig über die Instances in Ihrer Auto-Scaling-Gruppe verteilt, und fügen Sie den Load Balancer an Ihre Auto-Scaling-Gruppe an. Weitere Informationen finden Sie im Benutzerhandbuch für Elastic Load Balancing und Verwendung von Elastic Load Balancing im Benutzerhandbuch für Amazon EC2 Auto Scaling.

Testen Sie Ihre Konfiguration

Nachdem Sie Ihre Anwendung bereitgestellt haben, können Sie sie testen. Wenn Ihre Anwendung den erwarteten Datenverkehr nicht senden oder empfangen kann, können Sie den Reachability Analyzer verwenden, um Sie bei der Fehlerbehebung zu unterstützen. Reachability Analyzer kann beispielsweise Konfigurationsprobleme mit Ihren Routing-Tabellen oder Sicherheitsgruppen identifizieren. Weitere Informationen finden Sie im Leitfaden Reachability Analyzer.

Bereinigen

Wenn Sie mit dieser Konfiguration fertig sind, können Sie sie löschen. Bevor Sie die VPC löschen können, müssen Sie die Auto-Scaling-Gruppe löschen, Ihre Instances beenden, die NAT-Gateways löschen und den Load Balancer löschen. Weitere Informationen finden Sie unter Löschen der VPC.