Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Wie AWS Client VPN funktioniert

Bei AWS Client VPN gibt es zwei Arten von Benutzerpersönlichkeiten, die mit dem VPN Client-Endpunkt interagieren: Administratoren und Clients.

Der Administrator ist für das Einrichten und Konfigurieren des Service verantwortlich. Dazu gehört die Erstellung des VPN Client-Endpunkts, die Zuordnung zum Zielnetzwerk, die Konfiguration der Autorisierungsregeln und die Einrichtung zusätzlicher Routen (falls erforderlich). Nachdem der VPN Client-Endpunkt eingerichtet und konfiguriert wurde, lädt der Administrator die Konfigurationsdatei für den VPN Client-Endpunkt herunter und verteilt sie an die Clients, die Zugriff benötigen. Die Konfigurationsdatei für den VPN Client-Endpunkt enthält den DNS Namen des VPN Client-Endpunkts und Authentifizierungsinformationen, die für den Aufbau einer VPN Sitzung erforderlich sind. Weitere Informationen zum Festlegen des Service finden Sie unter Fangen Sie an mit AWS Client VPN.

Der Client ist der Endbenutzer. Dies ist die Person, die eine Verbindung zum VPN Client-Endpunkt herstellt, um eine VPN Sitzung einzurichten. Der Client richtet die VPN Sitzung von seinem lokalen Computer oder Mobilgerät aus mithilfe einer VPN Open-basierten VPN Client-Anwendung ein. Nachdem sie die VPN Sitzung eingerichtet haben, können sie sicher auf die Ressourcen in dem zugreifen, VPC in dem sich das zugehörige Subnetz befindet. Sie können auch auf andere Ressourcen in AWS einem lokalen Netzwerk oder auf andere Clients zugreifen, wenn die erforderlichen Routen- und Autorisierungsregeln konfiguriert wurden. Weitere Informationen zum Herstellen einer Verbindung mit einem VPN Client-Endpunkt, um eine VPN Sitzung einzurichten, finden Sie unter Erste Schritte im AWS Client VPN Benutzerhandbuch.

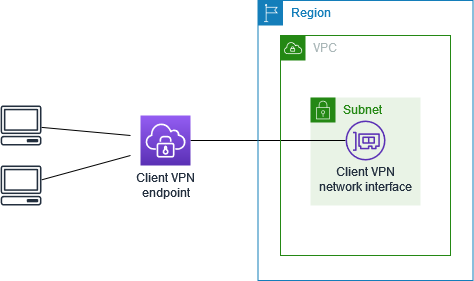

Die folgende Grafik veranschaulicht die grundlegende VPN Client-Architektur.

Szenarien und Beispiele für Client VPN

AWS Client VPN ist eine vollständig verwaltete VPN Fernzugriffslösung, mit der Sie Clients den sicheren Zugriff auf Ressourcen AWS sowohl innerhalb als auch in Ihrem lokalen Netzwerk ermöglichen. Es gibt mehrere Optionen für die Konfiguration des Zugriffs. Dieser Abschnitt enthält Beispiele für die Erstellung und Konfiguration des VPN Clientzugriffs für Ihre Kunden.

Szenarien

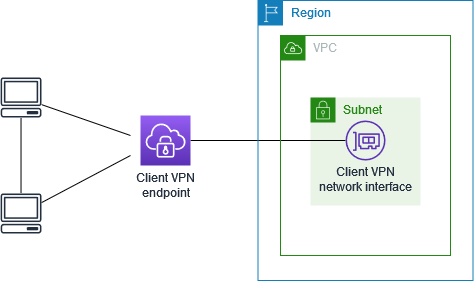

Die AWS Client VPN Konfiguration für dieses Szenario umfasst ein einzelnes ZielVPC. Wir empfehlen diese Konfiguration, wenn Sie Clients nur Zugriff auf die Ressourcen innerhalb einer VPC einzigen Konfiguration gewähren möchten.

Bevor Sie beginnen, führen Sie die folgenden Schritte aus:

-

Erstellen oder identifizieren Sie ein VPC mit mindestens einem Subnetz. Identifizieren Sie das Subnetz, das dem VPN Client-Endpunkt VPC zugeordnet werden soll, und notieren Sie sich dessen IPv4 CIDR Bereiche.

-

Identifizieren Sie einen geeigneten CIDR Bereich für die Client-IP-Adressen, der sich nicht mit den VPC CIDR überschneidet.

-

Die Regeln und Einschränkungen für VPN Client-Endgeräte finden Sie unterRegeln und bewährte Methoden für die Verwendung AWS Client VPN.

So implementieren Sie diese Konfiguration

-

Erstellen Sie einen VPN Client-Endpunkt in derselben Region wie derVPC. Führen Sie dazu die unter beschriebenen Schritte au Einen AWS Client VPN Endpunkt erstellen.

-

Ordnen Sie das Subnetz dem VPN Client-Endpunkt zu. Führen Sie dazu die unter beschriebenen Schritte aus Verknüpfen Sie ein Zielnetzwerk mit einem AWS Client VPN Endpunkt und wählen Sie das Subnetz und das, das VPC Sie zuvor identifiziert haben, aus.

-

Fügen Sie eine Autorisierungsregel hinzu, um Clients Zugriff auf die VPC zu gewähren. Führen Sie dazu die unter beschriebenen Schritte aus und geben Sie für Zielnetzwerk den IPv4 CIDR Bereich von einVPC. Fügen Sie eine Autorisierungsregel hinzu

-

Fügen Sie den Sicherheitsgruppen Ihrer Ressourcen eine Regel hinzu, die Datenverkehr aus der Sicherheitsgruppe zulässt, die in Schritt 2 auf die Subnetzzuordnung angewendet wurde. Weitere Informationen finden Sie unter Sicherheitsgruppen.

Die AWS Client VPN Konfiguration für dieses Szenario umfasst ein Ziel VPC (A), das mit VPC einem weiteren Ziel VPC (VPCB) per Peering verbunden ist. Wir empfehlen diese Konfiguration, wenn Sie Clients Zugriff auf die Ressourcen innerhalb eines Ziels VPC und auf andere Ressourcen gewähren müssenVPCs, die über Peering mit diesem Ziel verbunden sind (z. B. VPC B).

Anmerkung

Das Verfahren zum Zulassen des Zugriffs auf ein Peering-Netzwerk VPC (wie im Netzwerkdiagramm beschrieben) ist nur erforderlich, wenn der VPN Client-Endpunkt für den Split-Tunnel-Modus konfiguriert wurde. Im Volltunnelmodus ist der Zugriff auf das Peering-Netzwerk standardmäßig zulässig. VPC

Bevor Sie beginnen, führen Sie die folgenden Schritte aus:

-

Erstellen oder identifizieren Sie ein VPC mit mindestens einem Subnetz. Identifizieren Sie das Subnetz, das dem VPN Client-Endpunkt VPC zugeordnet werden soll, und notieren Sie sich dessen IPv4 CIDR Bereiche.

-

Identifizieren Sie einen geeigneten CIDR Bereich für die Client-IP-Adressen, der sich nicht mit den VPC CIDR überschneidet.

-

Die Regeln und Einschränkungen für VPN Client-Endgeräte finden Sie unterRegeln und bewährte Methoden für die Verwendung AWS Client VPN.

So implementieren Sie diese Konfiguration

-

Stellen Sie die VPC Peering-Verbindung zwischen den her. VPCs Folgen Sie den Schritten unter Erstellen und Akzeptieren einer VPC Peering-Verbindung im Amazon VPC Peering Guide. Vergewissern Sie sich, dass Instances in VPC A über die Peering-Verbindung mit Instances in VPC B kommunizieren können.

-

Erstellen Sie einen VPN Client-Endpunkt in derselben Region wie das ZielVPC. Im Diagramm ist dies VPC A. Führen Sie die unter beschriebenen Schritte ausEinen AWS Client VPN Endpunkt erstellen.

-

Ordnen Sie das von Ihnen identifizierte Subnetz dem VPN Client-Endpunkt zu, den Sie erstellt haben. Führen Sie dazu die unter Auswahl des VPC und des Subnetzes beschriebenen Schritte aus. Verknüpfen Sie ein Zielnetzwerk mit einem AWS Client VPN Endpunkt Standardmäßig ordnen wir die Standardsicherheitsgruppe von dem VPC dem VPN Client-Endpunkt zu. Mithilfe der unter Wenden Sie eine Sicherheitsgruppe auf ein Zielnetzwerk an in AWS Client VPN beschriebenen Schritte können Sie eine andere Sicherheitsgruppe zuordnen.

-

Fügen Sie eine Autorisierungsregel hinzu, um Clients Zugriff auf das Ziel zu gewährenVPC. Führen Sie dazu die unter beschriebenen Schritte au Fügen Sie eine Autorisierungsregel hinzu. Geben Sie für das zu aktivierende Zielnetzwerk den IPv4 CIDR Bereich von einVPC.

-

Fügen Sie eine Route hinzu, um den Verkehr an das Peering-Netzwerk weiterzuleiten. VPC Im Diagramm ist dies VPC B. Führen Sie dazu die unter beschriebenen Schritte aus. Erstellen Sie eine AWS Client VPN Endpunktroute Geben Sie im Feld Routziel den IPv4 CIDR Bereich der Verbindung ein. VPC Wählen Sie für Target VPC Subnet ID das Subnetz aus, das Sie dem Client-Endpunkt zugeordnet haben. VPN

-

Fügen Sie eine Autorisierungsregel hinzu, um Clients Zugriff auf Peered zu gewähren. VPC Führen Sie dazu die unter beschriebenen Schritte au Fügen Sie eine Autorisierungsregel hinzu. Geben Sie für Zielnetzwerk den IPv4 CIDR Bereich des VPC Peering-Netzwerks ein.

-

Fügen Sie den Sicherheitsgruppen für Ihre Instances in VPC A und VPC B eine Regel hinzu, um Datenverkehr von der Sicherheitsgruppe zuzulassen, die in Schritt 3 auf den VPN Client-Endpunkt angewendet wurde. Weitere Informationen finden Sie unter Sicherheitsgruppen.

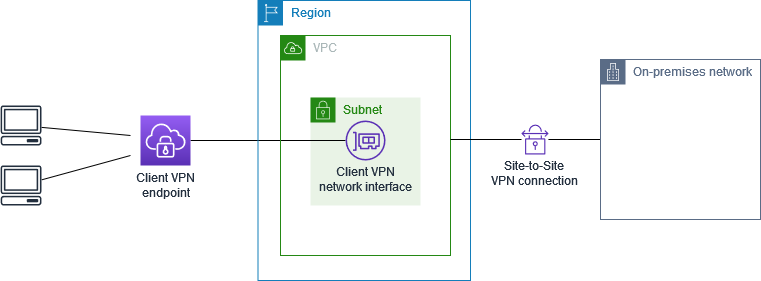

Die AWS Client VPN Konfiguration für dieses Szenario beinhaltet nur den Zugriff auf ein lokales Netzwerk. Wir empfehlen diese Konfiguration, wenn Sie Clients den Zugriff nur auf die Ressourcen in einem Netzwerk vor Ort gewähren müssen.

Bevor Sie beginnen, führen Sie die folgenden Schritte aus:

-

Erstellen oder identifizieren Sie ein VPC mit mindestens einem Subnetz. Identifizieren Sie das Subnetz, das dem VPN Client-Endpunkt VPC zugeordnet werden soll, und notieren Sie sich dessen IPv4 CIDR Bereiche.

-

Identifizieren Sie einen geeigneten CIDR Bereich für die Client-IP-Adressen, der sich nicht mit den VPC CIDR überschneidet.

-

Die Regeln und Einschränkungen für VPN Client-Endgeräte finden Sie unterRegeln und bewährte Methoden für die Verwendung AWS Client VPN.

So implementieren Sie diese Konfiguration

-

Ermöglichen Sie die Kommunikation zwischen dem VPC und Ihrem eigenen lokalen Netzwerk über eine AWS VPN Site-to-Site-Verbindung. Führen Sie dazu die unter Erste Schritte im AWS Site-to-Site VPN -Benutzerhandbuch beschriebenen Schritte aus.

Anmerkung

Alternativ können Sie dieses Szenario implementieren, indem Sie eine AWS Direct Connect Verbindung zwischen Ihrem VPC und Ihrem lokalen Netzwerk verwenden. Weitere Informationen finden Sie im AWS Direct Connect -Benutzerhandbuch.

-

Testen Sie die AWS VPN Site-to-Site-Verbindung, die Sie im vorherigen Schritt erstellt haben. Führen Sie dazu die im Benutzerhandbuch unter Testen der VPN Site-to-Site-Verbindung beschriebenen Schritte aus.AWS Site-to-Site VPN Wenn die VPN Verbindung wie erwartet funktioniert, fahren Sie mit dem nächsten Schritt fort.

-

Erstellen Sie einen VPN Client-Endpunkt in derselben Region wie derVPC. Führen Sie dazu die unter beschriebenen Schritte au Einen AWS Client VPN Endpunkt erstellen.

-

Ordnen Sie das Subnetz, das Sie zuvor identifiziert haben, dem VPN Client-Endpunkt zu. Führen Sie dazu die unter beschriebenen Schritte aus Verknüpfen Sie ein Zielnetzwerk mit einem AWS Client VPN Endpunkt und wählen Sie das VPC und das Subnetz aus.

-

Fügen Sie eine Route hinzu, die den Zugriff auf die AWS VPN Site-to-Site-Verbindung ermöglicht. Führen Sie dazu die unter beschriebenen Schritte aus. Geben Sie als Routenziel den IPv4 CIDR Bereich der AWS VPN Standort-zu-Standort-Verbindung ein und wählen Sie für VPCZielsubnetz-ID das Subnetz aus, das Sie dem Client-Endpunkt zugeordnet haben. Erstellen Sie eine AWS Client VPN Endpunktroute VPN

-

Fügen Sie eine Autorisierungsregel hinzu, um Clients Zugriff auf die Site-to-Site-Verbindung zu gewähren. AWS VPN Führen Sie dazu die unter beschriebenen Schritte ausFügen Sie eine Autorisierungsregel zu einem hinzu AWS Client VPN Endpunkt; geben Sie für Zielnetzwerk den Verbindungsbereich zwischen AWS Standorten VPN ein. IPv4 CIDR

Die AWS Client VPN Konfiguration für dieses Szenario umfasst ein einzelnes Ziel VPC und den Zugriff auf das Internet. Wir empfehlen diese Konfiguration, wenn Sie Clients Zugriff auf die Ressourcen innerhalb eines einzelnen Ziels gewähren VPC und auch den Zugriff auf das Internet ermöglichen müssen.

Wenn Sie das Fangen Sie an mit AWS Client VPN-Tutorial abgeschlossen haben, haben Sie dieses Szenario bereits implementiert.

Bevor Sie beginnen, führen Sie die folgenden Schritte aus:

-

Erstellen oder identifizieren Sie ein VPC mit mindestens einem Subnetz. Identifizieren Sie das Subnetz, das dem VPN Client-Endpunkt VPC zugeordnet werden soll, und notieren Sie sich dessen IPv4 CIDR Bereiche.

-

Identifizieren Sie einen geeigneten CIDR Bereich für die Client-IP-Adressen, der sich nicht mit den VPC CIDR überschneidet.

-

Die Regeln und Einschränkungen für VPN Client-Endgeräte finden Sie unterRegeln und bewährte Methoden für die Verwendung AWS Client VPN.

So implementieren Sie diese Konfiguration

-

Stellen Sie sicher, dass die Sicherheitsgruppe, die Sie für den VPN Client-Endpunkt verwenden, ausgehenden Datenverkehr ins Internet zulässt. Fügen Sie dazu Regeln für ausgehenden Datenverkehr hinzu, die Datenverkehr bis 0.0.0.0/0 zulassen. HTTP HTTPS

-

Erstellen Sie ein Internet-Gateway und verbinden Sie es mit Ihrem. VPC Weitere Informationen finden Sie unter Erstellen und Anhängen eines Internet Gateway im VPCAmazon-Benutzerhandbuch.

-

Machen Sie Ihr Subnetz öffentlich zugänglich, indem Sie der Routing-Tabelle eine Route zum Internet-Gateway hinzufügen. Wählen Sie in der VPC Konsole Subnetze aus, wählen Sie das Subnetz aus, das Sie dem VPN Client-Endpunkt zuordnen möchten, wählen Sie Route Table und dann die Routing-Tabellen-ID aus. Wählen Sie Actions (Aktionen), Edit routes (Routen bearbeiten) und Add route (Route hinzufügen) aus. Geben Sie

0.0.0.0/0für Destination (Ziel) ein und wählen Sie für Target (Ziel) das Internet-Gateway aus dem vorherigen Schritt aus. -

Erstellen Sie einen VPN Client-Endpunkt in derselben Region wie der. VPC Führen Sie dazu die unter beschriebenen Schritte au Einen AWS Client VPN Endpunkt erstellen.

-

Ordnen Sie das Subnetz, das Sie zuvor identifiziert haben, dem VPN Client-Endpunkt zu. Führen Sie dazu die unter beschriebenen Schritte aus Verknüpfen Sie ein Zielnetzwerk mit einem AWS Client VPN Endpunkt und wählen Sie das VPC und das Subnetz aus.

-

Fügen Sie eine Autorisierungsregel hinzu, um Clients Zugriff auf die VPC zu gewähren. Führen Sie dazu die unter beschriebenen Schritte ausFügen Sie eine Autorisierungsregel hinzu. Geben Sie für Zielnetzwerk zum Aktivieren den IPv4 CIDR Bereich von einVPC.

-

Fügen Sie eine Route hinzu, die den Datenverkehr mit dem Internet ermöglicht. Führen Sie dazu die unter beschriebenen Schritte aus. Geben Sie als Routenziel das Subnetz ein

0.0.0.0/0, und wählen Sie für VPCZielsubnetz-ID das Subnetz aus, das Sie dem VPN Client-Endpunkt zugeordnet haben. Erstellen Sie eine AWS Client VPN Endpunktroute -

Fügen Sie eine Autorisierungsregel hinzu, um Clients den Zugriff auf das Internet zu gewähren. Führen Sie dazu die unter Fügen Sie eine Autorisierungsregel hinzu beschriebenen Schritte durch. Für Destination network (Zielnetzwerk) geben Sie

0.0.0.0/0ein. -

Stellen Sie sicher, dass die Sicherheitsgruppen für die Ressourcen in Ihren Ressourcen VPC über eine Regel verfügen, die den Zugriff von der Sicherheitsgruppe aus ermöglicht, die dem VPN Client-Endpunkt zugeordnet ist. Dadurch können Ihre Clients auf die Ressourcen in Ihrem zugreifenVPC.

Die AWS Client VPN Konfiguration für dieses Szenario ermöglicht den Clients den Zugriff auf einen einzelnen VPC Server und ermöglicht es den Clients, den Datenverkehr untereinander weiterzuleiten. Wir empfehlen diese Konfiguration, wenn die Clients, die sich mit demselben VPN Client-Endpunkt verbinden, auch miteinander kommunizieren müssen. Clients können über die eindeutige IP-Adresse miteinander kommunizieren, die ihnen aus dem CIDR Client-Bereich zugewiesen wurde, wenn sie sich mit dem VPN Client-Endpunkt verbinden.

Bevor Sie beginnen, führen Sie die folgenden Schritte aus:

-

Erstellen oder identifizieren Sie ein VPC mit mindestens einem Subnetz. Identifizieren Sie das Subnetz, das dem VPN Client-Endpunkt VPC zugeordnet werden soll, und notieren Sie sich dessen IPv4 CIDR Bereiche.

-

Identifizieren Sie einen geeigneten CIDR Bereich für die Client-IP-Adressen, der sich nicht mit den VPC CIDR überschneidet.

-

Die Regeln und Einschränkungen für VPN Client-Endgeräte finden Sie unterRegeln und bewährte Methoden für die Verwendung AWS Client VPN.

Anmerkung

Netzwerkbasierte Autorisierungsregeln, die Active Directory-Gruppen oder SAML IdP-Gruppen verwenden, werden in diesem Szenario nicht unterstützt.

So implementieren Sie diese Konfiguration

-

Erstellen Sie einen VPN Client-Endpunkt in derselben Region wie der. VPC Führen Sie dazu die unter beschriebenen Schritte au Einen AWS Client VPN Endpunkt erstellen.

-

Ordnen Sie das Subnetz, das Sie zuvor identifiziert haben, dem VPN Client-Endpunkt zu. Führen Sie dazu die unter beschriebenen Schritte aus Verknüpfen Sie ein Zielnetzwerk mit einem AWS Client VPN Endpunkt und wählen Sie das VPC und das Subnetz aus.

-

Fügen Sie eine Route zum lokalen Netzwerk in der Routing-Tabelle hinzu. Führen Sie dazu die unter beschriebenen Schritte au Erstellen Sie eine AWS Client VPN Endpunktroute. Geben Sie für Route destination den CIDR Client-Bereich und für Target VPC Subnet ID den Wert ein.

local -

Fügen Sie eine Autorisierungsregel hinzu, um Clients Zugriff auf die VPC zu gewähren. Führen Sie dazu die unter beschriebenen Schritte au Fügen Sie eine Autorisierungsregel hinzu. Geben Sie für das zu aktivierende Zielnetzwerk den IPv4 CIDR Bereich von einVPC.

-

Fügen Sie eine Autorisierungsregel hinzu, um Clients Zugriff auf den CIDR Client-Bereich zu gewähren. Führen Sie dazu die unter beschriebenen Schritte au Fügen Sie eine Autorisierungsregel hinzu. Geben Sie den CIDR Client-Bereich ein, um das Zielnetzwerk zu aktivieren.

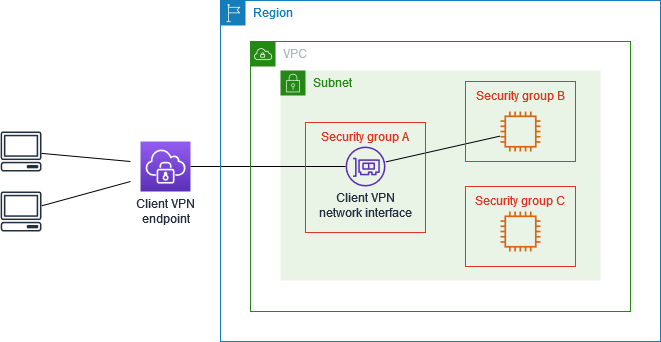

Sie können Ihren AWS Client VPN Endpunkt so konfigurieren, dass er den Zugriff auf bestimmte Ressourcen in Ihrem einschränktVPC. Bei der benutzerbasierten Authentifizierung können Sie auch den Zugriff auf Teile Ihres Netzwerks einschränken, basierend auf der Benutzergruppe, die auf den VPN Client-Endpunkt zugreift.

Den Zugriff mithilfe von Sicherheitsgruppen einschränken

Sie können den Zugriff auf bestimmte Ressourcen in Ihrem gewähren oder verweigern, VPC indem Sie Sicherheitsgruppenregeln hinzufügen oder entfernen, die auf die Sicherheitsgruppe verweisen, die auf die Zielnetzwerkverbindung angewendet wurde (die VPN Client-Sicherheitsgruppe). Diese Konfiguration erweitert das unter beschriebene Szenari Greifen Sie auf einen VPC benutzenden Client zu VPN. Diese Konfiguration wird zusätzlich zu den in diesem Szenario konfigurierten Autorisierungsregeln angewendet.

Um Zugriff auf eine spezifische Ressource zu gewähren, identifizieren Sie die Sicherheitsgruppe, die der Instance zugeordnet ist, auf der Ihre Ressource ausgeführt wird. Erstellen Sie anschließend eine Regel, die den Datenverkehr aus der VPN Client-Sicherheitsgruppe zulässt.

In der folgenden Abbildung ist Sicherheitsgruppe A die VPN Client-Sicherheitsgruppe, Sicherheitsgruppe B ist einer EC2 Instanz zugeordnet und Sicherheitsgruppe C ist einer EC2 Instanz zugeordnet. Wenn Sie der Sicherheitsgruppe B eine Regel hinzufügen, die den Zugriff von Sicherheitsgruppe A aus ermöglicht, können Clients auf die Instance zugreifen, die der Sicherheitsgruppe B zugeordnet ist. Wenn bei Sicherheitsgruppe C keine Regel den Zugriff von Sicherheitsgruppe A aus erlaubt, können Clients nicht auf die Instance zugreifen, die der Sicherheitsgruppe C zugeordnet ist.

Bevor Sie beginnen, überprüfen Sie, ob die VPN Client-Sicherheitsgruppe mit anderen Ressourcen in Ihrem VPC verknüpft ist. Wenn Sie Regeln hinzufügen oder entfernen, die auf die VPN Client-Sicherheitsgruppe verweisen, können Sie den Zugriff auch für die anderen zugehörigen Ressourcen gewähren oder verweigern. Um dies zu verhindern, verwenden Sie eine Sicherheitsgruppe, die speziell für die Verwendung mit Ihrem VPN Client-Endpunkt erstellt wurde.

So erstellen Sie eine Sicherheitsgruppenregel

Öffnen Sie die VPC Amazon-Konsole unter https://console.aws.amazon.com/vpc/

. Wählen Sie im Navigationsbereich Security Groups (Sicherheitsgruppen) aus.

-

Wählen Sie die Sicherheitsgruppe aus, die der Instance zugeordnet ist, auf der Ihre Ressource ausgeführt wird.

-

Wählen Sie Actions (Aktionen), Edit inbound rules (Eingangsregeln bearbeiten) aus.

-

Wählen Sie Add Rule (Regel hinzufügen) und gehen Sie wie folgt vor:

-

Wählen Sie für Type (Typ) die Option All traffic (Gesamter Datenverkehr) oder einen bestimmten Datenverkehrstyp aus, den Sie zulassen möchten.

-

Wählen Sie für Quelle die Option Benutzerdefiniert und geben Sie dann die ID der VPN Client-Sicherheitsgruppe ein oder wählen Sie sie aus.

-

-

Wählen Sie Save rules (Regeln speichern) aus

Um den Zugriff auf eine spezifische Ressource zu entfernen, überprüfen Sie die Sicherheitsgruppe, die der Instance zugeordnet ist, auf der Ihre Ressource ausgeführt wird. Wenn es eine Regel gibt, die Datenverkehr von der VPN Client-Sicherheitsgruppe zulässt, löschen Sie sie.

So prüfen Sie Ihre Sicherheitsgruppenregeln

Öffnen Sie die VPC Amazon-Konsole unter https://console.aws.amazon.com/vpc/

. Wählen Sie im Navigationsbereich Security Groups (Sicherheitsgruppen) aus.

-

Wählen Sie Inbound Rules (Eingangsregeln) aus.

-

Überprüfen Sie die Liste der Regeln. Wenn es eine Regel gibt, bei der Quelle die VPN Client-Sicherheitsgruppe ist, wählen Sie Regeln bearbeiten und dann Löschen (das X-Symbol) für die Regel aus. Wählen Sie Save rules (Regeln speichern) aus.

Den Zugriff basierend auf Benutzergruppen einschränken

Wenn Ihr VPN Client-Endpunkt für die benutzerbasierte Authentifizierung konfiguriert ist, können Sie bestimmten Benutzergruppen Zugriff auf bestimmte Teile Ihres Netzwerks gewähren. Führen Sie dazu die folgenden Schritte aus:

-

Konfigurieren Sie Benutzer und Gruppen in AWS Directory Service oder Ihrem IdP. Weitere Informationen finden Sie unter den folgenden Themen:

-

Erstellen Sie eine Autorisierungsregel für Ihren VPN Client-Endpunkt, die einer bestimmten Gruppe den Zugriff auf Ihr gesamtes Netzwerk oder einen Teil davon ermöglicht. Weitere Informationen finden Sie unter AWS Client VPN Autorisierungsregeln.

Wenn Ihr VPN Client-Endpunkt für die gegenseitige Authentifizierung konfiguriert ist, können Sie keine Benutzergruppen konfigurieren. Wenn Sie eine Autorisierungsregel erstellen, müssen Sie allen Benutzern Zugriff gewähren. Um bestimmten Benutzergruppen den Zugriff auf bestimmte Teile Ihres Netzwerks zu ermöglichen, können Sie mehrere VPN Client-Endpunkte erstellen. Führen Sie beispielsweise für jede Benutzergruppe, die auf Ihr Netzwerk zugreift, die folgenden Schritte aus:

-

Erstellen Sie eine Gruppe von Server- und Clientzertifikaten und -schlüsseln für diese Benutzergruppe. Weitere Informationen finden Sie unter Gegenseitige Authentifizierung in AWS Client VPN.

-

Erstellen Sie einen VPN Client-Endpunkt. Weitere Informationen finden Sie unter Einen AWS Client VPN Endpunkt erstellen.

-

Erstellen Sie eine Autorisierungsregel, die Zugriff auf das gesamte oder einen Teil Ihres Netzwerks gewährt. Beispielsweise können Sie für einen VPN Client-Endpunkt, der von Administratoren verwendet wird, eine Autorisierungsregel erstellen, die Zugriff auf das gesamte Netzwerk gewährt. Weitere Informationen finden Sie unter Fügen Sie eine Autorisierungsregel hinzu.