Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Beheben Sie AWS Site-to-Site VPN Verbindungsprobleme ohne Border Gateway Protocol

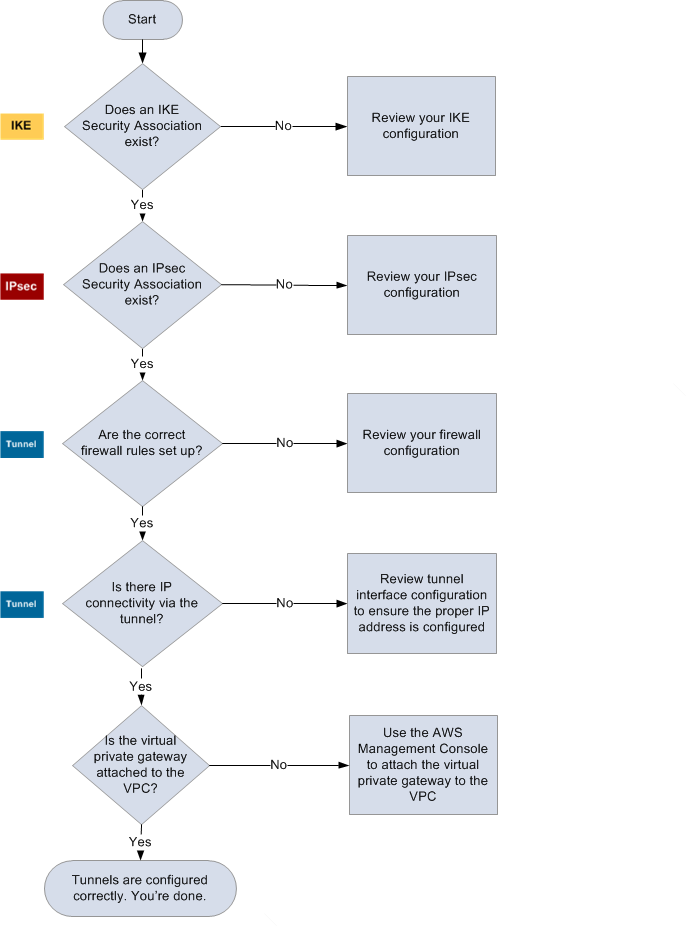

Die nachfolgende Abbildung und Tabelle enthalten allgemeine Anweisungen zur Fehlersuche bei Kunden-Gateway-Geräten ohne Border Gateway Protocol (BGP). Wir empfehlen Ihnen auch, die Debug-Funktionen Ihres Geräts zu aktivieren. Weitere Informationen erhalten Sie vom Anbieter Ihres Gateway-Geräts.

| IKE |

Überprüfen Sie, ob eine IKE Sicherheitsaushandlung vorhanden ist. Für den Austausch von Schlüsseln, die zur Einrichtung der Sicherheitsverbindung verwendet werden, ist eine IPsec IKE-Sicherheitsverbindung erforderlich. Wenn keine IKE Security Association vorhanden ist, überprüfen Sie Ihre IKE-Konfigurationseinstellungen. Sie müssen die Verschlüsselung, Authentifizierung, Perfect Forward Secrecy und Modusparameter entsprechend der Konfigurationsdatei konfigurieren. Wenn eine IKE-Sicherheitsverbindung vorhanden ist, fahren Sie mit 'IPsec' fort. |

| IPsec |

Ermitteln Sie, ob eine IPsec Sicherheitsverbindung (SA) vorhanden ist. Eine IPsec SA ist der Tunnel selbst. Fragen Sie Ihr Kunden-Gateway-Gerät ab, um festzustellen, ob eine IPsec SA aktiv ist. Stellen Sie sicher, dass Sie die in der Konfigurationsdatei aufgeführten Parameter für Verschlüsselung, Authentifizierung, Perfect Forward Secrecy und Modus konfigurieren. Wenn keine IPsec SA vorhanden ist, überprüfen Sie Ihre IPsec Konfiguration. Wenn eine IPsec SA vorhanden ist, fahren Sie mit „Tunnel“ fort. |

| Tunnel |

Stellen Sie sicher, dass die erforderlichen Firewall-Regeln eingerichtet sind. Eine Liste der Regeln finden Sie unter Firewall-Regeln für ein AWS Site-to-Site VPN Kunden-Gateway-Gerät. Wenn die Regeln korrekt eingerichtet sind, fahren Sie fort. Stellen Sie fest, ob eine IP-Konnektivität durch den Tunnel besteht. Jede Seite des Tunnels hat eine IP-Adresse, wie in der Konfigurationsdatei angegeben. Die IP-Adresse des Virtual Private Gateways ist die Adresse des BGP-Nachbarn. Senden Sie von Ihrem Kunden-Gateway-Gerät aus einen Ping an diese Adresse, um zu überprüfen, ob IP-Datenverkehr korrekt verschlüsselt und entschlüsselt wird. Sollte dies fehlschlagen, überprüfen Sie die Konfiguration der Tunnelschnittstelle, um sicherzustellen, dass die korrekte IP-Adresse konfiguriert ist. Wenn der Ping erfolgreich ist, fahren Sie mit "Statische Routen" fort. |

|

Statische Routen |

Gehen Sie für jeden Tunnel wie folgt vor:

Wenn die Tunnel einen anderen Zustand aufweisen, überprüfen Sie die Gerätekonfiguration. Stellen Sie sicher, dass beide Tunnel diesen Zustand aufweisen. |