Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Konfigurieren Sie dynamisches Routing für ein AWS Virtual Private Network Kunden-Gateway-Gerät

Im Folgenden finden Sie einige Beispielverfahren zur Konfiguration eines Kunden-Gateway-Geräts unter Verwendung seiner Benutzeroberfläche (falls verfügbar).

- Check Point

-

Im Folgenden finden Sie Schritte zur Konfiguration eines Check Point Security Gateway-Geräts, auf dem R77.10 oder höher ausgeführt wird, mithilfe des Gaia-Webportals und Check Point. SmartDashboard Sie können auch den Amazon Web Services (AWS) VPN BGP

-Artikel über das Check Point Support Center lesen. So konfigurieren Sie die Tunnelschnittstelle

Als Erstes müssen Sie die VPN-Tunnel erstellen und die privaten (internen) IP-Adressen des Kunden-Gateways und des Virtual Private Gateways für die einzelnen Tunnel angeben. Wie Sie den ersten Tunnel erstellen, ist im Abschnitt

IPSec Tunnel #1der Konfigurationsdatei beschrieben. Verwenden Sie zum Erstellen des zweiten Tunnels die Werte im AbschnittIPSec Tunnel #2der Konfigurationsdatei.-

Melden Sie sich über SSH bei Ihrem Sicherheits-Gateway an. Wenn Sie nicht die Standard-Shell verwenden, wechseln Sie mit folgendem Befehl zu Clish:

clish -

Stellen Sie die Kunden-Gateway-ASN ein (die ASN, die bei der Erstellung des Kunden-Gateways in angegeben wurde AWS), indem Sie den folgenden Befehl ausführen.

set as65000 -

Erstellen Sie die Tunnelschnittstelle für den ersten Tunnel anhand der Informationen aus dem Abschnitt

IPSec Tunnel #1der Konfigurationsdatei. Geben Sie einen eindeutigen Namen für den Tunnel ein, z. B.AWS_VPC_Tunnel_1.add vpn tunnel 1 type numbered local169.254.44.234remote169.254.44.233peerAWS_VPC_Tunnel_1set interface vpnt1 state on set interface vpnt1 mtu1436 -

Wiederholen Sie diese Befehle, um den zweiten Tunnel zu erstellen. Verwenden Sie dafür die Informationen im Bereich

IPSec Tunnel #2der Konfigurationsdatei. Geben Sie einen eindeutigen Namen für den Tunnel ein, z. B.AWS_VPC_Tunnel_2.add vpn tunnel 1 type numbered local169.254.44.38remote169.254.44.37peerAWS_VPC_Tunnel_2set interface vpnt2 state on set interface vpnt2 mtu1436 -

Legen Sie die ASN des Virtual Private Gateways fest.

set bgp external remote-as7224on -

Konfigurieren Sie das BGP für den ersten Tunnel anhand der Informationen im Abschnitt

IPSec Tunnel #1der Konfigurationsdatei:set bgp external remote-as7224peer169.254.44.233on set bgp external remote-as7224peer169.254.44.233holdtime 30 set bgp external remote-as7224peer169.254.44.233keepalive 10 -

Konfigurieren Sie das BGP für den zweiten Tunnel anhand der Informationen im Abschnitt

IPSec Tunnel #2der Konfigurationsdatei:set bgp external remote-as7224peer169.254.44.37on set bgp external remote-as7224peer169.254.44.37holdtime 30 set bgp external remote-as7224peer169.254.44.37keepalive 10 -

Speichern Sie die Konfiguration.

save config

So erstellen Sie eine BGP-Richtlinie

Erstellen Sie als Nächstes eine BGP-Richtlinie, die den Import von Routen erlaubt, die von AWS verbreitet werden. Anschließend konfigurieren Sie Ihr Kunden-Gateway so, dass dessen lokale Routen an AWS gesendet werden.

-

Klicken Sie im Gaia WebUI auf Advanced Routing und dann auf Inbound Route Filters. Klicken Sie auf Add und wählen Sie Add BGP Policy (Based on AS) aus.

-

Wählen Sie für Add BGP Policy (BGP-Richtlinie hinzufügen) im ersten Feld einen Wert zwischen 512 und 1024 aus und geben Sie im zweiten Feld die ASN des Virtual Private Gateways ein, z. B.

7224. -

Wählen Sie Speichern.

So kündigen Sie lokale Routen an

In den folgenden Schritten wird die Verteilung von lokalen Schnittstellenrouten beschrieben. Sie können Routen auch von anderen Quellen neu verteilen, z. B. statische Routen oder Routen, die Sie über dynamische Routing-Protokolle erhalten haben. Weitere Informationen finden Sie unter Gaia Advanced Routing R77 Versions Administration Guide

. -

Klicken Sie im Gaia WebUI auf Advanced Routing und dann auf Routing Redistribution. Wählen Sie Add Redistribution From (Neuverteilung hinzufügen von) aus. Wählen Sie dann Interface (Schnittstelle) aus.

-

Wählen Sie für To Protocol (Zu Protokoll) die ASN des Virtual Private Gateways aus, z. B.

7224. -

Wählen Sie für Interface eine interne Schnittstelle aus. Wählen Sie Speichern.

So definieren Sie ein neues Netzwerkobjekt

Dann erstellen Sie ein Netzwerkobjekt für jeden VPN-Tunnel und legen die öffentlichen (externen) IP-Adressen für das Virtual Private Gateway fest. Später fügen Sie diese Netzwerkobjekte als Satelliten-Gateways für Ihre VPN-Community hinzu. Außerdem müssen Sie eine leere Gruppe erstellen, die als Platzhalter für die VPN-Domäne dient.

-

Öffnen Sie den Check Point. SmartDashboard

-

Öffnen Sie für Groups das Kontextmenü und klicken Sie auf Groups und Simple Group. Sie können für alle Netzwerkobjekte dieselbe Gruppe verwenden.

-

Öffnen Sie mit der rechten Maustaste für Network Objects das Kontextmenü und wählen Sie New und Interoperable Device aus.

-

Geben Sie unter Name den Namen des Tunnels aus Schritt 1 ein, z. B.

AWS_VPC_Tunnel_1oderAWS_VPC_Tunnel_2. -

Geben Sie unter IPv4 Adresse die externe IP-Adresse des virtuellen privaten Gateways ein, die in der Konfigurationsdatei angegeben ist,

54.84.169.196z. B. Speichern Sie die Einstellungen und schließen Sie das Dialogfeld.

-

Wählen Sie im linken Kategoriebereich Topology aus.

-

Klicken Sie im Bereich VPN Domain (VPN-Domäne) auf Manually defined (Manuell definiert) und wählen Sie die leere einfache Gruppe aus, die Sie in Schritt 2 erstellt haben. Wählen Sie OK aus.

-

Wiederholen Sie diese Schritte, um ein zweites Netzwerkobjekt zu erstellen. Verwenden Sie dafür die Informationen im Bereich

IPSec Tunnel #2der Konfigurationsdatei. -

Rufen Sie das Gateway-Netzwerkobjekt auf, öffnen Sie das Gateway oder Cluster-Objekt und klicken Sie auf Topology.

-

Klicken Sie im Bereich VPN Domain (VPN-Domäne) auf Manually defined (Manuell definiert) und wählen Sie die leere einfache Gruppe aus, die Sie in Schritt 2 erstellt haben. Wählen Sie OK aus.

Anmerkung

Sie können eine vorhandene VPN-Domäne, die Sie bereits konfiguriert haben, beibehalten. Stellen Sie jedoch sicher, dass die verwendeten Hosts und Netzwerke von der neuen VPN-Verbindung bedient werden und nicht in dieser VPN-Domäne deklariert werden, insbesondere wenn die VPN-Domäne automatisch abgeleitet wird.

Anmerkung

Wenn Sie Cluster verwenden, bearbeiten Sie die Topologie und legen Sie die Schnittstellen als Cluster-Schnittstellen fest. Verwenden Sie die IP-Adressen, die in der Konfigurationsdatei angegeben sind.

Um die VPN-Community, IKE und IPsec Einstellungen zu erstellen und zu konfigurieren

Dann erstellen Sie eine VPN-Community in Ihrem Check Point-Gateway, zu dem Sie die Netzwerkobjekte (interoperablen Geräte) für die einzelnen Tunnel hinzufügen. Sie konfigurieren auch den Internet Key Exchange (IKE) und die IPsec Einstellungen.

-

Wählen Sie in Ihren Gateway-Eigenschaften im Kategorienbereich die Option IPSecVPN aus.

-

Klicken Sie auf Communities, New und Star Community.

-

Geben Sie einen Namen für die Community ein (z. B.

AWS_VPN_Star) und klicken Sie im Kategoriebereich auf Center Gateways. -

Klicken Sie auf Add und fügen Sie Ihr Gateway bzw. Ihren Cluster der Liste der teilnehmenden Gateways hinzu.

-

Klicken Sie im Kategoriebereich auf Satellite Gateways (Satelliten-Gateways) und Add (Hinzufügen) und fügen Sie die interoperablen Geräte, die Sie vorher erstellt haben (

AWS_VPC_Tunnel_1undAWS_VPC_Tunnel_2) der Liste der teilnehmenden Gateways hinzu. -

Klicken Sie im Kategoriebereich auf Encryption. Wählen Sie im Abschnitt Verschlüsselungsmethode die Optionen IKEv1 für IPv4 und IKEv2 für aus IPv6. Wählen Sie im Bereich Encryption Suite Custom und Custom Encryption aus.

Anmerkung

Sie müssen IKEv1 für die IKEv1 Funktionalität die IPv6 Optionen IKEv2 für IPv4 und für auswählen.

-

Konfigurieren Sie im Dialogfeld die Verschlüsselungseigenschaften wie nachfolgend beschrieben und klicken Sie dann auf OK:

-

Eigenschaften von IKE Security Association (Phase 1):

-

Perform key exchange encryption with: AES-128

-

Perform data integrity with: SHA-1

-

-

IPsec Eigenschaften von Security Association (Phase 2):

-

Führen Sie eine IPsec Datenverschlüsselung durch mit: AES-128

-

Perform data integrity with: SHA-1

-

-

-

Klicken Sie im Kategoriebereich auf Tunnel Management. Klicken Sie auf Set Permanent Tunnels und On all tunnels in the community. Wählen Sie im Bereich VPN Tunnel Sharing One VPN tunnel per Gateway pair aus.

-

Erweitern Sie im Kategoriebereich Advanced Settings und klicken Sie auf Shared Secret.

-

Wählen Sie den Peer-Namen für den ersten Tunnel aus, klicken Sie auf Edit (Bearbeiten) und geben Sie den vorinstallierten Schlüssel aus dem Bereich

IPSec Tunnel #1der Konfigurationsdatei ein. -

Wählen Sie den Peer-Namen für den zweiten Tunnel aus, klicken Sie auf Edit (Bearbeiten) und geben Sie den vorinstallierten Schlüssel aus dem Bereich

IPSec Tunnel #2der Konfigurationsdatei ein.

-

Klicken Sie – noch immer in der Kategorie Advanced Settings (Erweiterte Einstellungen) – auf Advanced VPN Properties (Erweiterte VPN-Eigenschaften), konfigurieren Sie die Eigenschaften wie nachfolgend beschrieben und klicken Sie abschließend auf OK:

-

IKE (Phase 1):

-

Diffie-Hellman-Gruppe verwenden:

Group 2 (1024 bit) -

Renegotiate IKE security associations every

480minutes

-

-

IPsec (Phase 2):

-

Use Perfect Forward Secrecy auswählen

-

Diffie-Hellman-Gruppe verwenden:

Group 2 (1024 bit) -

Verhandeln Sie IPsec Sicherheitszuordnungen alle Sekunden neu

3600

-

-

So erstellen Sie Firewall-Regeln

Dann konfigurieren Sie eine Richtlinie mit Firewall-Regeln und direktionalen Übereinstimmungsregeln, um Kommunikation zwischen der VPC und dem On-Premise-Netzwerk zu ermöglichen. Dann installieren Sie diese Richtlinie auf Ihrem Gateway.

-

Wählen Sie im SmartDashboard Global Properties für Ihr Gateway aus. Erweitern Sie im Kategoriebereich VPN und klicken Sie auf Advanced.

-

Klicken Sie auf Enable VPN Directional Match in VPN Column und anschließend auf OK.

-

Wählen Sie im die SmartDashboard Option Firewall aus und erstellen Sie eine Richtlinie mit den folgenden Regeln:

-

Erlauben Sie dem VPC-Subnetz, über die erforderlichen Protokolle mit dem lokalen Netzwerk zu kommunizieren.

-

Erlauben Sie dem lokalen Netzwerk, über die erforderlichen Protokolle mit dem VPC-Subnetz zu kommunizieren.

-

-

Öffnen Sie das Kontextmenü für die Zelle in der VPN-Spalte und klicken Sie auf Edit Cell.

-

Klicken Sie im Dialogfeld VPN Match Conditions auf Match traffic in this direction only. Klicken Sie jeweils auf Add (Hinzufügen) und abschließend auf OK:

-

internal_clear> VPN-Community (die VPN-Star-Community, die Sie vorher erstellt haben, z. B.AWS_VPN_Star) -

VPN-Community > VPN-Community

-

VPN-Community >

internal_clear

-

-

Wählen Sie im die SmartDashboard Option Richtlinie, Installieren aus.

-

Wählen Sie im Dialogfeld das Gateway aus und klicken Sie auf OK, um die Richtlinie zu installieren.

So ändern Sie die Eigenschaft "tunnel_keepalive_method"

Sie können für Ihren Check Point-Gateway Dead Peer Detection (DPD) verwenden, um Ausfälle bei der IKE-Zuordnung zu identifizieren. Um DPD für einen permanenten Tunnel zu konfigurieren, muss der permanente Tunnel in der AWS VPN-Community konfiguriert werden.

Standardmäßig ist für die Eigenschaft

tunnel_keepalive_methodeines VPN-Gateways der Werttunnel_testfestgelegt. Sie müssen diesen Wert zudpdändern. Für alle VPN-Gateways innerhalb der VPN-Community, einschließlich VPN-Gateways von Drittanbietern, für die Sie DPD-Überwachung aktivieren möchten, muss die Eigenschafttunnel_keepalive_methodkonfiguriert werden. Es ist nicht möglich, für dasselbe Gateway unterschiedliche Überwachungsmechanismen zu konfigurieren.Sie können die

tunnel_keepalive_methodEigenschaft mit dem DBedit GUI-Tool aktualisieren.-

Öffnen Sie den Check Point SmartDashboard und wählen Sie Security Management Server, Domain Management Server.

-

Klicken Sie auf File und Database Revision Control… und erstellen Sie einen Versions-Snapshot.

-

Schließen Sie alle SmartConsole Fenster, z. B. SmartView Tracker und SmartView Monitor. SmartDashboard

-

Starten Sie das BDedit GUI-Tool. Weitere Informationen finden Sie im Artikel Check Point Database Tool

im Check Point-Supportcenter. -

Klicken Sie auf Security Management Server und Domain Management Server.

-

Klicken Sie oben links auf Table, Network Objects und network_objects.

-

Wählen Sie oben rechts das entsprechende Security Gateway-Cluster-Objekt aus.

-

Drücken Sie STRG + F oder verwenden Sie das Suchmenü, um nach folgender Zeichenfolge zu suchen:

tunnel_keepalive_method. -

Öffnen Sie im unteren Bereich das Kontextmenü für

tunnel_keepalive_methodund klicken Sie auf Edit…. Wählen Sie dpd, OK. -

Wiederholen Sie die Schritte 7 bis 9 für jedes Gateway, das Teil der AWS VPN-Community ist.

-

Klicken Sie auf File und Save All.

-

Schließen Sie das DBedit GUI-Tool.

-

Öffnen Sie den Check Point SmartDashboard und wählen Sie Security Management Server, Domain Management Server.

-

Installieren Sie die Richtlinie für das entsprechende Security Gateway-Cluster-Objekt.

Weitere Informationen finden Sie im Artikel New VPN features in R77.10

im Check Point-Supportcenter. So aktivieren Sie TCP MSS Clamping

Mit TCP MSS Clamping können Sie die maximale Segmentgröße von TCP-Paketen reduzieren, um eine Paketfragmentierung zu vermeiden.

-

Öffnen Sie das folgende Verzeichnis:

C:\Program Files (x86)\CheckPoint\SmartConsole\R77.10\PROGRAM\. -

Führen Sie die Datei

GuiDBEdit.exeaus, um das Check Point-Datenbank-Tool zu starten. -

Wählen Sie Table, Global Properties und properties aus.

-

Klicken Sie für

fw_clamp_tcp_mssauf Edit. Ändern Sie den Wert intrueund wählen Sie dann OK.

So überprüfen Sie den Tunnelstatus

Sie können den Tunnelstatus überprüfen, indem Sie den folgenden Befehl vom Befehlszeilen-Tool aus im Expertenmodus ausführen.

vpn tunnelutilWählen Sie in den angezeigten Optionen 1 aus, um die IKE-Verknüpfungen zu überprüfen, und 2, um die IPsec Verknüpfungen zu überprüfen.

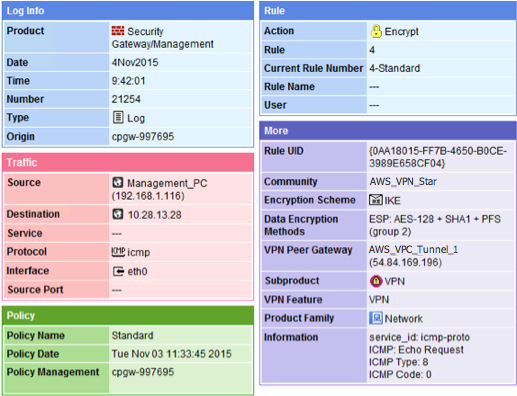

Im Check Point Smart Tracker-Protokoll können Sie auch überprüfen, ob Pakete über diese Verbindung verschlüsselt werden. Dem folgenden Protokoll können Sie beispielsweise entnehmen, dass ein Paket verschlüsselt über Tunnel 1 an die VPC gesendet wurde.

-

- SonicWALL

-

Sie können ein SonicWALL-Gerät über die SonicOS-Verwaltungsoberfläche konfigurieren. Weitere Informationen zur Konfiguration von Tunneln finden Sie unter Konfigurieren Sie statisches Routing für ein AWS Site-to-Site VPN Kunden-Gateway-Gerät.

Sie können das BGP des Geräts nicht mit der Management-Schnittstelle konfigurieren. Verwenden Sie stattdessen die Befehlszeilenanleitungen, die in der oben gezeigten Beispielkonfigurationsdatei unter dem Abschnitt BGP genannt sind.