Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Herunterladbare dynamische Routing-Konfigurationsdateien für AWS Site-to-Site VPN Kunden-Gateway-Geräte

Um eine Beispielkonfigurationsdatei mit Werten herunterzuladen, die für Ihre Site-to-Site VPN-Verbindungskonfiguration spezifisch sind, verwenden Sie die Amazon VPC-Konsole, die AWS Befehlszeile oder die EC2 Amazon-API. Weitere Informationen finden Sie unter Schritt 6: Die Endpunkt-Konfigurationsdatei herunterladen.

Die Dateien verwenden Platzhalterwerte für einige Komponenten. Sie verwenden zum Beispiel:

-

Beispielwerte für die VPN-Verbindungs-ID, die Kunden-Gateway-ID und die ID des Virtual Private Gateways

-

Platzhalter für die (externen) AWS Remote-IP-Adressendpunkte (und)

AWS_ENDPOINT_1AWS_ENDPOINT_2 -

Ein Platzhalter für die IP-Adresse der externen Schnittstelle, die über das Internet routbar ist, auf dem Kunden-Gateway-Gerät ()

your-cgw-ip-address -

Ein Platzhalter für den Wert des vorab gemeinsam genutzten Schlüssels () pre-shared-key

-

Beispielwerte für den Tunnel innerhalb von IP-Adressen.

-

Beispielwerte für die MTU-Einstellung.

Anmerkung

Die MTU-Einstellungen, die in den Beispielkonfigurationsdateien bereitgestellt werden, sind nur Beispiele. Weitere Informationen zur Einstellung des optimalen MTU-Wertes für Ihre Situation finden Sie unter Bewährte Methoden für ein AWS Site-to-Site VPN Kunden-Gateway-Gerät.

Die Dateien stellen nicht nur Platzhalterwerte bereit, sondern spezifizieren auch die Mindestanforderungen für eine Site-to-Site VPN-Verbindung von AES128 SHA1, und Diffie-Hellman-Gruppe 2 in den meisten AWS Regionen und, AES128 SHA2, und Diffie-Hellman-Gruppe 14 in den Regionen. AWS GovCloud Sie geben auch Pre-Shared-Key für authentication (Authentifizierung) an. Sie müssen die Beispielkonfigurationsdatei ändern, um zusätzliche SicherheitsalGORITHmen, Diffie-Hellman-Gruppen, private Zertifikate und Datenverkehr zu nutzen. IPv6

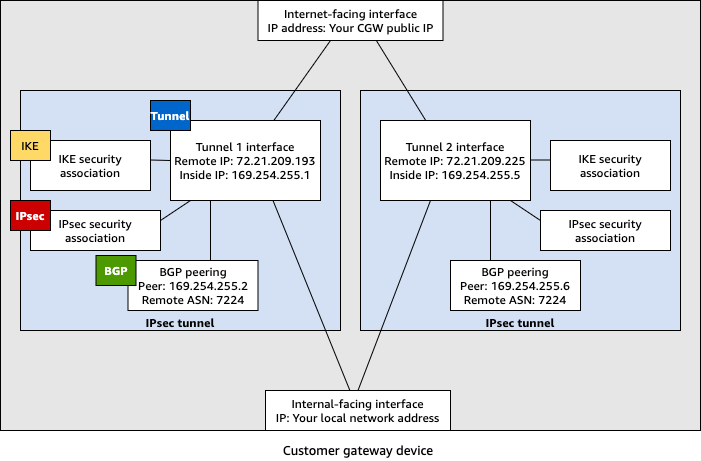

Das folgende Diagramm gibt einen Überblick über die verschiedenen Komponenten, die auf dem Kunden-Gateway-Gerät konfiguriert werden. Es enthält Beispielwerte für die IP-Adressen der Tunnelschnittstelle.

Cisco-Geräte: zusätzliche Informationen

Einige Cisco unterstützen ASAs nur Active/Standby den Modus. Wenn Sie diese Cisco verwenden ASAs, können Sie jeweils nur einen aktiven Tunnel haben. Der andere Standby-Tunnel wird aktiv, falls der erste Tunnel nicht verfügbar ist. Diese Redundanz sorgt dafür, dass immer ein Tunnel für die Verbindung zu Ihrer VPC verfügbar ist.

Cisco unterstützt ASAs ab Version 9.7.1 und höher den Active/Active Unterstützungsmodus. Wenn Sie diese Cisco verwenden ASAs, können Sie beide Tunnel gleichzeitig aktiv haben. Diese Redundanz sorgt dafür, dass immer ein Tunnel für die Verbindung zu Ihrer VPC verfügbar ist.

Für Cisco-Geräte müssen Sie die folgenden Schritte ausführen:

-

Konfigurieren Sie die Außenschnittstelle.

-

Stellen Sie sicher, dass die Crypto ISAKMP-Richtliniensequenznummer eindeutig ist.

-

Stellen Sie sicher, dass die Crypto List-Richtliniensequenznummer eindeutig ist.

-

Stellen Sie sicher, dass das Crypto IPsec Transform Set und die Crypto ISAKMP Policy Sequence mit allen anderen IPsec Tunneln, die auf dem Gerät konfiguriert sind, harmonieren.

-

Stellen Sie sicher, dass die SLA-Überwachungsnummer eindeutig ist.

-

Konfigurieren Sie sämtliche internen Routen, über die Datenverkehr zwischen dem Kunden-Gateway-Gerät und Ihrem On-Premise-Netzwerk gesendet wird.

Juniper-Geräte: zusätzliche Informationen

Die folgenden Informationen beziehen sich auf die Beispielkonfigurationsdateien für Kunden-Gateway-Geräte der Juniper J-Serie und SRX.

-

Die externe Schnittstelle wird als

ge-0/0/0.0bezeichnet. -

Die Tunnelschnittstelle IDs wird als

st0.1und bezeichnetst0.2. -

Vergewissern Sie sich, dass Sie die Sicherheitszone für die Uplink-Schnittstelle identifizieren (die Konfigurationsinformationen verwenden die standardmäßige "Nicht vertrauenswürdig"-Zone).

-

Stellen Sie sicher, dass Sie die Sicherheitszone für die interne Schnittstelle identifizieren (die Konfigurationsinformationen verwenden die standardmäßige "Vertrauenswürdig"Zone).