Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Einführung in Denial-of-Service-Angriffe

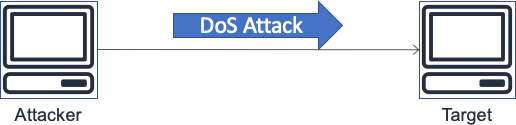

Ein Denial of Service (DoS) -Angriff oder ein Ereignis ist ein vorsätzlicher Versuch, eine Website oder Anwendung für Benutzer nicht verfügbar zu machen, indem sie beispielsweise mit Netzwerkverkehr überflutet wird. Angreifer verwenden eine Vielzahl von Techniken, die große Mengen an Netzwerkbandbreite verbrauchen oder andere Systemressourcen beanspruchen und so den Zugriff für legitime Benutzer unterbrechen. In der einfachsten Form verwendet ein einsamer Angreifer eine einzige Quelle, um einen DoS-Angriff gegen ein Ziel auszuführen, wie in der folgenden Abbildung dargestellt.

Ein Diagramm, das einen DoS-Angriff darstellt

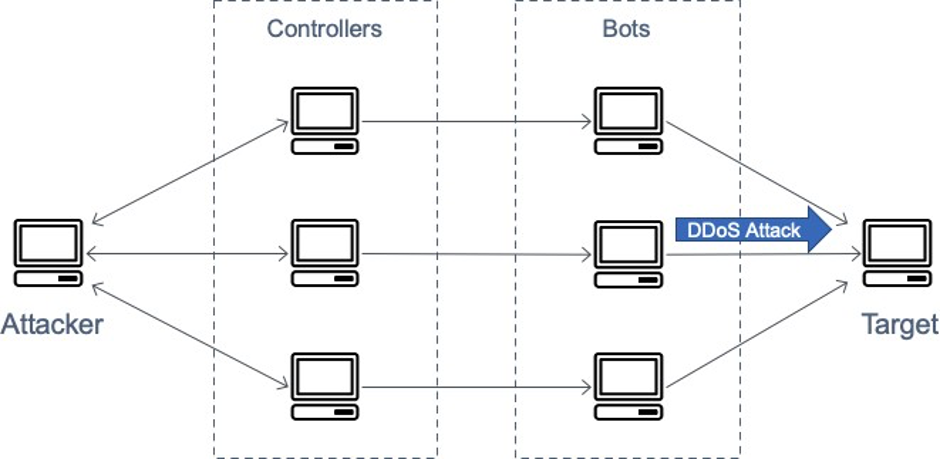

Bei einem Distributed-Denial-of-Service (DDoS) -Angriff verwendet ein Angreifer mehrere Quellen, um einen Angriff gegen ein Ziel zu orchestrieren. Zu diesen Quellen können verteilte Gruppen von mit Malware infizierten Computern, Routern, IoT-Geräten und anderen Endpunkten gehören. Die folgende Abbildung zeigt ein Netzwerk kompromittierter Hosts, die an dem Angriff beteiligt sind und eine Flut von Paketen oder Anfragen generieren, um das Ziel zu überfordern.

Ein Diagramm, das einen Angriff darstellt DDoS

Das Modell Open Systems Interconnection (OSI) besteht aus sieben Schichten, die in der folgenden Tabelle beschrieben werden. DDoSAngriffe treten am häufigsten auf den Ebenen 3, 4, 6 und 7 auf.

-

Angriffe der Schichten 3 und 4 entsprechen den Netzwerk- und Transportebenen des OSI Modells. In diesem Whitepaper werden diese Angriffe zusammenfassend als Angriffe AWS auf die Infrastrukturebene bezeichnet.

-

Angriffe der Schichten 6 und 7 entsprechen den Präsentations- und Anwendungsebenen des OSI Modells. In diesem Whitepaper werden diese zusammen als Angriffe auf Anwendungsebene behandelt.

In diesem paper werden diese Angriffsarten in den folgenden Abschnitten erörtert.

Tabelle 1 — OSI Modell

| # | Ebene |

Einheit |

Beschreibung |

Vektor-Beispiele |

|---|---|---|---|---|

| 7 | Anwendung |

Daten |

Vom Netzwerkprozess zur Anwendung |

HTTPÜberschwemmungen, Fluten DNS abfragen |

| 6 | Darstellung |

Daten |

Datendarstellung und Verschlüsselung |

Missbrauch von Transport Layer Security (TLS) |

| 5 | Sitzung |

Daten |

Kommunikation zwischen Hosts |

N/A |

| 4 | Transport |

Segmente |

nd-to-end E-Verbindungen und Zuverlässigkeit |

Synchronisieren (SYN) Überschwemmungen |

| 3 | Network (Netzwerk) |

Pakete |

Pfadbestimmung und logische Adressierung |

Reflection-Angriffe mit dem User Datagram Protocol (UDP) |

| 2 | Datenverbindung |

Frames (Frames) |

Physikalische Adressierung |

N/A |

| 1 | Physisch |

Bits |

Medien-, Signal- und Binärübertragung |

N/A |