Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Metriken und Alarme

Als bewährte Methode sollten Sie Tools zur Infrastruktur- und Anwendungsüberwachung verwenden, um die Verfügbarkeit Ihrer Anwendung zu überprüfen und sicherzustellen, dass Ihre Anwendung nicht durch ein DDoS Ereignis beeinträchtigt wird. Optional können Sie Route 53-Zustandsprüfungen für Anwendungen und Infrastruktur für die Ressourcen konfigurieren, um die Erkennung von DDoS Ereignissen zu verbessern. Weitere Informationen zu Integritätsprüfungen finden Sie AWS WAF im Entwicklerhandbuch für Firewall Manager und Shield Advanced.

Wenn eine wichtige Betriebskennzahl erheblich vom erwarteten Wert abweicht, versucht ein Angreifer möglicherweise, die Verfügbarkeit Ihrer Anwendung ins Visier zu nehmen. Wenn Sie mit dem normalen Verhalten Ihrer Anwendung vertraut sind, können Sie schneller Maßnahmen ergreifen, wenn Sie eine Anomalie entdecken. Amazon CloudWatch kann Ihnen helfen, indem es die Anwendungen überwacht, auf denen Sie laufen AWS. Sie können beispielsweise Kennzahlen sammeln und verfolgen, Protokolldateien sammeln und überwachen, Alarme einrichten und automatisch auf Änderungen in Ihren AWS Ressourcen reagieren.

Wenn Sie sich bei der DDoS Architektur Ihrer Anwendung an die Referenzarchitektur für Stabilität halten, werden gängige Angriffe auf die Infrastrukturebene blockiert, bevor sie Ihre Anwendung erreichen. Wenn Sie ein Abonnement haben AWS Shield Advanced, haben Sie Zugriff auf eine Reihe von CloudWatch Kennzahlen, die darauf hinweisen können, dass Ihre Anwendung ins Visier genommen wird.

Sie können beispielsweise Alarme so konfigurieren, dass sie Sie benachrichtigen, wenn ein DDoS Angriff im Gange ist, sodass Sie den Zustand Ihrer Anwendung überprüfen und entscheiden können, ob Sie aktiv AWS SRT werden möchten. Sie können die DDoSDetected Metrik so konfigurieren, dass Sie darüber informiert werden, ob ein Angriff erkannt wurde. Wenn Sie anhand des Angriffsvolumens gewarnt werden möchten, können Sie auch die DDoSAttackRequestsPerSecond Metriken DDoSAttackBitsPerSecondDDoSAttackPacketsPerSecond, oder verwenden. Sie können diese Metriken überwachen, indem Sie sie in Ihre eigenen Tools integrieren CloudWatch oder Tools von Drittanbietern wie Slack oder verwenden. PagerDuty

Ein Angriff auf Anwendungsebene kann viele CloudWatch Amazon-Kennzahlen erhöhen. Wenn Sie dies verwenden AWS WAF, können Sie es CloudWatch zur Überwachung und Aktivierung von Alarmen verwenden, wenn die Anzahl der Anfragen zunimmt, für die Sie festgelegt haben, dass AWS WAF sie zugelassen, gezählt oder blockiert werden. Auf diese Weise können Sie eine Benachrichtigung erhalten, wenn der Datenverkehr das Datenvolumen übersteigt, das Ihre Anwendung verarbeiten kann. Sie können auch Amazon- CloudFront, Amazon Route 53-, Application Load Balancer-, Network Load Balancer-, Amazon- und Auto Scaling-Metriken verwendenEC2, die nachverfolgt werden, um Änderungen CloudWatch zu erkennen, die auf einen DDoS Angriff hinweisen können.

In der folgenden Tabelle werden die CloudWatch Kennzahlen beschrieben, die häufig zur Erkennung und Reaktion auf DDoS Angriffe verwendet werden.

Tabelle 3 — Empfohlene CloudWatch Amazon-Metriken

| Thema | Metrik | Beschreibung |

|---|---|---|

| AWS Shield Advanced |

DDoSDetected

|

Zeigt ein DDoS Ereignis für einen bestimmten Amazon-Ressourcennamen (ARN) an. |

| AWS Shield Advanced |

DDoSAttackBitsPerSecond

|

Die Anzahl der Byte, die während eines DDoS Ereignisses für ein bestimmtes Ereignis beobachtet wurdenARN. Diese Metrik ist nur für Layer-3- oder DDoS Layer-4-Ereignisse verfügbar. |

| AWS Shield Advanced |

DDoSAttackPacketsPerSecond

|

Die Anzahl der Pakete, die während eines DDoS Ereignisses für ein bestimmtes Ereignis beobachtet wurdenARN. Diese Metrik ist nur für Layer-3- oder DDoS Layer-4-Ereignisse verfügbar. |

| AWS Shield Advanced |

DDoSAttackRequestsPerSecond

|

Die Anzahl der Anfragen, die während eines DDoS Ereignisses für ein bestimmtes Ereignis beobachtet wurdenARN. Diese Metrik ist nur für DDoS Layer-7-Ereignisse verfügbar und wird nur für die signifikantesten Layer-7-Ereignisse gemeldet. |

| AWS WAF |

AllowedRequests

|

Die Anzahl der zulässigen Webanforderungen. |

| AWS WAF |

BlockedRequests

|

Die Anzahl der blockierten Webanforderungen. |

| AWS WAF |

CountedRequests

|

Die Anzahl der gezählten Webanforderungen. |

| AWS WAF |

PassedRequests

|

Die Anzahl der übergebenen Anfragen. Dies wird nur für Anfragen verwendet, die einer Regelgruppenbewertung unterzogen werden, ohne einer der Regelgruppenregeln zu entsprechen. |

| Amazon CloudFront |

Requests

|

Die Anzahl der HTTP /S-Anfragen. |

| Amazon CloudFront |

TotalErrorRate

|

Der Prozentsatz aller Anfragen, für die der HTTP Statuscode 4xx oder lautet5xx. |

| Amazon Route 53 |

HealthCheckStatus

|

Der Status des Endpunkts für die Integritätsprüfung. |

| Application Load Balancer |

ActiveConnectionCount

|

Die Gesamtzahl der gleichzeitigen TCP Verbindungen, die von Clients zum Load Balancer und vom Load Balancer zu Zielen aktiv sind. |

| Application Load Balancer |

ConsumedLCUs

|

Die Anzahl der Load Balancer-Kapazitätseinheiten (LCU), die von Ihrem Load Balancer verwendet werden. |

| Application Load Balancer |

HTTPCode_ELB_4XX_Count

HTTPCode_ELB_5XX_Count |

Die Anzahl der vom HTTP 4xx Load Balancer generierten 5xx Client-Fehlercodes. |

| Application Load Balancer |

NewConnectionCount

|

Die Gesamtzahl der neuen TCP Verbindungen, die von Clients zum Load Balancer und vom Load Balancer zu Zielen hergestellt wurden. |

| Application Load Balancer |

ProcessedBytes

|

Die Gesamtzahl der vom Load Balancer verarbeiteten Bytes. |

| Application Load Balancer |

RejectedConnectionCount

|

Anzahl der abgelehnten Verbindungen, weil der Load Balancer die maximale Anzahl an Verbindungen erreicht hat. |

| Application Load Balancer |

RequestCount

|

Die Anzahl der Anfragen, die verarbeitet wurden. |

| Application Load Balancer |

TargetConnectionErrorCount

|

Die Anzahl der Verbindungen, die zwischen dem Load Balancer und dem Ziel nicht erfolgreich hergestellt wurden. |

| Application Load Balancer |

TargetResponseTime

|

Die verstrichene Zeit in Sekunden, nachdem die Anfrage den Load Balancer verlassen hat, bis eine Antwort vom Ziel eingeht. |

| Application Load Balancer |

UnHealthyHostCount

|

Die Anzahl der als instabil betrachteten Ziele. |

| Network Load Balancer |

ActiveFlowCount

|

Die Gesamtzahl der gleichzeitigen TCP Datenflüsse (oder Verbindungen) von Clients zu Zielen. |

| Network Load Balancer |

ConsumedLCUs

|

Die Anzahl der Load Balancer-Kapazitätseinheiten (LCU), die von Ihrem Load Balancer verwendet werden. |

| Network Load Balancer |

NewFlowCount

|

Die Gesamtzahl der neuen TCP Datenflüsse (oder Verbindungen), die innerhalb des Zeitraums von Clients zu Zielen hergestellt wurden. |

| Network Load Balancer |

ProcessedBytes

|

Die Gesamtzahl der vom Load Balancer verarbeiteten Byte, einschließlich TCP /IP-Headern. |

| Global Accelerator |

NewFlowCount

|

Die Gesamtzahl der neuen TCP UDP Datenflüsse (oder Verbindungen), die innerhalb des Zeitraums von Clients zu Endpunkten hergestellt wurden. |

| Global Accelerator |

ProcessedBytesIn

|

Die Gesamtzahl der vom Accelerator verarbeiteten eingehenden Byte, einschließlich TCP /IP-Headern. |

| Auto Scaling |

GroupMaxSize

|

Die maximale Größe der Auto-Scaling-Gruppe. |

| Amazon EC2 |

CPUUtilization

|

Der Prozentsatz der zugewiesenen EC2 Recheneinheiten, die derzeit verwendet werden. |

| Amazon EC2 |

NetworkIn

|

Anzahl der von der Instance auf allen Netzwerkschnittstellen empfangenen Byte. |

Weitere Informationen zur Verwendung von Amazon CloudWatch zur Erkennung von DDoS Angriffen auf Ihre Anwendung finden Sie unter Erste Schritte mit Amazon CloudWatch.

AWS enthält mehrere zusätzliche Metriken und Alarme, um Sie über einen Angriff zu informieren und Ihnen zu helfen, die Ressourcen Ihrer Anwendung zu überwachen. Die AWS Shield Konsole oder API bietet eine Zusammenfassung der Ereignisse pro Konto und Details zu den erkannten Angriffen.

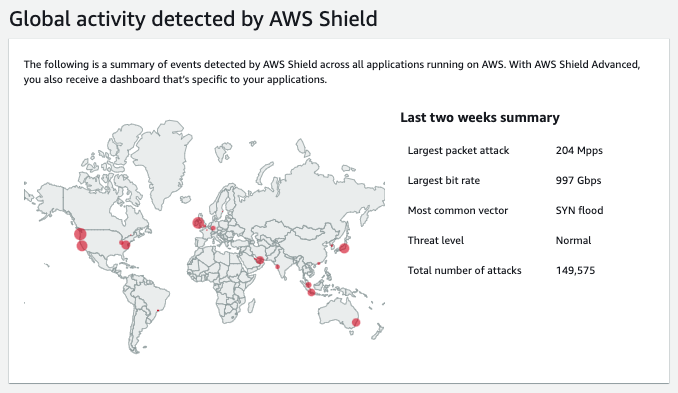

Globale Aktivität erkannt von AWS Shield

Darüber hinaus bietet das Dashboard zur globalen Bedrohungsumgebung zusammenfassende Informationen über alle DDoS Angriffe, die von erkannt wurden AWS. Diese Informationen können nützlich sein, um die DDoS Bedrohungen für eine größere Anzahl von Anwendungen besser zu verstehen und um Angriffstrends zu ermitteln und sie mit Angriffen zu vergleichen, die Sie möglicherweise beobachtet haben.

Wenn Sie ein Abonnement abgeschlossen haben AWS Shield Advanced, zeigt das Service-Dashboard zusätzliche Erkennungs- und Abhilfemetriken sowie Details zum Netzwerkverkehr für Ereignisse an, die auf geschützten Ressourcen erkannt wurden. AWS Shield bewertet den Datenverkehr zu Ihrer geschützten Ressource anhand mehrerer Dimensionen. Wenn eine Anomalie erkannt wird, wird ein Ereignis AWS Shield erstellt und die Verkehrsdimension gemeldet, in der die Anomalie beobachtet wurde. Durch eine platzierte Risikominderung wird Ihre Ressource vor übermäßigem Datenverkehr und Datenverkehr geschützt, der einer bekannten DDoS Ereignissignatur entspricht.

Erkennungsmetriken basieren auf Stichproben von Netzwerkströmen oder AWS WAF Protokollen, wenn ein Web mit der geschützten Ressource verknüpft ACL ist. Die Messwerte zur Schadensbegrenzung basieren auf dem Datenverkehr, der von den Schutzsystemen von DDoS Shield beobachtet wird. Messwerte zur Schadensbegrenzung sind eine genauere Messung des Datenverkehrs in Ihre Ressource.

Die Metrik der wichtigsten Mitwirkenden im Netzwerk gibt Aufschluss darüber, woher der Verkehr während eines erkannten Ereignisses kommt. Sie können die Mitwirkenden mit dem höchsten Volumen anzeigen und nach Aspekten wie Protokoll, Quellport und TCP Flags sortieren. Die Metrik mit den meisten Mitwirkenden umfasst Metriken für den gesamten auf der Ressource beobachteten Traffic in verschiedenen Dimensionen. Sie bietet zusätzliche Metrikdimensionen, anhand derer Sie den Netzwerkverkehr verstehen können, der während eines Ereignisses an Ihre Ressource gesendet wird. Denken Sie daran, dass bei Angriffen auf Layer 3 oder 4 ohne Reflection die Quell-IP-Adressen möglicherweise gefälscht wurden und man sich nicht darauf verlassen kann.

Das Service-Dashboard enthält auch Details zu den Maßnahmen, die automatisch zur Abwehr von Angriffen ergriffen werden. DDoS Diese Informationen erleichtern es, Anomalien zu untersuchen, die Dimensionen des Datenverkehrs zu untersuchen und die Maßnahmen, die Shield Advanced zum Schutz Ihrer Verfügbarkeit ergriffen hat, besser zu verstehen.