Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

SYNHochwasserangriffe

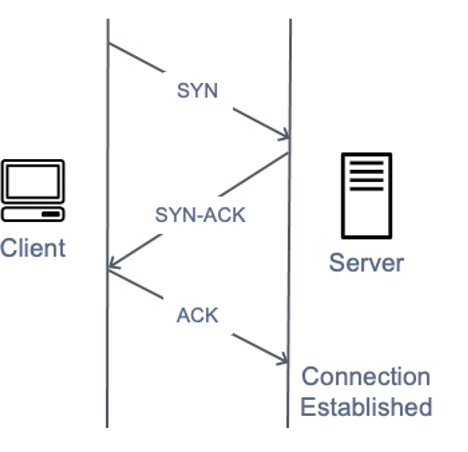

Wenn ein Benutzer eine Verbindung zu einem Transmission Control Protocol (TCP) -Dienst, z. B. einem Webserver, herstellt, sendet sein Client ein SYN Paket. Der Server gibt ein Synchronisationsbestätigungspaket (SYN-ACK) zurück, und schließlich antwortet der Client mit einem Acknowledgement (ACK) -Paket, wodurch der erwartete Dreiwege-Handshake abgeschlossen wird. Die folgende Abbildung veranschaulicht diesen typischen Handshake.

Ein Diagramm, das einen Drei-Wege-Handschlag darstellt SYN

Bei einem SYN Hochwasserangriff sendet ein böswilliger Client eine große Anzahl von SYN Paketen, sendet aber nie die endgültigen ACK Pakete, um die Handshakes abzuschließen. Der Server wartet auf eine Antwort auf die halboffenen TCP Verbindungen. Die Idee ist, dass das Ziel irgendwann nicht mehr genug Kapazität hat, um neue TCP Verbindungen anzunehmen, wodurch neue Benutzer daran gehindert werden, sich mit dem Server zu verbinden. Die tatsächlichen Auswirkungen sind jedoch nuancierter. Moderne Betriebssysteme implementieren standardmäßig SYN Cookies als Mechanismus, um der Erschöpfung der State-Tabellen durch Hochwasserangriffe entgegenzuwirken. SYN Sobald die SYN Warteschlangenlänge einen vordefinierten Schwellenwert erreicht, antwortet der Server mit einem SYN -, das eine vordefinierte erste Sequenznummer ACK enthält, ohne einen Eintrag in der Warteschlange zu erstellen. SYN Wenn der Server dann eine Bestätigungsnummer erhält, ACK die eine korrekt inkrementierte Bestätigungsnummer enthält, kann er den Eintrag zu seiner Statustabelle hinzufügen und wie gewohnt fortfahren. Die tatsächlichen Auswirkungen von SYN Überschwemmungen auf Zielgeräte sind in der Regel Netzwerkkapazität und -auslastung. Bei Geräten mit Zwischenstatus wie Firewalls (oder Verbindungsverfolgung von EC2 Sicherheitsgruppen) kann es jedoch vorkommen, dass die Statustabelle CPU erschöpft ist und neue Verbindungen TCP unterbrochen werden.