Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

UDPReflection-Angriffe

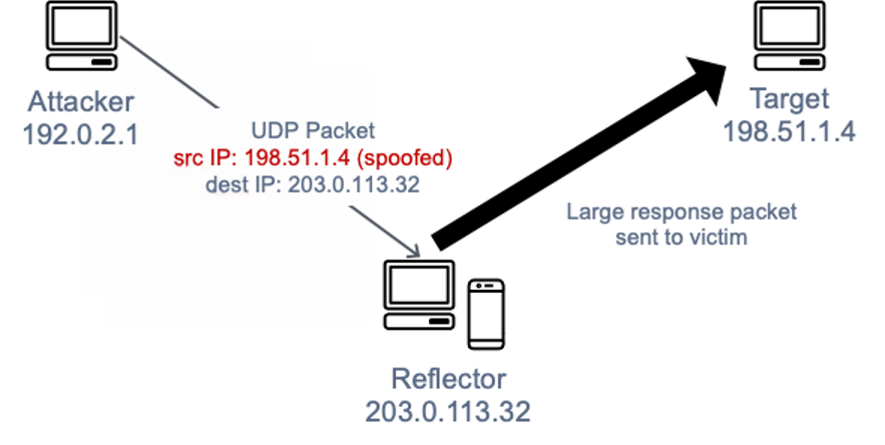

UDPReflection-Angriffe nutzen die Tatsache aus, dass UDP es sich um ein zustandsloses Protokoll handelt. Angreifer können ein gültiges UDP Anforderungspaket erstellen, das die IP-Adresse des Angriffsziels als UDP Quell-IP-Adresse auflistet. Der Angreifer hat jetzt die Quell-IP des Anforderungspakets gefälscht — also UDP gefälscht. Das UDP Paket enthält die gefälschte Quell-IP und wird vom Angreifer an einen Zwischenserver gesendet. Der Server wird dazu verleitet, seine UDP Antwortpakete an die Ziel-IP des Opfers und nicht zurück an die IP-Adresse des Angreifers zu senden. Der Zwischenserver wird verwendet, weil er eine Antwort generiert, die um ein Vielfaches größer ist als das Anforderungspaket, wodurch die Menge des an die Ziel-IP-Adresse gesendeten Angriffsverkehrs effektiv erhöht wird.

Der Verstärkungsfaktor ist das Verhältnis von Antwortgröße zu Anforderungsgröße und hängt davon ab, welches Protokoll der Angreifer verwendet:DNS, Network Time Protocol (NTP), Simple Service Directory Protocol (SSDP), Connectionless Lightweight Directory Access Protocol (CLDAP), Memcached

Der Verstärkungsfaktor für DNS kann beispielsweise das 28- bis 54-fache der ursprünglichen Bytezahl betragen. Wenn ein Angreifer also eine Anforderungs-Payload von 64 Byte an einen DNS Server sendet, kann er über 3400 Byte an unerwünschtem Traffic an ein Angriffsziel generieren. UDPReflection-Angriffe sind im Vergleich zu anderen Angriffen für ein größeres Datenverkehrsvolumen verantwortlich. Die folgende Abbildung veranschaulicht die Reflexionstaktik und den Verstärkungseffekt.

Ein Diagramm, das einen Reflection-Angriff darstellt UDP

Es sollte beachtet werden, dass Reflection-Angriffe den Angreifern zwar eine „kostenlose“ Verstärkung bieten, aber IP-Spoofing-Funktionen erfordern. Da immer mehr Netzwerkanbieter Source Address Validation Everywhere (SAVE) einführen oder diese Funktion abschaffen BCP38