Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Sicherheit, Identität und Compliance

Sicherheit, Identität und Compliance

AWS ist als sicherste globale Cloud-Infrastruktur konzipiert, auf der Anwendungen und Workloads erstellt, migriert und verwaltet werden können.

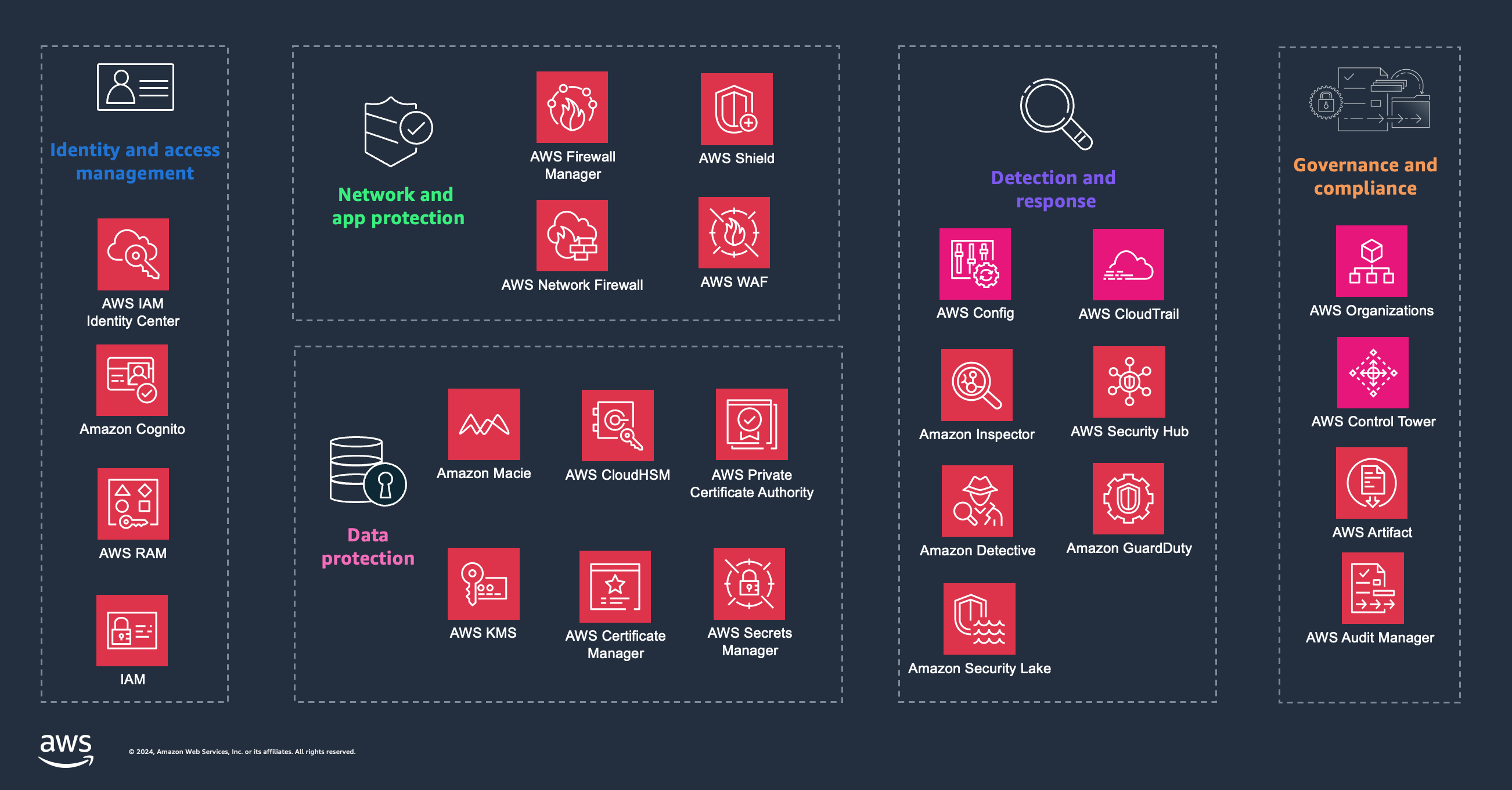

Jeder Dienst wird im Anschluss an das Diagramm beschrieben. Informationen zur Entscheidung, welcher Service Ihren Anforderungen am besten entspricht, finden Sie unter Auswahl von AWS Sicherheits-, Identitäts- und Governance-Diensten. Allgemeine Informationen finden Sie unter Sicherheit, Identität und Compliance auf AWS

Services

Zurück zuAWS Dienstleistungen.

Amazon Cognito

Mit Amazon Cognito

Darüber hinaus können Sie mit Amazon Cognito Daten lokal auf den Geräten der Benutzer speichern, sodass Ihre Anwendungen auch dann funktionieren, wenn die Geräte offline sind. Anschließend können Sie Daten auf den Geräten der Benutzer synchronisieren, sodass ihre App-Erfahrung unabhängig vom verwendeten Gerät konsistent bleibt.

Mit Amazon Cognito können Sie sich auf das Entwickeln herausragender Anwendungserlebnisse konzentrieren und müssen sich keine Gedanken mehr über das Erstellen, Sichern und Skalieren einer Lösung für die Benutzerverwaltung, -authentifizierung und die geräteübergreifende Synchronisierung machen.

Amazon Detective

Amazon Detective

AWS Sicherheitsdienste wie Amazon GuardDuty, Amazon Macie und AWS Security Hub Sicherheitsprodukte von Partnern können verwendet werden, um potenzielle Sicherheitsprobleme oder Erkenntnisse zu identifizieren. Diese Dienste sind sehr hilfreich, wenn es darum geht, Sie darüber zu informieren, wann und wo es in Ihrer AWS Bereitstellung zu unberechtigtem Zugriff oder verdächtigem Verhalten kommt. Manchmal gibt es jedoch Sicherheitsfeststellungen, sodass Sie die Ereignisse, die zu den Ergebnissen geführt haben, eingehender untersuchen möchten, um die Ursache zu beheben. Die Ermittlung der Grundursache von Sicherheitsfeststellungen kann für Sicherheitsanalysten ein komplexer Prozess sein, der häufig das Sammeln und Kombinieren von Protokollen aus vielen Datenquellen, die Verwendung von ETL-Tools (Extrahieren, Transformieren und Laden) und benutzerdefiniertes Scripting zur Organisation der Daten umfasst.

Amazon Detective vereinfacht diesen Prozess, indem es Ihren Sicherheitsteams ermöglicht, eine Entdeckung einfach zu untersuchen und schnell zur Ursache zu gelangen. Detective kann Billionen von Ereignissen aus verschiedenen Datenquellen wie Amazon Virtual Private Cloud (VPC) Flow Logs und Amazon analysieren. AWS CloudTrail GuardDuty Detective verwendet diese Ereignisse, um automatisch eine einheitliche, interaktive Ansicht Ihrer Ressourcen, Benutzer und der Interaktionen zwischen ihnen im Laufe der Zeit zu erstellen. Mit dieser einheitlichen Ansicht können Sie alle Details und den Kontext an einem Ort visualisieren, um die zugrunde liegenden Gründe für die Ergebnisse zu ermitteln, relevante historische Aktivitäten aufzuschlüsseln und schnell die Ursache zu ermitteln.

Sie können mit nur wenigen Klicks in Amazon Detective loslegen AWS Management Console. Es gibt keine Software, die bereitgestellt werden muss, oder Datenquellen, die aktiviert und verwaltet werden müssen. Mit einer kostenlosen 30-Tage-Testversion, die für neue Konten verfügbar ist, können Sie Detective ohne zusätzliche Kosten testen.

Amazon GuardDuty

Amazon GuardDuty

Amazon ist mit wenigen Klicks in der App aktiviert AWS Management Console und mit der Unterstützung von einfach unternehmensweit zu verwalten. So GuardDuty kann Amazon sofort damit beginnen AWS Organizations, Milliarden von Ereignissen in Ihren AWS Konten auf Anzeichen einer unbefugten Nutzung zu analysieren. GuardDuty identifiziert mutmaßliche Angreifer durch integrierte Threat-Intelligence-Feeds und die Erkennung von Anomalien durch maschinelles Lernen, um Anomalien bei der Konto- und Workload-Aktivität zu erkennen. Wenn eine potenzielle unbefugte Nutzung erkannt wird, übermittelt der Service detaillierte Ergebnisse an die GuardDuty Konsole, Amazon CloudWatch Events und AWS Security Hub. Dadurch sind die Ergebnisse umsetzbar und lassen sich leicht in bestehende Eventmanagement- und Workflow-Systeme integrieren. Mit Amazon Detective direkt von der GuardDuty Konsole aus können Sie ganz einfach weitere Untersuchungen durchführen, um die Ursache eines Befundes zu ermitteln.

Amazon GuardDuty ist kostengünstig und einfach zu bedienen. Sie müssen keine Software oder Sicherheitsinfrastruktur bereitstellen und warten, was bedeutet, dass es schnell aktiviert werden kann, ohne dass das Risiko besteht, dass bestehende Anwendungs- und Container-Workloads negativ beeinflusst werden. Es fallen keine Vorabkosten an GuardDuty, es muss keine Software bereitgestellt werden und es müssen keine Threat-Intelligence-Feeds aktiviert werden. Darüber hinaus GuardDuty optimiert es die Kosten, indem intelligente Filter angewendet und nur eine Teilmenge von Protokollen analysiert wird, die für die Erkennung von Bedrohungen relevant sind. Neue GuardDuty Amazon-Konten sind 30 Tage lang kostenlos.

Amazon Inspector

Amazon Inspector

Amazon Inspector bietet viele Verbesserungen gegenüber Amazon Inspector Classic. Beispielsweise berechnet der neue Amazon Inspector für jedes Ergebnis eine stark kontextualisierte Risikobewertung, indem er allgemeine Sicherheitslücken und Exposure (CVE) -Informationen mit Faktoren wie Netzwerkzugriff und Ausnutzbarkeit korreliert. Diese Bewertung wird verwendet, um die kritischsten Sicherheitslücken zu priorisieren, um die Effizienz der Abhilfemaßnahmen zu verbessern. Darüber hinaus verwendet Amazon Inspector jetzt den weit verbreiteten AWS Systems Manager Agenten (SSM Agent), sodass Sie keinen eigenständigen Agenten für die Durchführung von EC2 Amazon-Instance-Bewertungen bereitstellen und verwalten müssen. Für Container-Workloads ist Amazon Inspector jetzt in Amazon Elastic Container Registry (Amazon ECR) integriert, um intelligente, kosteneffiziente und kontinuierliche Schwachstellenanalysen von Container-Images zu unterstützen. Alle Ergebnisse werden in der Amazon Inspector Inspector-Konsole zusammengefasst, an Amazon weitergeleitet und über Amazon übertragen AWS Security Hub, EventBridge um Workflows wie das Ticketing zu automatisieren.

Alle Konten, die neu bei Amazon Inspector sind, haben Anspruch auf eine kostenlose 15-Tage-Testversion, um den Service zu testen und seine Kosten zu schätzen. Während der Testphase werden alle qualifizierten EC2 Amazon-Instances und Container-Images, die an Amazon ECR übertragen werden, kontinuierlich und kostenlos gescannt.

Amazon Macie

Amazon Macie

In der Konfiguration mit mehreren Konten kann ein einziges Macie-Administratorkonto alle Mitgliedskonten verwalten, einschließlich der Erstellung und Verwaltung von Aufträgen zur Erkennung sensibler Daten für alle Konten mit. AWS Organizations Ergebnisse zur Sicherheit und Entdeckung sensibler Daten werden im Macie-Administratorkonto zusammengefasst und an Amazon CloudWatch Events und gesendet. AWS Security Hub Mit nur einem Konto können Sie nun Eventmanagement-, Workflow- und Ticketsysteme integrieren oder die Ergebnisse von Macie nutzen, um Abhilfemaßnahmen AWS Step Functions zu automatisieren. Sie können schnell mit Macie loslegen, indem Sie die 30-Tage-Testversion nutzen, die für neue Konten zur Verfügung steht, um S3-Bucket-Inventar und kostenlose Evaluierung auf Bucket-Level zu nutzen. Die Erkennung sensibler Daten ist in der 30-Tage-Testversion zur Bucket-Evaluierung nicht enthalten.

Amazon Security Lake

Amazon Security Lake zentralisiert Sicherheitsdaten aus AWS Umgebungen, SaaS-Anbietern, lokalen Umgebungen und Cloud-Quellen in einem speziell entwickelten Data Lake, der in Ihrem gespeichert wird. AWS-Konto Security Lake automatisiert die Erfassung und Verwaltung von Sicherheitsdaten über Konten hinweg, AWS-Regionen sodass Sie Ihre bevorzugten Analysetools verwenden können und gleichzeitig die Kontrolle und das Eigentum über Ihre Sicherheitsdaten behalten. Mit Security Lake können Sie auch den Schutz Ihrer Workloads, Anwendungen und Daten verbessern.

Security Lake automatisiert die Erfassung sicherheitsrelevanter Protokoll- und Ereignisdaten von integrierten AWS Diensten und Diensten von Drittanbietern. Es hilft Ihnen auch dabei, den Lebenszyklus von Daten mit anpassbaren Aufbewahrungseinstellungen zu verwalten. Der Data Lake wird von Amazon S3 S3-Buckets unterstützt, und Sie behalten das Eigentum an Ihren Daten. Security Lake konvertiert aufgenommene Daten in das Apache Parquet-Format und ein Standard-Open-Source-Schema namens Open Cybersecurity Schema Framework (OCSF). Mit der OCSF-Unterstützung normalisiert und kombiniert Security Lake Sicherheitsdaten aus einer Vielzahl von AWS Sicherheitsdatenquellen für Unternehmen.

Andere AWS Dienste und Dienste von Drittanbietern können die in Security Lake gespeicherten Daten abonnieren, um auf Vorfälle zu reagieren und Sicherheitsdaten zu analysieren.

Amazon Verified Permissions

Amazon Verified Permissions

Verified Permissions verwendet Cedar

AWS Artifact

AWS Artifact

AWS Audit Manager

AWS Audit Manager

Die AWS Audit Manager vorgefertigten Frameworks helfen dabei, Erkenntnisse aus Cloud-Diensten in prüferfreundliche Berichte umzusetzen, indem sie Ihre AWS Ressourcen den Anforderungen von Industriestandards oder -vorschriften wie dem CIS AWS Foundations Benchmark, der Allgemeinen Datenschutzverordnung (GDPR) und dem Payment Card Industry Data Security Standard (PCI DSS) zuordnen. Sie können ein Framework und seine Kontrollen auch vollständig an Ihre individuellen Geschäftsanforderungen anpassen. Basierend auf dem von Ihnen ausgewählten Framework startet Audit Manager eine Bewertung, bei der kontinuierlich relevante Nachweise aus Ihren AWS Konten und Ressourcen gesammelt und organisiert werden, z. B. Snapshots der Ressourcenkonfiguration, Benutzeraktivitäten und Ergebnisse der Konformitätsprüfung.

Sie können schnell loslegen in der. AWS Management Console Wählen Sie einfach ein vorgefertigtes Framework aus, um eine Bewertung zu starten, und beginnen Sie mit der automatischen Erfassung und Organisation von Nachweisen.

AWS Certificate Manager

AWS Certificate Manager

Mit AWS Certificate Manager können Sie schnell ein Zertifikat anfordern, es auf ACM-integrierten AWS Ressourcen wie Elastic Load Balancing, CloudFront Amazon-Distributionen und APIs auf API Gateway bereitstellen und die Zertifikatserneuerung AWS Certificate Manager übernehmen lassen. Außerdem können Sie damit private Zertifikate für Ihre internen Ressourcen erstellen und den Lebenszyklus von Zertifikaten zentral verwalten. Öffentliche und private Zertifikate, die AWS Certificate Manager für die Verwendung mit ACM-integrierten Diensten bereitgestellt werden, sind kostenlos. Sie zahlen nur für die AWS Ressourcen, die Sie für die Ausführung Ihrer Anwendung erstellen.

Mit AWS Private Certificate Authority

AWS CloudHSM

Das AWS CloudHSM

AWS CloudHSM ist standardkonform und ermöglicht es Ihnen, je nach Ihren Konfigurationen, all Ihre Schlüssel in die meisten anderen handelsüblichen Schlüssel zu exportieren. HSMs Es handelt sich um einen vollständig verwalteten Service, der zeitaufwändige Verwaltungsaufgaben wie Hardwarebereitstellung, Software-Patching, Hochverfügbarkeit und Backups für Sie automatisiert. AWS CloudHSM ermöglicht Ihnen außerdem eine schnelle Skalierung, indem HSM-Kapazität bei Bedarf und ohne Vorabkosten hinzugefügt oder entfernt wird.

AWS Directory Service

AWS Directory Service

AWS Firewall Manager

AWS Firewall Manager

AWS Identity and Access Management

AWS Identity and Access Management

-

Sie verwalten die AWS Berechtigungen für die Benutzer und Workloads Ihrer Belegschaft in AWS IAM Identity Center

(IAM Identity Center). Mit IAM Identity Center können Sie den Benutzerzugriff über mehrere Konten hinweg verwalten. AWS Mit nur wenigen Klicks können Sie einen hochverfügbaren Dienst aktivieren, den Zugriff auf mehrere Konten und die Berechtigungen für all Ihre Konten einfach zentral verwalten. AWS Organizations IAM Identity Center umfasst integrierte SAML-Integrationen für viele Geschäftsanwendungen wie Salesforce, Box und Microsoft Office 365. Darüber hinaus können Sie SAML 2.0-Integrationen (Security Assertion Markup Language ) erstellen und den Single Sign-On-Zugriff auf alle Ihre SAML-fähigen Anwendungen erweitern. Ihre Benutzer melden sich einfach mit den von ihnen konfigurierten Anmeldeinformationen oder mit ihren vorhandenen Unternehmensanmeldedaten bei einem Benutzerportal an, um von einem Ort aus auf alle ihnen zugewiesenen Konten und Anwendungen zuzugreifen. -

IAM-Berechtigungen für ein einzelnes Konto verwalten

: Sie können den Zugriff auf AWS Ressourcen mithilfe von Berechtigungen festlegen. Ihre IAM-Entitäten (Benutzer, Gruppen und Rollen) beginnen standardmäßig ohne Berechtigungen. Diesen Identitäten können Berechtigungen erteilt werden, indem eine IAM-Richtlinie angehängt wird, die die Art des Zugriffs, die Aktionen, die ausgeführt werden können, und die Ressourcen, auf denen Aktionen ausgeführt werden können, festlegt. Sie können auch Bedingungen angeben, die festgelegt werden müssen, damit der Zugriff erlaubt oder verweigert wird. -

IAM-Rollen für einzelne Konten verwalten

: Mit IAM-Rollen können Sie den Zugriff an Benutzer oder Dienste delegieren, die normalerweise keinen Zugriff auf die Ressourcen Ihres Unternehmens haben. AWS IAM-Benutzer oder AWS -Dienste können eine Rolle übernehmen, um temporäre Sicherheitsnachweise zu erhalten, die für API-Aufrufe verwendet werden. AWS Sie müssen keine langfristigen Anmeldeinformationen teilen oder Berechtigungen für jede Identität definieren.

AWS Key Management Service

AWS Key Management Service

AWS Network Firewall

AWS Network Firewall

AWS Network Firewall umfasst Funktionen, die Schutz vor gängigen Netzwerkbedrohungen bieten. Die AWS Network Firewall Stateful-Firewall kann Kontext aus Datenverkehrsströmen einbeziehen, z. B. die Verfolgung von Verbindungen und die Protokollidentifikation, um Richtlinien durchzusetzen, z. B. um zu verhindern, dass Sie VPCs über ein nicht autorisiertes Protokoll auf Domänen zugreifen. Das AWS Network Firewall Intrusion Prevention System (IPS) bietet eine aktive Überprüfung des Datenverkehrs, sodass Sie mithilfe signaturbasierter Erkennung Sicherheitslücken identifizieren und blockieren können. AWS Network Firewall bietet außerdem eine Webfilterung, mit der der Datenverkehr zu bekanntermaßen schädlichen Websites gestoppt URLs und vollständig qualifizierte Domainnamen überwacht werden können.

Der Einstieg ist ganz einfach, AWS Network Firewall indem Sie die Amazon VPC-Konsole

AWS Resource Access Manager

AWS Resource Access Manager

Viele Organisationen verwenden mehrere Konten, um die Verwaltung oder Abrechnung zu isolieren und die Auswirkungen von Fehlern zu begrenzen. Mit AWS RAM müssen Sie keine doppelten Ressourcen in mehreren AWS Konten erstellen. Dadurch wird der betriebliche Aufwand für die Verwaltung der Ressourcen in jedem Konto, das Sie besitzen, reduziert. Stattdessen können Sie in Ihrer Umgebung mit mehreren Konten eine Ressource einmal erstellen und sie dann verwenden, um diese Ressource für mehrere Konten gemeinsam AWS RAM zu nutzen, indem Sie eine Ressourcenfreigabe erstellen. Wenn Sie eine Ressourcenfreigabe erstellen, wählen Sie die Ressourcen aus, die Sie gemeinsam nutzen möchten, wählen pro Ressourcentyp eine AWS RAM verwaltete Berechtigung und geben an, wer Zugriff auf die Ressourcen haben soll. AWS RAM steht Ihnen ohne zusätzliche Kosten zur Verfügung.

AWS Secrets Manager

AWS Secrets Manager

AWS Security Hub

AWS Security Hub

Security Hub ermöglicht Ihnen anhand einer konsolidierten Sicherheitsbewertung für alle Ihre AWS Konten einen Überblick über Ihre allgemeine Sicherheitslage und bewertet automatisch die Sicherheit Ihrer AWS Kontoressourcen anhand des FSBP-Standards (AWS Foundation Security Best Practices) und anderer Compliance-Frameworks. Darüber hinaus werden alle Ihre Sicherheitsergebnisse aus Dutzenden von Sicherheitsdiensten und APN-Produkten über das AWSAWS Security Finding Format (ASFF) an einem einzigen Ort und in einem einzigen Format zusammengefasst und Ihre Mean Time To Remediation (MTTR) durch automatisierten Reaktions- und Problembehebungssupport reduziert. Security Hub bietet out-of-the-box Integrationen mit Ticketing, Chat, Security Information and Event Management (SIEM), Security Orchestration Automation and Response (SOAR), Bedrohungsuntersuchung, Governance Risk and Compliance (GRC) und Incident Management, um Ihren Benutzern einen vollständigen Workflow für Sicherheitsoperationen zu bieten.

Für die ersten Schritte mit Security Hub benötigen Sie nur wenige Klicks, AWS Management Console um mit unserer kostenlosen 30-Tage-Testversion die Ergebnisse zu aggregieren und Sicherheitsüberprüfungen durchzuführen. Sie können Security Hub integrieren AWS Organizations , um den Dienst automatisch für alle Konten in Ihrer Organisation zu aktivieren.

AWS Shield

AWS Shield

Alle AWS Kunden profitieren vom automatischen Schutz von AWS Shield Standard, ohne dass zusätzliche Kosten anfallen. AWS Shield Standard schützt vor den gängigsten und am häufigsten auftretenden Netzwerk- und DDo Transport-Layer-S-Angriffen, die auf Ihre Website oder Anwendungen abzielen. Wenn Sie Amazon CloudFront und Amazon

Für einen besseren Schutz vor Angriffen auf Ihre Anwendungen, die auf Ressourcen von Amazon Elastic Compute Cloud (Amazon EC2), Elastic Load Balancing (ELB) CloudFront, Amazon und Amazon Route 53 ausgeführt werden, können Sie diese abonnieren AWS Shield Advanced. Zusätzlich zu den in Standard enthaltenen Schutz auf Netzwerk- und Transportebene bietet AWS Shield Advanced zusätzliche Erkennung und Abwehr großer und ausgeklügelter DDo S-Angriffe, Einblicke in Angriffe nahezu in Echtzeit und die Integration mit AWS WAF einer Firewall für Webanwendungen. AWS Shield Advanced bietet Ihnen außerdem rund um die Uhr Zugriff auf das AWS DDo S Response Team (DRT) und Schutz vor DDo S-bedingten Spitzenwerten bei Ihren Gebühren für Amazon Elastic Compute Cloud (Amazon EC2), Elastic Load Balancing (ELB) CloudFront, Amazon und Amazon Route 53.

AWS Shield Advanced ist weltweit an allen Edge-Standorten von Amazon CloudFront und Amazon Route 53 verfügbar. Sie können Ihre überall auf der Welt gehosteten Webanwendungen schützen, indem Sie Amazon CloudFront vor Ihrer Anwendung bereitstellen. Ihre Ursprungsserver können Amazon S3, Amazon Elastic Compute Cloud (Amazon EC2), Elastic Load Balancing (ELB) oder ein benutzerdefinierter Server außerhalb von sein AWS. Sie können AWS Shield Advanced auch direkt auf einer Elastic IP oder Elastic Load Balancing (ELB) in folgenden Ländern aktivieren AWS-Regionen: Nord-Virginia, Ohio, Oregon, Nordkalifornien, Montreal, São Paulo, Irland, Frankfurt, London, Paris, Stockholm, Singapur, Tokio, Sydney, Seoul, Mumbai, Mailand und Kapstadt.

AWS IAM Identity Center

AWS IAM Identity Center

AWS WAF

AWS WAF

AWS WAF Captcha

AWS WAF Captcha

Zurück zu. AWS Dienstleistungen