Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Zentralisierte Eingangsinspektion

Internetanwendungen haben naturgemäß eine größere Angriffsfläche und sind Bedrohungskategorien ausgesetzt, denen die meisten anderen Arten von Anwendungen nicht ausgesetzt sind. Der notwendige Schutz vor Angriffen auf diese Art von Anwendungen und die Minimierung der Angriffsfläche sind ein zentraler Bestandteil jeder Sicherheitsstrategie.

Wenn Sie Anwendungen in Ihrer Landing Zone bereitstellen, greifen die Benutzer über das öffentliche Internet (z. B. über ein Content Delivery Network (CDN) oder über eine öffentlich zugängliche Webanwendung) über einen öffentlich zugänglichen Load Balancer, ein API-Gateway oder direkt über ein Internet-Gateway auf viele Apps zu. In diesem Fall können Sie Ihre Workloads und Anwendungen sichern, indem Sie die AWS Web Application Firewall (AWS WAF) für die Inspektion eingehender Anwendungen oder alternativ IDS/IPS Inbound Inspection mit Gateway Load Balancer oder verwenden. AWS Network Firewall

Wenn Sie weiterhin Anwendungen in Ihrer Landing Zone bereitstellen, müssen Sie möglicherweise den eingehenden Internetverkehr überprüfen. Sie können dies auf verschiedene Arten erreichen, entweder mit verteilten, zentralen oder kombinierten Inspektionsarchitekturen, mit dem Gateway Load Balancer, auf dem Ihre Firewall-Appliances von Drittanbietern ausgeführt werden, oder AWS Network Firewall mit erweiterten DPI- und IDS/IPS-Funktionen mithilfe von Open-Source-Suricata-Regeln. In diesem Abschnitt werden sowohl der Gateway Load Balancer als auch eine zentralisierte Bereitstellung behandelt, AWS Network Firewall bei der die Funktion AWS Transit Gateway als zentraler Hub für das Routing des Datenverkehrs verwendet wird.

AWS WAF und AWS Firewall Manager zur Überprüfung des eingehenden Datenverkehrs aus dem Internet

AWS WAF ist eine Firewall für Webanwendungen, die zum Schutz Ihrer Webanwendungen oder APIs vor gängigen Web-Exploits und Bots beiträgt, die die Verfügbarkeit beeinträchtigen, die Sicherheit gefährden oder übermäßig viele Ressourcen verbrauchen können. AWS WAF gibt Ihnen die Kontrolle darüber, wie der Datenverkehr Ihre Anwendungen erreicht, indem Sie Sicherheitsregeln erstellen können, die den Bot-Verkehr kontrollieren und gängige Angriffsmuster wie SQL-Injection oder Cross-Site Scripting (XSS) blockieren. Sie können auch Regeln anpassen, die bestimmte Verkehrsmuster herausfiltern.

Sie können AWS WAF auf Amazon CloudFront als Teil Ihrer CDN-Lösung, des Application Load Balancer, der Ihre Webserver unterstützt, Amazon API Gateway für Ihr REST oder AWS AppSync für Ihr APIs GraphQL bereitstellen. APIs

Nach der Bereitstellung können Sie dann mithilfe des Visual Rule Builder AWS WAF, Code in JSON und verwalteten Regeln, die von verwaltet werden, Ihre eigenen Regeln für den Traffic erstellen oder Regeln von AWS Drittanbietern abonnieren. AWS Marketplace Mit diesen Regeln können Sie unerwünschten Datenverkehr herausfiltern, indem sie den Datenverkehr anhand der angegebenen Muster auswerten. Sie können Amazon außerdem CloudWatch für die Überwachung und Protokollierung eingehender Verkehrsdaten verwenden.

Für die zentrale Verwaltung all Ihrer Konten und Anwendungen können Sie Folgendes verwenden AWS Firewall Manager. AWS Organizations AWS Firewall Manager ist ein Sicherheitsverwaltungsdienst, mit dem Sie Firewallregeln zentral konfigurieren und verwalten können. AWS Firewall Manager Durch die Durchsetzung einheitlicher Sicherheitsregeln können Sie bei der Erstellung neuer Anwendungen und Ressourcen ganz einfach die Einhaltung gesetzlicher Vorschriften sicherstellen.

Mithilfe AWS Firewall Manager können Sie ganz einfach AWS WAF Regeln für Ihre Application Load Balancers, API Gateway Gateway-Instances und CloudFront Amazon-Distributionen einführen. AWS Firewall Manager lässt sich in Von AWS verwaltete Regeln for integrieren AWS WAF, sodass Sie auf einfache Weise vorkonfigurierte, kuratierte AWS WAF Regeln für Ihre Anwendungen bereitstellen können. Weitere Informationen zur zentralen Verwaltung AWS WAF mit AWS Firewall Manager finden Sie unter Zentral verwalten AWS WAF (API v2) und Von AWS verwaltete Regeln skalierbar

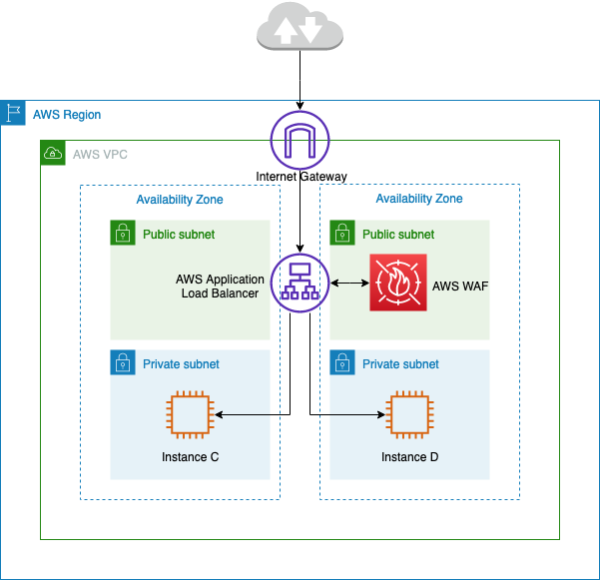

Zentralisierte Inspektion des eingehenden Datenverkehrs mit AWS WAF

In der vorherigen Architektur werden Anwendungen auf EC2 Amazon-Instances in mehreren Availability Zones in den privaten Subnetzen ausgeführt. Vor den EC2 Amazon-Instances ist ein öffentlich zugänglicher Application Load Balancer (ALB) installiert, der die Anfragen zwischen verschiedenen Zielen ausgleicht. Der AWS WAF ist dem ALB zugeordnet.

Vorteile

-

Mit AWS WAF Bot Control

erhalten Sie Transparenz und Kontrolle über den allgemeinen und allgegenwärtigen Bot-Traffic zu Ihren Anwendungen. -

Mit Managed Rules for AWS WAF

können Sie schnell loslegen und Ihre Webanwendung oder APIs vor gängigen Bedrohungen schützen. Sie können aus vielen Regeltypen wählen, z. B. solche, die sich mit Problemen wie den 10 größten Sicherheitsrisiken des Open Web Application Security Project (OWASP), spezifischen Bedrohungen für Content Management Systeme (CMS) wie Joomla WordPress oder sogar neu auftretende Common Vulnerabilities and Exposures (CVE) befassen. Verwaltete Regeln werden automatisch aktualisiert, wenn neue Probleme auftreten, sodass Sie mehr Zeit mit der Entwicklung von Anwendungen verbringen können. -

AWS WAF ist ein verwalteter Service, für dessen Inspektion in dieser Architektur keine Appliance erforderlich ist. Darüber hinaus werden über Amazon Data Firehose

Protokolle nahezu in Echtzeit bereitgestellt. AWS WAF bietet nahezu in Echtzeit Einblick in Ihren Web-Traffic, den Sie verwenden können, um neue Regeln oder Benachrichtigungen in Amazon zu erstellen. CloudWatch

Die wichtigsten Überlegungen

-

Diese Architektur eignet sich am besten für die Inspektion von HTTP-Headern und verteilten Inspektionen, da sie auf einem ALB-, CloudFront Distributions- und API Gateway integriert AWS WAF ist. AWS WAF protokolliert den Hauptteil der Anfrage nicht.

-

Datenverkehr, der zu einer zweiten Gruppe von ALB geht (falls vorhanden), wird möglicherweise nicht von derselben AWS WAF Instanz überprüft, da eine neue Anfrage an die zweite Gruppe von ALB gestellt würde.