Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Zentralisierte eingehende Inspektion mit Appliances von Drittanbietern

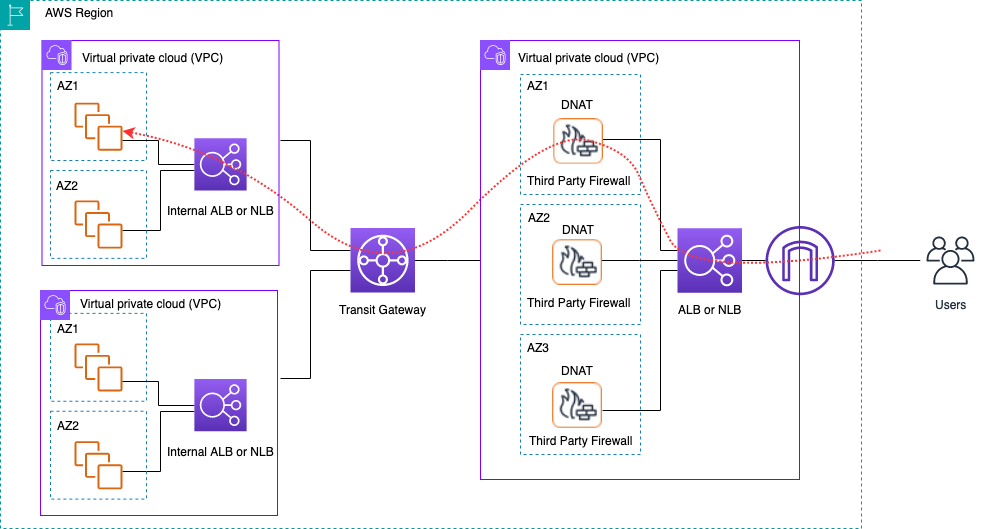

In diesem architektonischen Entwurfsmuster stellen Sie Firewall-Appliances von Drittanbietern auf Amazon in EC2 mehreren Availability Zones hinter einem Elastic Load Balancer (ELB) wie einem Application/Network Load Balancer in einer separaten Inspection-VPC bereit.

Die Inspection-VPC und andere Spoke VPCs sind über ein Transit Gateway als VPC-Anhänge miteinander verbunden. Die Anwendungen in Spoke VPCs verfügen über ein internes ELB, das je nach Anwendungstyp entweder ALB oder NLB sein kann. Die Clients stellen über das Internet eine Verbindung zum DNS des externen ELB in der Inspektions-VPC her, der den Datenverkehr an eine der Firewall-Appliances weiterleitet. Die Firewall überprüft den Datenverkehr und leitet ihn dann über das Transit Gateway mithilfe des DNS des internen ELB an die Spoke-VPC weiter, wie in der folgenden Abbildung dargestellt. Weitere Informationen zur Sicherheitsprüfung eingehender Nachrichten mit Appliances von Drittanbietern finden Sie im Blogbeitrag So integrieren Sie Firewall-Appliances von Drittanbietern in eine AWS-Umgebung

Zentralisierte Inspektion des eingehenden Datenverkehrs mithilfe von Appliances von Drittanbietern und ELB

Vorteile

-

Diese Architektur unterstützt alle Arten von Anwendungen für die Inspektion und erweiterte Inspektionsfunktionen, die über Firewall-Appliances von Drittanbietern angeboten werden.

-

Dieses Muster unterstützt DNS-basiertes Routing von Firewall-Appliances zu Spoke VPCs, wodurch die Anwendungen in Spoke VPCs unabhängig hinter einem ELB skaliert werden können.

-

Sie können Auto Scaling mit dem ELB verwenden, um die Firewall-Appliances in der Inspection-VPC zu skalieren.

Die wichtigsten Überlegungen

-

Für eine hohe Verfügbarkeit müssen Sie mehrere Firewall-Appliances in allen Availability Zones bereitstellen.

-

Die Firewall muss mit Quell-NAT konfiguriert werden und diese ausführen, um die Flusssymetrie aufrechtzuerhalten, was bedeutet, dass die Client-IP-Adresse für die Anwendung nicht sichtbar ist.

-

Erwägen Sie die Bereitstellung von Transit Gateway und Inspection VPC im Network Services-Konto.

-

Zusätzliche Kosten für Firewall-Lizenzierung und Support von Drittanbietern. Die EC2 Gebühren von Amazon hängen vom Instance-Typ ab.